Программа пегас что это

Шпионское ПО Pegasus используют для слежки за активистами, журналистами и политиками

Linux для хакера

В минувшие выходные правозащитная организация Amnesty International, некоммерческий проект Forbidden Stories, а также более 80 журналистов из консорциум из 17 медиаорганизаций в 10 странах мира опубликовали результаты совместного расследования, которому дали название «Проект Пегас».

«Проект Пегас»

Специалисты выявили масштабные злоупотребления шпионским ПО, созданным израильской компании NSO Group. Согласно отчету, спайварь активно применяется для нарушения прав человека и наблюдения за политиками, активистами, журналистами и правозащитниками по всему миру.

Речь идет о небезызвестной малвари Pegasus, которую впервые обнаружили еще в 2016 году. В последующие годы ИБ-специалисты продолжали находить все новые инциденты с использованием Pegasus и критиковать NSO Group за то, что компания продает свои решения правительствам и спецслужбам по всему миру (зачастую репрессивным режимам), хотя использование малвари в итоге не задокументировано практически никем и нигде.

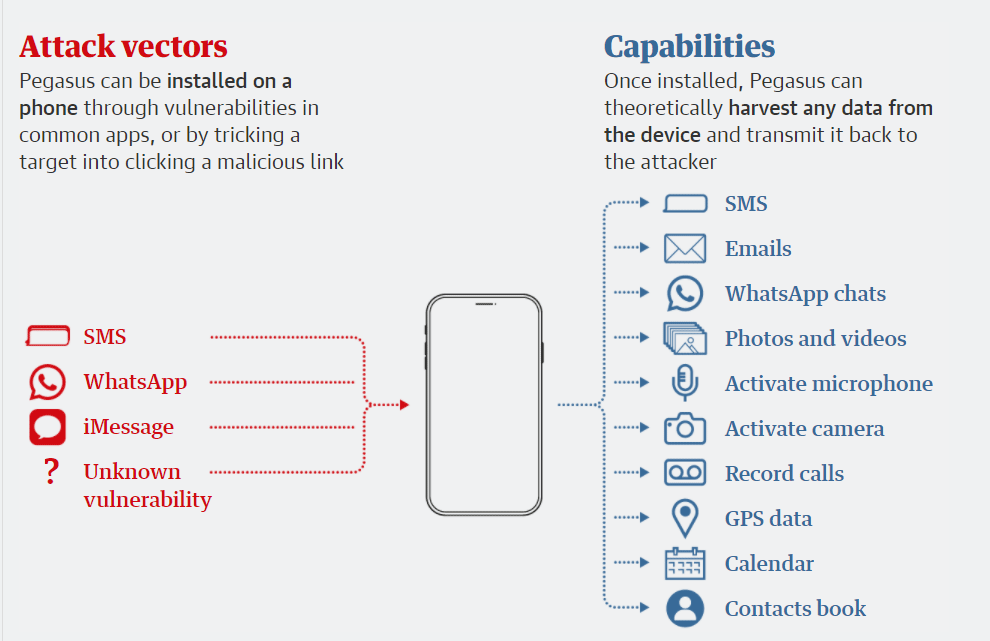

Pegasus предназначен для шпионажа и способен собирать с устройств на базе iOS и Android текстовые сообщения, информацию о приложениях, подслушивать вызовы, отслеживать местоположение, а также похищать пароли и так далее.

Наши последние открытия показывают, что клиенты NSO Group в настоящее время могут удаленно взломать даже последние модели iPhone и все версии iOS».

Дело в том, что в распоряжении исследователей оказался список 50 000 телефонных номеров, которые якобы «представляли интерес» для клиентов NSO Group и тщательно отбирались с 2016 года. И хотя сам факт присутствия номера в этом списке еще не означает, что его владелец обязательно подвергся атаке, заражение спайварью удалось подтвердить «в десятках случаев».

Так, в списке можно найти данные политиков, активистов, журналистов, правозащитников, руководителей предприятий, религиозных деятелей, ученых и так далее. Отдельно подчеркивается, что в списке содержались телефоны как минимум 10 глав государств.

В итоге расследование выявило клиентов NSO Group как минимум в 11 странах мира, включая Азербайджан, Бахрейн, Венгрию, Индию, Казахстан, Мексику, Марокко, Руанду, Саудовскую Аравию, Того и ОАЭ. При этом Руанда, Марокко, Индия и Венгрия уже отрицают, что использовали Pegasus.

0-day в iOS

Интересно, что в ходе расследования исследователям удалось обнаружить iPhone под управлением последней версии iOS, взломанный с помощью zero-click эксплоитов (не требующих никакого взаимодействия с пользователем) для iMessage. К примеру, Amnesty International подтвердила активное заражение iPhone X активиста (CODE RWHRD1) от 24 июня 2021 года, работающего под управлением iOS 14.6.

«Amnesty International обнаружила доказательства взлома iPhone XR индийского журналиста (CODE INJRN1), устройство работало под управлением iOS 14.6 (последняя версия доступная на момент написания) не далее как 16 июня 2021 года», — также гласит отчет.

Выводы исследователей подтверждены уже Биллом Марчаком, экспертом исследовательской лаборатории Citizen Lab, где провели независимую экспертную оценку «Проекта Пегас».

(1) @AmnestyTech saw an iOS 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. We at @citizenlab also saw 14.6 device hacked with a zero-click iMessage exploit to install Pegasus. All this indicates that NSO Group can break into the latest iPhones.

We @citizenlab were asked to verify analysis and undertake a peer review of methods, and found them all sound.

«Механика работы этого zero-click эксплоита для iOS 14.x, по-видимому, существенно отличается от эксплоита KISMET для iOS 13.5.1 и iOS 13.7, что позволяет предположить, что это на самом деле другой zero-click эксплоит для iMessage», — пишут эксперты Citizen Lab.

Бан на Amazon

После выхода отчета Amazon Web Services (AWS) заблокировала всю инфраструктуру и аккаунты, связанные NSO Group. Дело в том, что исследователи заметили, что «Pegasus отправлял информацию службе, обслуживаемой Amazon CloudFront», то есть NSO Group в последние месяцы перешла на использование AWS.

Инфраструктура CloudFront использовалась при развертывании вредоносного ПО для ряда целей, включая телефон французского юриста по правам человека. Исследователи отмечали, что переход на CloudFront в некоторой степени защищает NSO от исследователей или других третьих лиц, пытающихся изучить инфраструктуру компании.

Стоит отметить, что в отчете сказано, что NSO также пользуется услугами других компаний, таких как Digital Ocean, OVH и Linode.

«Когда мы узнали об этой активности, мы оперативно закрыли соответствующую инфраструктуру и учетные записи», — сообщил изданию Vice Motherboard представитель AWS.

Реакция NSO Group

Представители NSO редко молчат в ответ на подобные обвинения. Обычно в компании отвечают, что продают свои инструменты только государственным заказчикам и правоохранительным органам, но не могут контролировать, что ее клиенты делают с этими инструментами далее. Этот раз не стал исключением. В заявлении для The Guardian представители компании сообщили следующее:

«NSO не управляет системами, которые продает проверенным государственным заказчикам, и не имеет доступа к данным о целях своих клиентов. NSO не использует свои технологии, не собирает, не владеет и не имеет доступа к каким-либо данным своих клиентов. По договорным причинам и соображениям национальной безопасности NSO не может подтвердить или опровергнуть личность наших государственных клиентов».

Также на сайте компании уже появилось официальное заявление, в котором NSO Group отрицает все обвинения, называя их ложными:

«Проверив заявления [Amnesty International и Forbidden Stories], мы решительно отрицаем ложные все утверждения, содержащиеся в их отчете. Их источники предоставили информацию, не имеющую фактических оснований, о чем свидетельствует отсутствие подтверждающей документации для многих их заявлений. На самом деле, эти обвинения настолько возмутительны и далеки от реальности, что NSO рассматривает вопрос подачи иска о клевете».

Программа «Пегас», разработанная израильской шпионской фирмой использовано для обнаружения опасных преступников

Продажи шпионского программного обеспечения, такого как Pegasus(Пегас), называют «вызовом» для демократий; NSO Group способствует государственному террору», в которой подробно рассказывается о деятельности израильского стартапа NSO Group

Израильский наблюдатель за демократией заявил, что Израилю необходимо «умное регулирование», чтобы гарантировать, что спорное программное обеспечение, такое как «Pegasus», разработанное израильской шпионской фирмой NSO Group, может быть использовано для обнаружения опасных преступников без ущерба для прав человека.

Доктор Техилла Шварц Альтшулер, директор программы «Демократия в информационную эпоху» Израильского института демократии, заявила в своем заявлении, что «регулирование программ двойного назначения, таких как Пегас, представляет собой сложную проблему для демократических стран, таких как Израиль.

«Хотя нет сомнений в том, что правоохранительные органы во всем мире используют эту технологию для поимки опасных преступников, утверждения о том, что технология NSO использовалась для подавления инакомыслия и отслеживания лиц, критикующих правительства, действительно вызывают беспокойство», — сказал Шварц Альтшулер.

«Если Израиль хочет обеспечить, чтобы транснациональные технологические компании продолжали инвестировать и участвовать в местной экосистеме, — добавила она, — тогда жизненно важно принять разумные правила, позволяющие использовать и продавать эти высокоэффективные технологии, в то же время обеспечение того, чтобы, попав в руки иностранного правительства, они не использовались для нанесения ущерба правам и свободам невинных людей ».

В ходе углубленного расследования 17 крупных международных новостных организаций, опубликованных в воскресенье, утверждается, что израильская фирма по кибербезопасности NSO Group продала вредоносное ПО для мобильных телефонов, которое в основном использовалось для нацеливания на журналистов, активистов и политиков в десятках стран.

Пегас может взламывать мобильные телефоны без ведома пользователя, позволяя клиентам читать каждое сообщение, отслеживать местоположение пользователя и незаметно подключаться к камере и микрофону телефона.

Президент Франции Эммануэль Макрон созвал срочное совещание по вопросам национальной безопасности в четверг, чтобы обсудить израильское шпионское ПО Pegasus после того, как на этой неделе появились сообщения о его использовании во Франции, сообщил официальный представитель правительства.

Израиль создает комиссию для рассмотрения утверждений о неправомерном использовании вызывающего споры программного обеспечения Pegasus для наблюдения за телефонными разговорами от NSO Group, заявил в четверг депутат Кнессета Рам Бен-Барак, глава комитета Кнессета по иностранным делам и обороне.

В марте прошлого года Microsoft отказалась от инвестиций в AnyVision, стартап по распознаванию лиц, который, как сообщается, сканирует лица на израильских военных контрольно-пропускных пунктах, хотя технический гигант не смог обосновать утверждения о том, что технология стартапа используется неэтично.

Ранее в этом месяце AnyVision заявила, что привлекла 235 миллионов долларов от инвесторов, включая SoftBank Vision Fund 2 и Eldridge.

В заявлении AnyVision говорится, что эта инвестиция является одним из крупнейших раундов финансирования в области визуальной разведки на западных рынках.

Узнать все о человеке: как работает шпионское ПО Pegasus и почему его почти не отследить

Cледы шпионской программы Pegasus нашли в телефонах множества журналистов и активистов по всему миру. В списке потенциальных целей для слежки — более 50 тысяч человек. Как работает израильское шпионское ПО Pegasus.

Читайте «Хайтек» в

Pegasus — шпионское ПО, которое можно незаметно установить на мобильные телефоны и другие устройства, работающие под управлением некоторых версий мобильной операционной системы Apple iOS и Android.

Разработка израильской компании NSO Group. Разработчик заявляет, что предоставляет «уполномоченным правительствам технологии, которые помогают им бороться с терроризмом и преступностью» и опубликовал разделы контрактов, требующих от клиентов использовать Pegasus только в целях уголовной и национальной безопасности.

Разработчик также утверждает, что внимательно относится к правам человека.

Возможности ПО Pegasus

Pegasus заражает устройства iPhones и Android через SMS, WhatsApp, iMessage и, возможно, другие каналы. Позволяет извлекать сообщения, фотографии и переписку по email, контакты и данные GPS, а также записывать звонки и незаметно включать микрофон и камеру.

Pegasus позволяет пользователю управлять самим устройством и получить доступ ко всему, что на нем хранится. Pegasus отслеживает нажатие клавиш на зараженном устройстве — все письменные коммуникации и поисковые запросы, даже пароли, и передает их клиенту, а также дает доступ к микрофону и камере телефона.

Pegasus эволюционировал из относительно простой системы, где в основном использовались социотехнические атаки, до программы, для которой не обязательно даже, чтобы пользователь переходил по ссылке, чтобы взломать его телефон.

Скандал с массовой слежкой ПО Pegasus

В июле 2021 года в прессе появились сообщения о том, авторитарные режимы используют Pegasus для взлома телефонов правозащитников, оппозиционных журналистов и юристов.

В прессу попал список более чем 50 тыс. телефонных номеров людей, предположительно представляющих интерес для клиентов NSO Group. Происхождение списка неизвестно, как и то, подвергались ли эти телефоны взлому с помощью Pegasus.

Среди стран — клиентов NSO, чьи правоохранительные органы и спецслужбы вводили номера в систему, значатся:

В частности, программу Pegasus использовали для прослушивания телефонов двух женщин, близких к саудовскому журналисту Джамалю Хашогги, убитому в октябре 2018 года. Также в списке были обнаружены номера телефонов принцессы Латифы — дочери правителя Дубая Мохаммеда Аль Мактума и его бывшей жены принцессы Хайи аль-Хусейн.

По имеющимся сведениям, в число жертв Pegasus входит около 600 государственных чиновников из 34 стран, в том числе:

По данным парижской газеты Le Monde, в 2017 году марокканская разведка определила номер, которым пользуется президент Франции Эммануэль Макрон, что создает опасность заражения Pegasus’ом.

NSO отрицает обвинения. Компания заявила, что Pegasus предназначен для борьбы с террористами и криминалом, и поставлялся лишь военным, полиции и спецслужбам стран, соблюдающих права человека.

В заявлении компании говорится, что обвинения, выдвинутые французской НГО Forbidden Stories и правозащитной группой Amnesty International, основаны на неверных предположениях и неподтвержденных теориях.

Как действует ПО Pegasus

Ранее для того, чтобы вредоносное ПО начало действовать, жертве нужно было перейти по вредоносной ссылке: операторы программы посылали текстовое сообщение ссылкой на телефон объекта слежки. NSO Group использовала разные тактики, чтобы увеличить вероятность перехода по ссылке.

Например посылали спам-сообщения для того, чтобы разозлить человека, а затем посылали еще одно сообщение со ссылкой, по которой нужно перейти, чтобы перестать получать спам.

Однако пользователи могли понять, что ссылки вредоносные и переставали реагировать на спам, а также другие провокации.

Новая тактика заключалась в использовании так называемых «эксплойтов без клика»: они полагаются на уязвимости таких популярных приложений, как iMessage, WhatsApp и Facetime. Все они получают и обрабатывают данные — иногда из неизвестных источников.

Как только уязвимость обнаружена, Pegasus проникает в устройство, используя протокол приложения. Пользователю для этого не нужно переходить по ссылке, читать сообщение или отвечать на звонок.

Так Pegasus проникал в большинство систем обмена сообщениями, например:

Кроме эксплойтов без клика, клиенты NSO Group могут также использовать так называемые «сетевые инъекции», чтобы незаметно получить доступ к телефону. Просмотр веб-страниц может сделать устройство доступным для атаки без перехода по специально разработанной вредоносной ссылке.

При таком подходе пользователь должен перейти на незащищенный веб-сайт во время своей обычной онлайн-активности. Как только он переходит на незащищенный сайт, программное обеспечение NSO Group может получить доступ к телефону и заразить его.

Однако воспользоваться этим методом сложнее, чем атаковать телефон при помощи вредоносной ссылки или эксплойта без клика, поскольку для этого нужно мониторить использование мобильного телефона до того момента, когда интернет-трафик не будет защищен.

Как понять заражено ли устройство

Чтобы обнаружить Pegasus на устройстве, надо смотреть на наиболее очевидный признак — наличие вредоносных ссылок в текстовых сообщениях. Эти ссылки ведут к одному из нескольких доменов, используемых NSO Group для загрузки шпионских программ на телефон — это инфраструктура компании.

Также будет сходство во вредоносных процессах, выполняемых зараженным устройством. Их всего несколько десятков, и один из них, под названием Bridgehead, или BH, неоднократно появляется во всем вредоносном ПО.

На зараженных устройствах наблюдается четкая последовательность:

Pegasus: что известно о программе, которая взломает смартфон без ведома хозяина

На днях ведущие мировые СМИ, в числе которых The Guardian, Washington Post, Reuters, опубликовали материалы расследования Amnesty International под общим названием «Проект Пегас». Журналистам удалось обнаружить список из 50 тысяч номеров телефонов, которые оказались под угрозой взлома. За всеми попытками стояло использование хакерских программ от одной и той же компании — NSO Group из Израиля. Сейчас у репортеров получилось точно установить владельцев более 1000 телефонных номеров из списка. Кроме того, с технической точки зрения следы взломов были обнаружены на многих из них.

Технология взлома крайне элегантна в своей простоте. Жертва получает сообщение в iMessage или обычную СМС-ку. Достаточно просто открыть его и атакующая сторона полностью завладеет устройством. Никаких переходов по ссылкам, никакого фишинга или звонков — всего лишь открытое сообщение. В исследовании сказано, что Pegasus взламывает даже iOS 14.6, где усилены настройки безопасности. Кажется, что новый слоган компании Apple «Приватность. Это про iPhone» требует серьезной доработки.

Чтобы осуществлять взлом, программа использует так называемые уязвимости нулевого дня. Этим термином программисты описывают угрозы, которые не были выявлены на стадии тестирования, а также бреши в коде, против которых не существует защит. Если устройство использует программу или операционную систему, в которой хакеры находят такую уязвимость, пользователи оказываются в зоне риска и не могут защитить себя и свои данные от утечки. Ни шифрование, ни VPN, ни защищенные мессенджеры тут не помогут.

Благодаря уязвимости нулевого дня взлом не обязательно сохранять в памяти устройства. После перезагрузки телефона следы атаки сотрутся, а хакеры при желании взломают устройство снова и снова. Это касается не только владельцев смартфонов от Apple — на Android ситуация даже хуже. Исследователи утверждают, что на девайсах с этой ОС гораздо сложнее найти следы взлома, после того как он произошел.

Pegasus: тотальная слежка на iOS и Android

Модульный шпион Pegasus для iOS и Android, или Одна из самых сложных атак на пользовательские устройства.

Пользователи Apple iPhone и iPad уверены: они в безопасности. Ведь для iOS нет вирусов! По крайней мере, они так считают. Компания Apple эту точку зрения поддерживает, не пуская в суверенный App Store антивирусные приложения. Ведь они вроде как ни за чем и не нужны.

Ключевое слово здесь «вроде как» — на самом деле это заблуждение. Вредоносное ПО для iOS находили уже много раз, а в августе 2016 года исследователи обнаружили очень опасного зловреда — шпионское ПО Pegasus, способное взломать любой iPad или iPhone, украсть данные с устройства и установить тотальную слежку за владельцами. Очень неприятное открытие.

На Security Analyst Summit 2017 исследователи из Lookout сообщили, что Pegasus существует не только для iOS, но и для Android, причем версия для Android несколько отличается от своей iOS-предшественницы. Давайте же немного подробнее разберем, что представляют собой оба «Пегаса» и почему мы говорим о тотальной слежке.

Pegasus: начало, или Лошадь в яблоках

О Pegasus узнали благодаря правозащитнику из ОАЭ Ахмеду Мансуру, который оказался одной из целей атаки с использованием «Пегаса». Его пытались поймать на целевой фишинг: Ахмед получил несколько SMS со ссылками, которые он счел подозрительными и переслал специалистам компании Citizen Lab для изучения. А те, в свою очередь, привлекли к расследованию другую компанию из области кибербезопасности — Lookout.

Мансур не ошибся: нажми он на одну из ссылок, его iPhone оказался бы заражен. Да, мы говорим про зловредов для iOS. Да, для iOS без джейлбрейка. Этот зловред получил имя Pegasus, и это самая сложная атака на конечного пользователя из всех, с которыми сталкивались специалисты компании Lookout.

Если у вас нет паранойи, это не значит, что Apple за вами не следит. Вырубаем слежку в iOS: https://t.co/u7FDQU6BsR pic.twitter.com/N45Tjtuuh9

Ну а слежку мы называем тотальной вот почему. Pegasus — это модульный зловред. Просканировав устройство жертвы, он загружает недостающие модули, чтобы читать SMS и электронную почту жертвы, прослушивать звонки, делать скриншоты, записывать нажатия клавиш, рыться в контактах и истории браузера и делать еще много чего. В общем, он может следить буквально за всем, что делает жертва на взломанном устройстве или рядом с ним.

В том числе Pegasus может прослушивать зашифрованные звонки и читать зашифрованные сообщения: фиксируя нажатия виртуальных клавиш, он считывает сообщения до шифрования, а захват экрана позволяет зловреду украсть входящие сообщения после расшифровки. То же с записью голоса и звука.

Pegasus хорошо умеет делать еще одну вещь — прятаться. Зловред самоуничтожается, если не может связаться с командным сервером более 60 дней или же если обнаруживает, что попал не на то устройство (с другой SIM-картой). Последнее очень даже объяснимо: Pegasus создан для целевого шпионажа, и клиентам, купившим зловреда у NSO, неинтересно следить за случайными людьми.

Железный конь для Android

Вероятно, разработчики Pegasus решили, что при таких-то бюджетах на разработку проекта грех ограничиваться одной платформой. С момента обнаружения версии для iOS прошло совсем немного времени, и специалисты Lookout нашли аналогичного зловреда и для операционной системы Google. На Security Analyst Summit 2017 представители компании рассказали о Pegasus для Android, или, как его называют в Google, о Хрисаоре (Chrysaor).

«Пегас» для Android, в отличие от iOS-версии, не эксплуатирует уязвимости нулевого дня. Вместо этого он использует Framaroot — давно известный способ получения прав суперпользователя на Android-устройствах. Это не единственное отличие: если попытка взломать iOS-устройство проваливается, вместе с ней неудачной оказывается и вся атака «яблочного» Pegasus. Однако Pegasus для Android на этом не останавливается: провалив попытку взломать систему скрытно, зловред начинает выпрашивать у владельца устройства права доступа, чтобы украсть хоть какие-то данные.

Google утверждает, что во всем мире от зловреда пострадало лишь несколько десятков устройств. Но так как речь идет о целевых атаках, это довольно большое число. Больше всего раз Pegasus для Android установили в Израиле, на втором месте Грузия, на третьем — Мексика. Также зловред был замечен в Турции, Кении, Нигерии, ОАЭ и других странах.

Скорее всего, вы вне опасности, но…

Когда мир узнал об iOS-версии Pegasus, Apple среагировала быстро и четко: выпустила обновление безопасности iOS 9.3.5, которое закрыло все три используемые Pegasus уязвимости.

Компания Google, помогавшая расследовать инциденты с Android-версией зловреда, пошла иным путем и связалась с потенциальными жертвами Pegasus напрямую. Если вы обновили свое iOS-устройство и не получали никаких уведомлений по теме от Google, то, скорее всего, вы вне опасности и никакой Pegasus за вами не следит.

Однако это не означает, что другое, пока неизвестное шпионское ПО не ищет себе новых жертв прямо сейчас. Существование Pegasus лишний раз доказывает: для iOS есть вредоносное ПО, и оно может быть гораздо сложнее, чем простенькие подпихиватели рекламы или надоедливые сайты, требующие выкуп с посетителей, которые очень легко закрыть. У нас есть три простых совета, которые помогут вам оставаться в безопасности: