Приложение собирает данные которые могут использоваться для слежки за вами что это

Мобильные приложения за вами следят

Мобильные приложения могут отслеживать ваше местоположение и продавать данные о нем третьим лицам. Что с этим можно сделать?

Некоторые мобильные приложения отслеживают данные о местоположении и скрытно передают их сервисам, которые эти данные собирают и продают. Вы почти наверняка пользуетесь хотя бы одним таким приложением, даже не подозревая об этом. Как выявить шпионящее приложение — и что с этим можно сделать?

Какие мобильные приложения следят за вами

В марте, когда пандемия еще только начиналась, в твиттере компании Tectonix появилась красивая визуализация того, как люди, отдыхавшие на одном из пляжей во Флориде, впоследствии разъехались по всей территории США. Она основывалась на данных, предоставленных некой компанией X-Mode. Увидев эту визуализацию, директор Kaspersky GReAT Костин Райю (Costin Raiu) задумался: откуда в X-Mode взяли эти данные?

Как выяснилось, эта организация разрабатывает SDK (компонент, который разработчики могут легко встроить в свои приложения) и готова ежемесячно платить использующим ее разработчикам ту или иную сумму в зависимости от количества пользователей приложения. Этот компонент, в свою очередь, собирает информацию о местоположении и некоторые другие данные (в частности, показания датчиков движения смартфона) и отправляет их на серверы X-Mode. Впоследствии компания продает эти данные всем желающим.

В X-Mode утверждают, что, во-первых, данные продаются в обезличенном виде, а во-вторых, что SDK почти не влияет на время работы смартфона от одной зарядки и тратит от 1 до 3% заряда, так что пользователи даже не заметят его и не испытают каких-либо неудобств. В компании также считают, что заниматься подобным сбором сведений «вполне законно» и что их SDK полностью соответствует Общему регламенту по защите данных (GDPR).

Сколько существует подобных приложений для отслеживания

Райю задался вопросом, а не отслеживают ли и его смартфон аналогичным образом? Он пришел к выводу, что самый простой способ это выяснить — определить адреса командных серверов, которые использует SDK, и затем начать анализировать исходящий трафик с устройства. Если какое-то приложение на смартфоне связывается хотя бы с одним из таких узлов, значит, слежка действительно ведется. Соответственно, для начала Райю нужно было узнать адреса этих серверов. Проведенное расследование легло в основу его выступления на конференции SAS@Home.

Потратив некоторое время на реверс-инжиниринг, расшифровку данных и прочие процедуры, Райю определил адреса командных серверов и написал программу, которая сообщает, если какое-либо приложение пытается к ним обратиться. По сути, он выяснил, что если в приложении есть определенная строка программного кода, то оно использует «следящий» SDK.

Райю обнаружил более 240 приложений со встроенной SDK. Суммарно число их установок перевалило за 500 миллионов. Если предположить, что каждый пользователь загрузил такое приложение единожды, то можно примерно оценить, что у каждого 16-го жителя планеты на устройстве есть приложение, следящее за его перемещениями. Выражаясь иначе, вероятность того, что лично у вас на смартфоне есть одно из этих приложений — 1/16.

Более того, X-Mode — лишь одна из десятков компаний в данной отрасли. Есть другие, и у них уже свои SDK.

Ничто не мешает разработчикам использовать сразу несколько подобных SDK. Например, когда Райю изучал одно из приложений, в которое автор встроил X-Mode SDK, он обнаружил еще пять подобных компонентов других компаний, которые тоже собирали данные о местоположении. Очевидно, что разработчик пытался выжать из приложения максимум прибыли.

Что самое интересное, вышеупомянутое приложение было платным! Так что даже если вы раскошелились на приложение, к сожалению, это еще не значит, что разработчики не попытаются заработать еще больше, продавая ваши данные.

Что можно сделать для борьбы со слежкой

Проблема с подобными SDK для отслеживания в том, что при загрузке и установке приложения вы просто не знаете, содержит оно такие компоненты или нет. Приложение может на вполне законных основаниях запрашивать разрешение на доступ к информации о местоположении, ведь без него многие функции не будут корректно работать. Но вместе с тем оно сможет продавать эти данные, и пользователю будет непросто понять, делает оно это или нет.

Чтобы помочь технически подкованным пользователям снизить вероятность слежки, Райю составил список серверов, которыми пользуются SDK для отслеживания. Он доступен на личной странице эксперта на GitHub. Компьютер RaspberryPi с установленными программами Pi-hole и WireGuard поможет проанализировать трафик в вашей домашней сети и выявить приложения, которые пытаются связаться с командными серверами любопытных SDK.

Однако для большинства пользователей это очень сложный путь. К счастью, есть более простые способы снизить риск слежки со стороны таких приложений и служб — ограничить права, которые они имеют на вашем устройстве.

Как прекратить утечку личных данных: 4 способа остановить приложения-шпионы

Личные данные — это новая нефть нашего века. Их главные поставщики — сайты и приложения. И они делают всё, чтобы получить как можно больше информации о пользователях. Ряд из них даже обходят правила магазинов приложений. Как остановить работу подобных программ и ограничить утечку собственных данных в Интернет — в материале Лайфа.

Прежде всего личные данные пользователя нужны рекламодателям. История браузера, покупок в Интернете, геолокация — всё это используется для показа таргетированной рекламы.

Лучшее решение проблемы — отключить её. Сделать это помогут специальные приложения, блокирующие рекламу. Полностью избавиться от баннеров и прекратить слежку можно с помощью фильтров на уровне DNS.

Три лучших сервиса для этого:

Смотреть, к чему приложение запрашивает доступ

Гаджеты. Главное по теме

Зарядка для смартфона теперь покупается отдельно. Как правильно выбрать

Как найти скрытую камеру в съёмной квартире или отеле с помощью смартфона

Осенью 2019 года создатель софта для цифровой безопасности Avast заметил, что приложения для Android злоупотребляют разрешениями на использование данных и функций смартфонов. В частности, запрашивают доступ к файлам и возможностям, которые им для работы не нужны.

В качестве примера компания привела приложение «Фонарик». Для его работы нужен доступ только к фотовспышке, при этом оно запрашивает у пользователей контакты, микрофон и хранилище. Если приложение просит доступ к ненужным ему данным, это делается для заработка на них, а именно сбора и передачи информации третьим лицам.

Решение проблемы — перед запуском обратить внимание, к чему приложение запрашивает доступ. Если условный «Фонарик» просит доступ к файлам на устройстве, не разрешайте.

Желательно проверить все приложения и задуматься, как используются запрашиваемые ими данные. Например, агрегатору такси нужна геолокация, чтобы автоматически определить местоположение пользователя. Браузеру же она не нужна, смело отключайте.

Следить за активностью приложений

Каждому сайту доступны cookie-файлы, и хакеры ими пользуются. Новый способ взлома аккаунтов

Журналисты издания TheNextWeb заметили странную активность приложения Facebook на iPhone: при открытии соцсети вместе с ней запускается приложение камеры.

Эта же активность была обнаружена на пяти разных iPhone на iOS версии 13.2.2. Причём журналисты нашли закономерность: проблема возникает, если вы предоставили Facebook доступ к своей камере.

Ошибка ли это в программном обеспечении или целенаправленная слежка за пользователями, неясно. Но очевидно следующее: если у приложения есть права для взаимодействия с другим софтом, оно вполне может устроить слежку.

Впрочем, Apple частично решила проблему. С iOS 14 смартфоны сообщают, когда активируются камера или микрофон. Тем не менее это не помешает приложению-шпиону скопировать данные из хранилища и передавать их на сервер. Решение — проверить, к каким возможностям у каждого софта есть доступ. И максимально его ограничить.

Скачивать приложения только из официальных магазинов

Зарядка для смартфона теперь покупается отдельно. Как правильно выбрать

App Store, Google Play и Huawei AppGallery устанавливают требования разработчикам. За активностью приложений следят, даже когда они установлены на устройствах. Как только они перестают соответствовать требованиям площадки, их удаляют.

В случае с софтом, скачанным через APK-файл, контроль за ним не ведётся. Соответственно, оно может злоупотреблять возможностями — собирать все данные, активировать камеру и микрофон. Это касается и взломанных версий приложений, и тех, что нет в магазинах.

Летом этого года разразился конфликт между Apple и Epic Games. Разработчик мобильной игры внедрил свою платёжную систему в Fortnite, чтобы не платить комиссию Apple за встроенные покупки. В итоге приложение было удалено за несоблюдение правил. Потому что платёжная система разработчика непроверенная и может использоваться в мошеннических целях. Epic Games — проверенная студия, сотни тысяч других разработчиков — нет. Политика Apple может показаться жёсткой, но лучше способа ещё не придумали. Поэтому пользоваться стоит исключительно приложениями из официальных магазинов.

Как защититься от слежки приложений

В последнее время стало появляться много новостей о приложениях-шпионах, которые посредством микрофона и камеры следят за пользователями. Так в начале этого года издательство The New York Times сообщило, что в Google Play были обнаружены сотни приложений с внедренным кодом Alphonso использующим микрофон для сбора информации.

Alphonso — это некий мутный аналог Shazam — приложение для распознавания музыки, с которым они тесно сотрудничают. Но самое мутное и неприятное — это способность Alphonso записывать происходящее в комнате даже когда экран вашего телефона выключен.

Почему приложения следят за пользователями

Причин несколько, одна из них — показ релевантной рекламы. Они собирают данные о ваших предпочтениях и интересах. Чем больше данных они соберут, тем более полную картину о вас они смогут сформировать. После цепочки брокеров вся эта информация попадает рекламодателю, который основываясь на собранной информации сможет предоставить пользователю нужный товар в нужное время. Не буду расписывать подробно, в статье «Тотальная слежка» уже рассказывалось о фингерпринтинге, слежке, теневых профилях социальных сетей и чем все это чревато.

Что же по поводу Альфонсо, то они утверждают, что никогда не записывают данные человеческой речи, а только звук поступающий с телевизоров и других электронных устройств. Я не знаю, как технически можно отличить разговор исходящий от телевизора с человеческой речью. Но видимо это им как-то удается, по крайней мере на бумажке. Пипл ведь схавает.

Стороннее программное обеспечение от компании Alphonso было встроено во многие приложения для Android, доступные бесплатно в Play Маркете. Некоторые из приложений также доступны на iPhone в App Store.

Ознакомиться с частью приложений с которым работает Alphonso можно по этой ссылке. Странное дело, но ни Фейсбук, ни Инстаграм среди них нет. Хотя Facebook, несмотря на отсутствие доказательств, неоднократно обвинялся в прослушке, эксперты так и не обнаружили никаких доказательств того, что приложение Facebook скрыто активирует микрофон телефона.

Я предполагаю, что рекламные партнеры Facebook используют данные, собранные сторонними приложениями, которые в свою очередь используют код Alphonso. Зачем палиться и собирать данные посредством своих приложений? Намного правильнее использовать брокеров и информацию от самих пользователей ежедневно наполняющих свой теневой профиль. Гениально!

Как приложения шпионят за пользователями

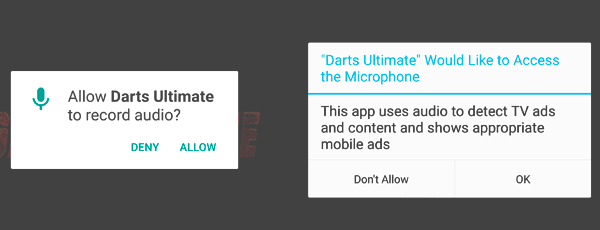

Вы позволили им. Нет, серьезно: все эти приложения должны попросить вашего разрешения прослушивать происходящее вокруг.

Давайте посмотрим как это работает. Я установил одно из приложений содержащий код Альфонсо на свой телефон. Это бесплатная игра дартс, известная как Дартс Ultimate. После запуска приложения в первый раз она запрашивает разрешение на доступ к вашему местоположению и микрофону.

Подумайте зачем простой игре в дротики доступ к местоположению вашего телефона? Зачем активировать микрофон и прослушивать происходящее в комнате?

Понятно, что все это не требуется. Но они оперируют тем, что люди не уделяют внимание мелочам и нажимают на все, что попало.

Как защититься от слежки установленных приложений

Перед установкой любого приложения необходимо смотреть на разрешения. Если вы устанавливаете приложение не с Google Play, тогда стоит его проверить на вирусы. Подробнее об этом вы можете узнать из статьи «Проверка APK-файла».

Если же вы сомневаетесь, тогда лучше устанавливать приложение не под своим аккаунтом. Подробнее об этом и других способах правильной установки сомнительных приложений.

Даже если приложение не имеет вредоносный код, его следует ограничить. После установки не стоит послушно разрешать приложению все, что оно запрашивает.

Для того чтобы защититься от слежки установленных на телефон приложений проделайте следующее:

Настройка разрешений приложения есть только в версиях Android 6 и выше.

В моем примере я ограничил доступ приложения Booking.com ко всему тому, что оно запрашивало: к календарю, камере, контактам местоположению и памяти. И чтобы вы думали? Все прекрасно работает! Конечно, теперь приложение не сможет определить, где я нахожусь, чтобы в очередной раз что-то посоветовать и предложить, но это и не надо! Я сам найду все, что мне необходимо и когда мне это потребуется.

Как еще защититься от установленных приложений

Также не стоит забывать про фаервол или, как его еще называют, брандмауэр. Фаервол позволяет ограничить или вовсе запретить доступ приложению в сеть.

С помощью фаервола можно давать приложению доступ только при необходимости. Все остальное время приложение будет заблокировано. В статье «Защита телефона Андроид» мы уже рассказывали про один из лучших бесплатных брандмауэров. Очень рекомендую!

На этом все. Приватность в сети — это ваше право! Поделитесь статьей в социальных сетях со своими друзьями, пусть народ начнет думать и перестанет забивать на приватность!

Как узнать, какие данные на самом деле собирают приложения

Практически все приложения собирают о вас какую-то информацию. Выяснить, что именно, помогут сервисы AppCensus и Exodus.

Большинство приложений собирают ту или иную информацию о пользователе. Иногда данные необходимы программам для работы — например, навигатору нужна информация о вашем местоположении, чтобы проложить удобный маршрут. Также нередко разработчики используют информацию о вас для монетизации или улучшения сервиса — предварительно заручившись вашим согласием. Например, собирают анонимную статистику, чтобы понять, в каком направлении развивать программу.

Однако некоторые разработчики могут злоупотреблять вашим доверием: собирать информацию, которая никак не связана с функциональностью их программы, и продавать ваши данные третьим лицам, причем нередко втайне от вас. По счастью, в Сети есть сервисы, с помощью которых вы можете вывести такое приложение на чистую воду.

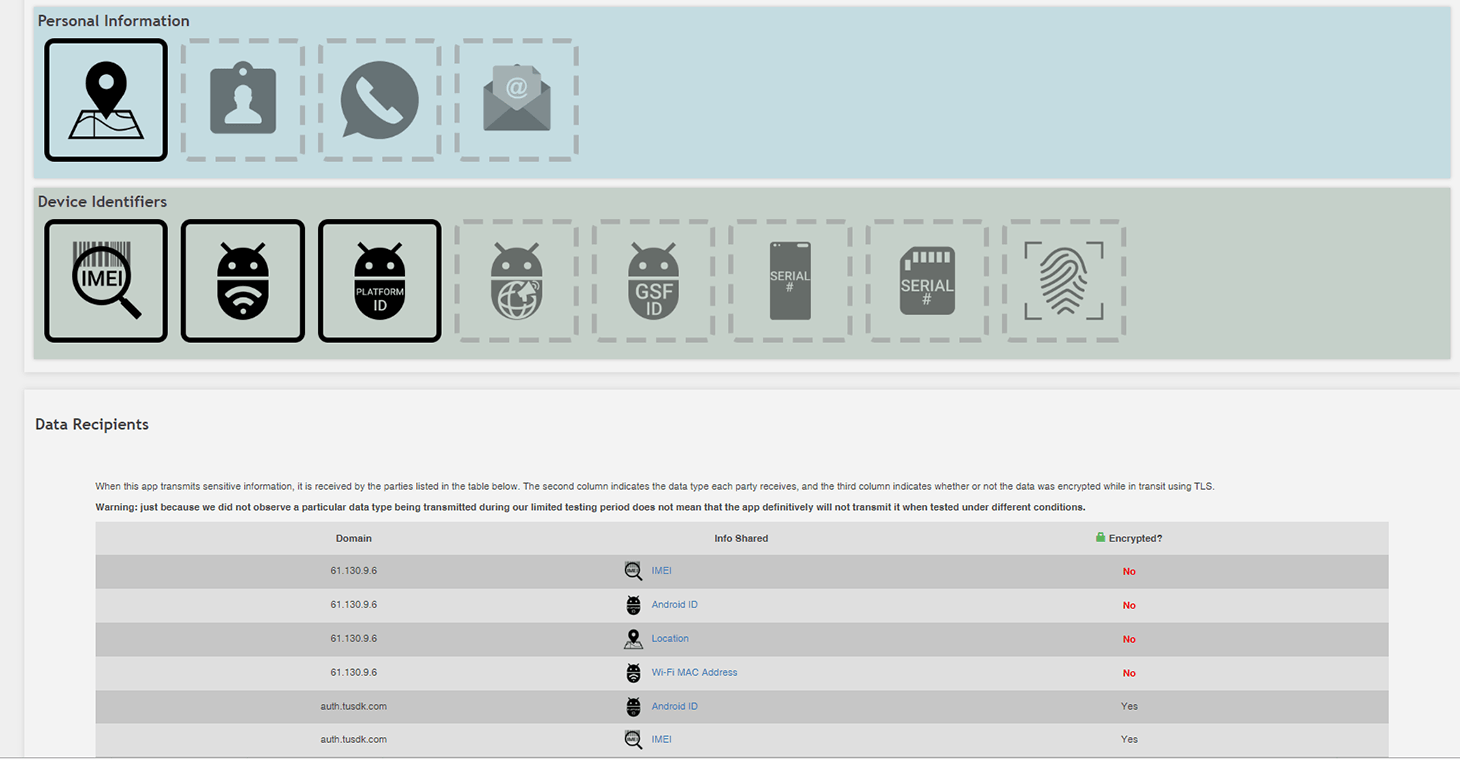

Сервис AppCensus

Сервис AppCensus дает возможность узнать, какие личные данные и куда отправляет приложение. Для этого применяется метод динамического анализа: программу устанавливают на реальное мобильное устройство, предоставляют ей все запрашиваемые разрешения и активно используют ее в течение определенного промежутка времени. При этом специалисты сервиса отслеживают, какие данные, кому именно и в каком виде — зашифрованном или незашифрованном — она отправляет.

Такой подход позволяет получить результат, отражающий реальное поведение приложения. Если вас что-то смущает в той информации, которую может выдать AppCensus, вы сможете отказаться от программы и поискать более скромный аналог, не пытающийся разнюхать о вас слишком много. Однако информация на AppCensus может оказаться неполной: программу тестируют лишь ограниченное время, а часть функций приложения может активироваться далеко не сразу. К тому же AppCensus изучает только бесплатные и общедоступные Android-приложения.

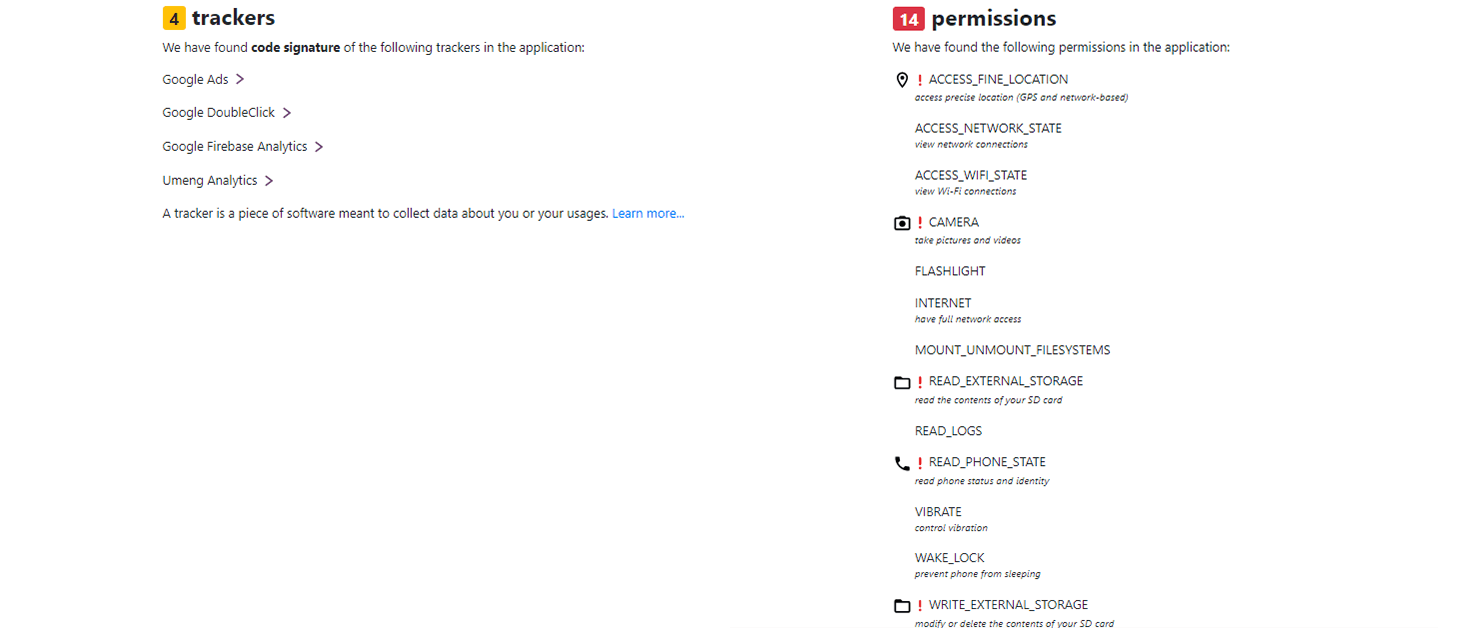

Сервис Exodus Privacy

В отличие от AppCensus, Exodus Privacy изучает не поведение, а само приложение. В частности, сервис оценивает разрешения, которые запрашивает программа, и ищет встроенные трекеры — сторонние модули, предназначенные для сбора данных о вас и ваших действиях. Как правило, разработчики добавляют в свои приложения трекеры рекламных сетей, с помощью которых те пытаются узнать вас как можно лучше и показывать персонализированные объявления. Сейчас сервису известно более 200 видов таких трекеров.

Что касается разрешений, то Exodus Privacy оценивает их с точки зрения опасности для вас и ваших данных. Если приложение запрашивает доступы, которые могут угрожать приватности или нарушить защиту устройства, сервис это отметит. Если вам кажется, что потенциально опасные разрешения не нужны приложению для нормальной работы, лучше их ему не выдавать. В случае необходимости вы сможете расширить его права позже.

Секретики приложений

Пользоваться обоими сервисами очень просто. Достаточно ввести название программы в поле поиска — и вы получите исчерпывающую информацию о том, какими данными она интересуется и куда их отправляет. В отличие от AppCensus, Exodus позволяет не только выбирать приложения из списка, но и самостоятельно указывать, какие программы взять из Google Play для изучения на вкладке New analysis.

Мы взяли для примера селфи-камеру с 5 миллионами установок из Google Play. Exodus Privacy показывает, что она использует четыре рекламных трекера и требует доступ не только к камере, но и к местоположению устройства, которое для ее работы не то чтобы обязательно (в теории она может делать это из благих побуждений — чтобы прописывать геометки в EXIF-данные фотографий), и к информации о телефоне и звонках, которая ей уж точно ни к чему.

Анализ того же приложения, предложенный AppCensus, только добавляет вопросов: по данным сервиса, селфи-камера не просто получает доступ к местонахождению вашего смартфона или планшета, но и отправляет эту информацию вместе с IMEI (уникальным идентификатором вашего устройства в сотовой сети), MAC-адресом (еще одним уникальным номером, по которому устройство можно опознать в Интернете и локальных сетях) и Android ID (номером, который присваивается вашей системе при первом запуске) на некий китайский IP-адрес в незашифрованном виде. То есть про благие побуждения можно забыть.

Получается, что к данным, по которым можно однозначно отслеживать перемещения вашего гаджета, получает доступ кто-то в Китае, а еще кто угодно может перехватить их при передаче. Кому эти данные продаются или передаются — тоже хороший вопрос. При этом в политике приватности разработчики заявляют, что не собирают личных данных о пользователе и не передают никому информацию о местоположении устройства.

Можно ли защититься от слежки?

Как видите, популярное приложение с ничем не примечательной политикой приватности может подвергать опасности чувствительные данные. Поэтому мы рекомендуем относиться к мобильным программам с осторожностью:

Как определить, что мобильное приложение шпионит за вами. Оно совершает эти 6 действий

Утечка личных данных — одна из главных проблем цифровой эпохи. Эти же данные являются основным источником дохода для большинства крупных ИТ-компаний. Неудивительно, что разработчики всеми способами пытаются их получить. Это пять распространённых признаков приложения-шпиона.

Запрашивает доступ к данным, которые ему не нужны

Создатель софта для цифровой безопасности Avast обнаружил, что приложения для Android злоупотребляют разрешениями на использование данных и функций смартфонов. Они стабильно запрашивают доступ к файлам и возможностям, которые им не нужны.

Установил «фонарик» — потерял данные. Как приложения на Android обманывают вас

Простой пример — приложение фонарика. Для его работы необходим доступ разве что к фотовспышке, при этом приложение запрашивает доступ к контактам, микрофону или памяти. Если софт просит доступ к данным, которые ему не нужны, скорее всего, это делается для их передачи третьим лицам.

Не разрешайте приложениям доступ к данным и функциям, которые ему не нужны. Перед запуском обратите внимание, к чему софт запрашивает доступ. Если условный фонарик просит доступ к файлам на устройстве (фото, видео, документы), не разрешайте — ему это ни к чему.

Обычно пользователи в этом случае поступают так же, как с лицензионным соглашением, то есть просто принимают условия, не читая. Этим и пользуются злоумышленники. Не ленитесь и не жалейте времени — этот процесс займёт не более десяти секунд.

Имеет длинное пользовательское соглашение

Перед тем как установить приложение на свой мобильный телефон, желательно ознакомиться с его политикой конфиденциальности, так как всегда есть риск допустить утечку данных.

В условиях использования может скрываться подвох, а маскируют его, как правило, сложными формулировками. Поэтому 99% таких сопроводительных инструкций никто не читает из-за сложности восприятия языка.

«Роскачество» советует отказаться от установки приложения, если к нему предлагается слишком длинный перечень сопроводительной информации. Основные условия должны быть изложены просто и понятно. Важно обратить внимание на перечень данных, передаваемых третьим лицам — посредникам и партнёрам разработчика. Если же текст длинный и с множеством непонятных слов, скорее всего, разработчикам есть что скрывать.

Использует сторонние приложения

Пользователь Twitter под ником Joshua Maddux заметил одну странность Facebook на iPhone: когда он открывает приложение соцсети, вместе с ним открывается приложение камеры.

Эту же проблему он обнаружил на пяти разных iPhone, работающих под управлением iOS версии 13.2.2. Журналисты издания TheNextWeb проверили и подтвердили информацию. Проблема возникает, если вы предоставили Facebook доступ к своей камере.

Found a @facebook #security & #privacy issue. When the app is open it actively uses the camera. I found a bug in the app that lets you see the camera open behind your feed. Note that I had the camera pointed at the carpet. pic.twitter.com/B8b9oE1nbl

Остаётся неясным, ошибка ли это в программном обеспечении или целенаправленная слежка за пользователями. В случае с Facebook скорее стоит склоняться к первому. У соцсети ужасная репутация, прежде всего из-за передачи данных пользователей третьим лицам. Вполне вероятно, что политику конфиденциальности они и здесь не соблюдают.

Предлагает широкую базу данных

В 2018 году многие люди устанавливали приложения, которые помогали отсеивать спам-звонки. Одной из таких была GetContact. С одной стороны, такие приложения полезны, но они же могут быть и опасны.

Эти приложения получают данные о входящих звонках. Естественно, заявляют, что данные никому не передают, но на их серверы эти данные попадают. Когда вы делитесь своей контактной книгой, вы добавляете ваших друзей и знакомых в публичную базу данных. Это противоречит законам о персональных данных многих государств, в том числе России. Эта база номеров может быть продана третьим лицам для рассылки спама.

Кроме того, вы сливаете свой номер телефона. Если вы установили GetContact и разрешили доступ к контактам и вызовам, готовьтесь к наплыву спама.

К счастью, надёжные компании увидели высокий спрос на приложения, распознающие спам, и предложили свои аналоги. Теперь эта функция есть в приложениях «Яндекса», 2ГИС и «Одноклассников». Наплыв спама после разрешения доступа к личным данным не наблюдается.

Размещает у себя рекламу

Исследователи из Оксфордского университета изучили работу почти 1 млн приложений для операционной системы Android. Выяснилось, что почти 90% программ передают информацию о пользователях компании Google, которой принадлежат операционная система и магазин приложений Play Маркет.

Специалисты изучили примерно треть приложений, доступных в Google Play в 2017 г. Как оказалось, половина из них могут передавать данные 10 сторонним компаниям, а 20% приложений — более чем 20 организациям. Руководитель исследования Рубен Биннс объясняет ситуацию тем, что данные пользователей — их основной заработок.

Почти во всех исследованных приложениях размещена таргетированная реклама. Это баннеры, в которых рекомендации появляются на основе ваших поисковых запросов. Такая информация помогает маркетологам разрабатывать новую рекламу. Эти данные компании и покупают.

Оно — сервис видеоконференций. Этого достаточно

Как распознать, что вас прослушивают в Zoom. 4 проблемы сервисов видеоконференций

Этот тот тип приложений, которые по умолчанию уязвимы ко взлому. Поэтому за вами легко могут следить, вашу беседу легко сольют в открытый доступ. Так случилось с Zoom. По данным The Washington Post, в открытый доступ попали тысячи видеозвонков пользователей Zoom. На YouTube, Vimeo и других сайтах были размещены школьные занятия, сеансы у психотерапевтов, совещания и другие видеовстречи.

Издание The Intercept рассказало, что видеозвонки в Zoom не защищены сквозным шифрованием, когда доступ к беседе имеют только участники. Простыми словами: сквозное шифрование (end-to-end, E2E) — это когда система превращает текст или файлы в набор символов, а расшифровать их могут только собеседники (система сделает это автоматически). Сервис при этом может иметь доступ к этим данным, его также могут получить злоумышленники. Но, если ключа нет, значит, и возможности разобраться в них не будет.

Профессор компьютерных наук Университета Джонса Хопкинса Мэтью Грин считает, что проблема касается не только Zoom, но и других сервисов видеозвонков. В групповых видеоконференциях в принципе сложно реализовать сквозное шифрование. Это связано с оптимизацией потокового видео: системе нужно понимать, кто говорит, чтобы передавать его видеопоток с более высоким разрешением и снижать качество для других участников.

Приложений видеоконференций со сквозным шифрованием единицы. Среди них — FaceTime, доступный только на устройствах Apple. В остальных вы неминуемо будете под угрозой.

Как же быть с утечкой данных?

К сожалению, от утечки данных никуда не деться. Это основной и самый ценный товар в цифровом пространстве, на нём завязана экономика. Просто смиритесь, что ваши данные уже есть у тех, кому они нужны.

Единственное — вы можете снизить количество утечек к минимуму. Для этого смотрите, чтобы приложения не получали доступ к файлам, функциям и другим приложениям, которые им не нужны. Тогда вы хотя бы защититесь от спамеров.