Как удалить secret net studio

Как удалить secret net studio

Как удалить Secret Net Studio: 2 рабочих способа

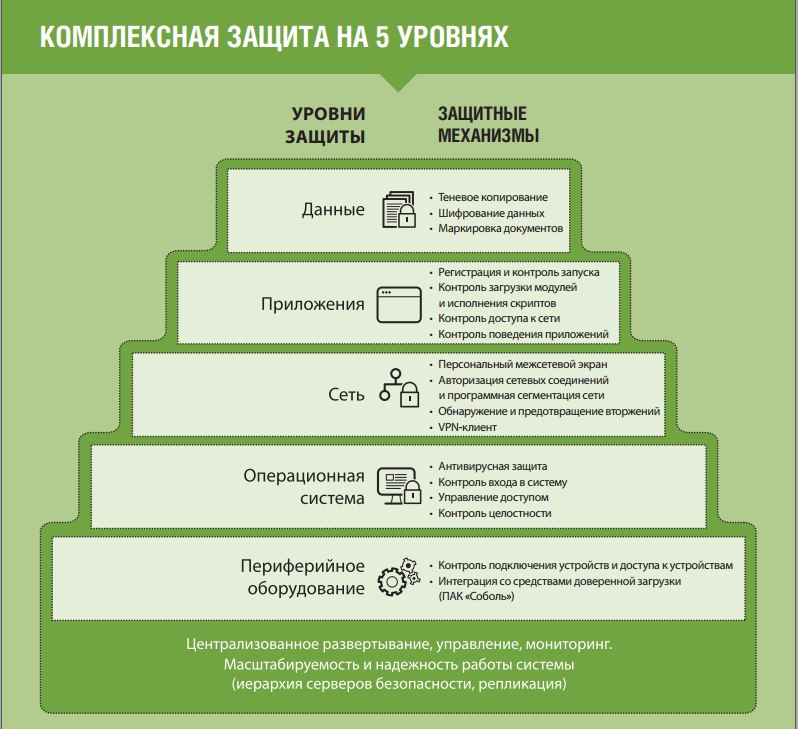

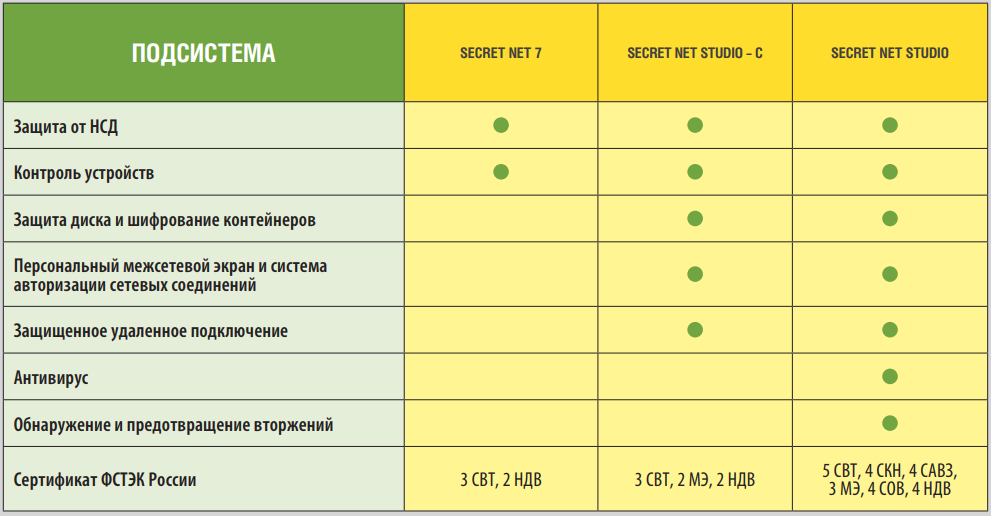

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО. перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки [email protected] Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Пользоваться мы будем утилитой SnetPol. Она находится на установочном диске (предполагается что вы работаете с лицензионной программой) по адресу \SNS-C-8-4\Tools\SecurityCode\SnetPol. Возможно она есть на сайте производителя или в открытом доступе, я не искал.

Итак, пошагово со скринами:

Ссылка на файл реестра тут.

Успех операции будет выглядеть так:

Ах да, переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:\

Теперь самозащита отключена и можно спокойно удалять SNS со своего рабочего места. Но не забываем перезагружаться перед удалением!

PS. Не знаю что за секрет Полишинеля с этим файлом реестра и почему нельзя было описать инструкцией и выложить в открытый доступ архив с набором средств для отключения самозащиты. Ну и ладно, хотя бы так присылают по запросу пользователя.

Как удалить Secret Net Studio (2 способа)

Secret Net Studio это программное средство защиты информации от компании Код безопасности. Он позволяет реализовать защиту рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования.

На рынке Secret Net Studio представлен в двух вариантах — автономном и сетевом.

Автономный вариант предназначен для локального управления механизмами защиты администратором непосредственно на оконечной ПЭВМ.

Сетевой же режим подразумевает централизованное управление с помощью политик информационной безопасности принятых в организации.

Удалить Secret Net Studio обычно не составляет труда и оно производится стандартными средствами Windows. Правда есть нюанс — Секрет Нэт включает Самозащиту продукта при установке по умолчанию. Поэтому пока не отключишь Самозащиту продукта, удалить его будет невозможно.

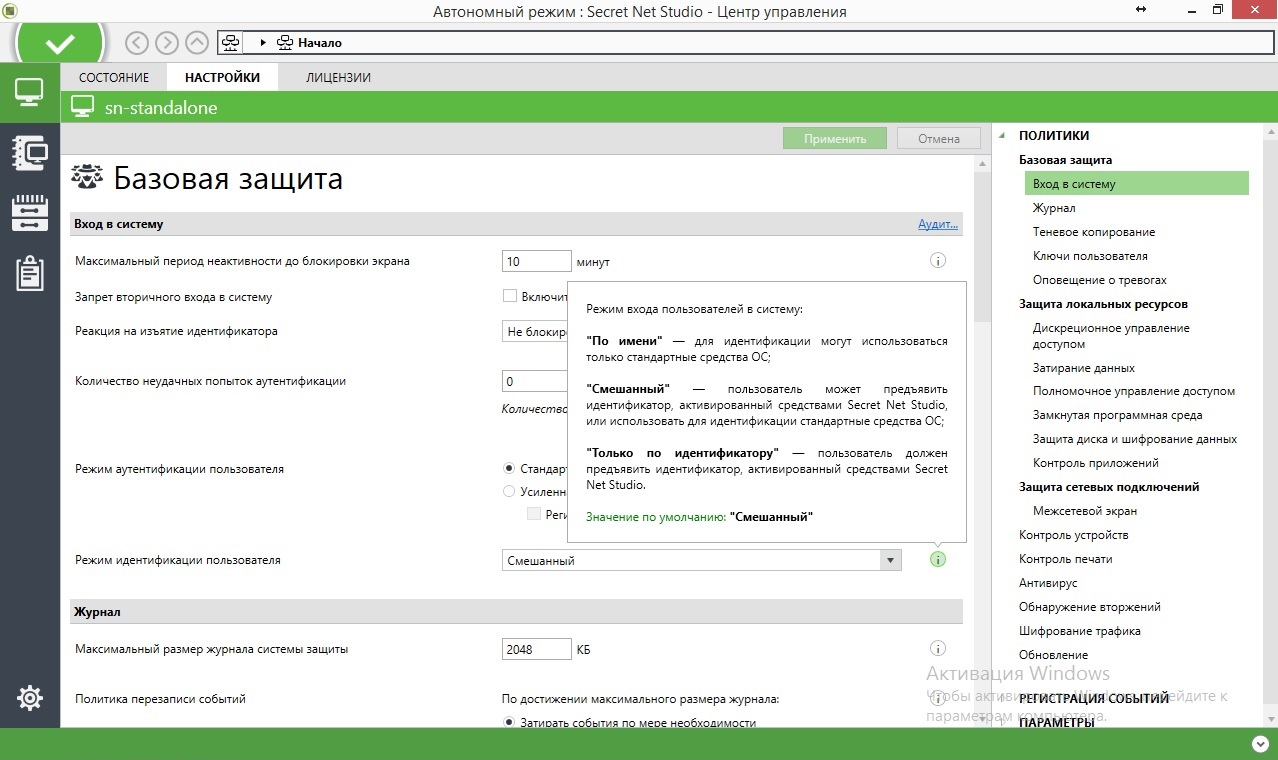

Поэтому перед удалением Secret Net Studio клацаем ПКМ по значку программы в трее и открываем Управление (для администраторов).

Находим пункт с самозащитой в Настройках и снимаем галочку, сохраняем и ВАЖНО. перезагружаем компьютер. Только после перезагрузки удаляем с помощью штатных средств Windows.

Мы же рассмотрим вариант проблемы когда удаление стандартными средствами приводит к ошибкам или Управление (для администраторов) не запускает Центр управления настройками программы. Такое частенько бывает при не лицензионной криво собранной версии Windows, сбоях в реестре или вмешательстве сторонних программа, требующих ресурсы ПЭВМ для себя.

Как удалить Secret Net Studio без доступа к Управление (для администраторов)

Когда встала такая необходимость, первое что я сделал, нашёл телефон технической поддержки, объяснил ситуацию. В итоге меня направили на адрес почты их технической поддержки support@securitycode.ru. Объяснив ситуацию текстом, в ответ выслали инструкцию по отключению самозащиты продукта.

Инструменты получены, осталось лишь действовать. В архиве, который прислали в ответном письме был файл реестра с названием snsrv.reg и собственно сама инструкция.

Итак, пошагово со скринами:

Ссылка на файл реестра тут.

Успех операции будет выглядеть так:

Ах да, переходим командой cd..

С помощью этой команды мы из более глубокого вложения папок переходим в родительскую, необходимо повторять пока не достигнем корня диска C:\

Теперь самозащита отключена и можно спокойно удалять SNS со своего рабочего места. Но не забываем перезагружаться перед удалением!

PS. Не знаю что за секрет Полишинеля с этим файлом реестра и почему нельзя было описать инструкцией и выложить в открытый доступ архив с набором средств для отключения самозащиты. Ну и ладно, хотя бы так присылают по запросу пользователя.

Если понравилась статья, не забудьте поделиться ссылкой в своих соцсетях.

Как удалить агент администрирования Касперского

Приветствую на страницах сайта meinfo.ru. Вновь возникшая проблема с продуктом Лаборатории Касперского заставила написать эту статью. В какой то момент агент администрирования Касперского перестал удаляться стандартно, через Установку и удаление программ. Но на наше счастье, Лаборатория написала подробную статью по удалению своего продукта.

Агент Администрирования Касперского предназначен для взаимодействия между Сервером администрирования и программами «Лаборатории Касперского», установленными на рабочих станциях и серверами. Агент администрирования выполняет следующие функции:

Как удалить агент стандартными способами:

Изи, казалось бы, но вы же не за этим способом читаете статью, а наверняка возникла ошибка при удалении, которую невозможно решить стандартными средствами без решительных мер типа переустановки системы.

Нам на помощь приходить утилита от Лаборатории Касперского, которая должна помочь удалить Агент администрирования.

Познакомимся подробнее с работой их утилиты на своём, точнее моём примере.

Скачиваем и распаковываем утилиту удаления агента администрирования Касперского с официального сайта Лаборатории по этой ссылке.

Лучше всего утилиту переместить в корень диска C или D чтобы путь, который мы будем прописывать ниже не был таким громоздким.

Далее необходимо открыть командную строку от имени администратора. Это можно сделать нажав сочетание клавиш Winwows+R и написав cmd.

Есть и другой способ: Пуск/Все программы/Стандартные/Командная строка (щёлкаем правой кнопкой мыши/Запуск от имени администратора).

К примеру у меня утилита лежит на диске C, команда будет выглядеть так: C:>/cleaner.exe /uc

Затем выполняем следующую команду, подставив необходимую команду GUID из списка:

| Язык интерфейса | Значение GUID |

|---|---|

| Арабский | |

| Болгарский | |

| Чешский | |

| Английский | |

| Французский | |

| Немецкий | |

| Венгерский | |

| Итальянский | |

| Японский | |

| Корейский | |

| Польский | |

| Бразильский португальский | |

| Румынский | |

| Русский | |

| Китайский упрощенный | |

| Китайский традиционный | |

| Испанский | |

| Испанский мексиканский | |

| Турецкий |

Возвращаясь опять же к примеру на моём ПК, эта команда будет выглядеть так:

Пишите в комментариях если вам помог этот способ или если возникли какие-то проблемы.

В процессе разбирательств по этому вопросу в журнале Событий Secret Net были обнаружены записи (при каждой загрузке) следующего содержания:

«.

Нарушение целостности ресурса. Тип ресурса: Значение реестра Имя ресурса HKLM\SYSTEM\CurrentControlSet\Services\SnDacs\Start Задание: Контроль СЗИ Метод контроля: проверка содержимого алгоритм CRC7

Нарушение целостности ресурса. Тип ресурса: Значение реестра Имя ресурса HKLM\SYSTEM\CurrentControlSet\Services\SnEraser\Start Задание: Контроль СЗИ Метод контроля: проверка содержимого алгоритм CRC7

. «

Вполне возможно, что это сообщение связано с нашей проблемой. Что можно сделать?

Добрый день.

Есть Secret Net 6 автономный. На нем настроен только КЦ системных файлов и самого Secret Net соответственно. Все остальные функции выключены.

Работало все нормально, пока ко мне не пришли и не настроили интернет. После перезагрузки не могу войти систему, по скольку эта надпись при загрузки «Контроль Целостности. » не прекращается. Ради эксперимента прождал так 4 часа. Потом выключил комп.

За ранее спасибо за ответ.

Максим, подобная проблема у меня была в Secret Net 5.0.

Тех. поддержка мне написала следующее:

По описанию проблемы можно предположить возможное повреждение следующих функциональных компонентов системы защиты (в порядке убывания вероятности):

база данных КЦ-ЗПС;

локальная база данных системы Secret Net 5.0;

программные модули системы Secret Net 5.0.

Ниже приводится порядок действий администратора для восстановления работоспособности БД КЦ-ЗПС и ЛБД системы защиты. Если описанные действия не приводят к устранению проблем, переустановите на компьютере ПО системы Secret Net 5.0 в режиме исправления.

Восстановление базы данных КЦ-ЗПС:

При повреждении БД КЦ-ЗПС система во время загрузки компьютера продолжительное время ожидает старта подсистемы контроля целостности. Время ожидания может длиться до одного часа. Также для этих случаев характерны ошибки функционального контроля, сообщающие об отсутствии подсистемы КЦ-ЗПС.

Для восстановления БД КЦ-ЗПС:

1. Удалите подкаталог icheck, расположенный в каталоге установки Secret Net 5.0.

2. Перезагрузите компьютер.

После восстановления БД КЦ-ЗПС локальные параметры механизмов КЦ и ЗПС будут приведены в состояние по умолчанию. Ранее заданные параметры потребуется восстановить вручную.

Восстановление локальной базы данных:

При повреждении локальной базы данных системы Secret Net 5.0 во время загрузки компьютера возникают ошибки функционального контроля, сообщающие об отсутствии или неработоспособности ядра системы защиты.

Для восстановления локальной БД:

PS: Подобные нарушения могут происходить, например, при сбое питания, либо в результате воздействия антивирусного ПО. Настоятельно рекомендуем включить каталог установки Secret Net в список исключений установленного антивируса.

Мне эти действия помогли.

Что делать? И кроме этой проблемы, при подключении к сетевому диску, висит компьютер. (при чем всегда, при каждом подключении) и открыть соответственно не могу файлы сетевого диска. И на компьютере стоит VipNet.

Семинар №6

Общие сведения

Назначение системы

Система Secret Net Studio предназначена для обеспечения безопасности информационных систем на компьютерах, функционирующих под управлением операционных систем MS Windows 10/8/7/Vista и Windows Server 2012/2008.

При использовании соответствующих подсистем изделие обеспечивает:

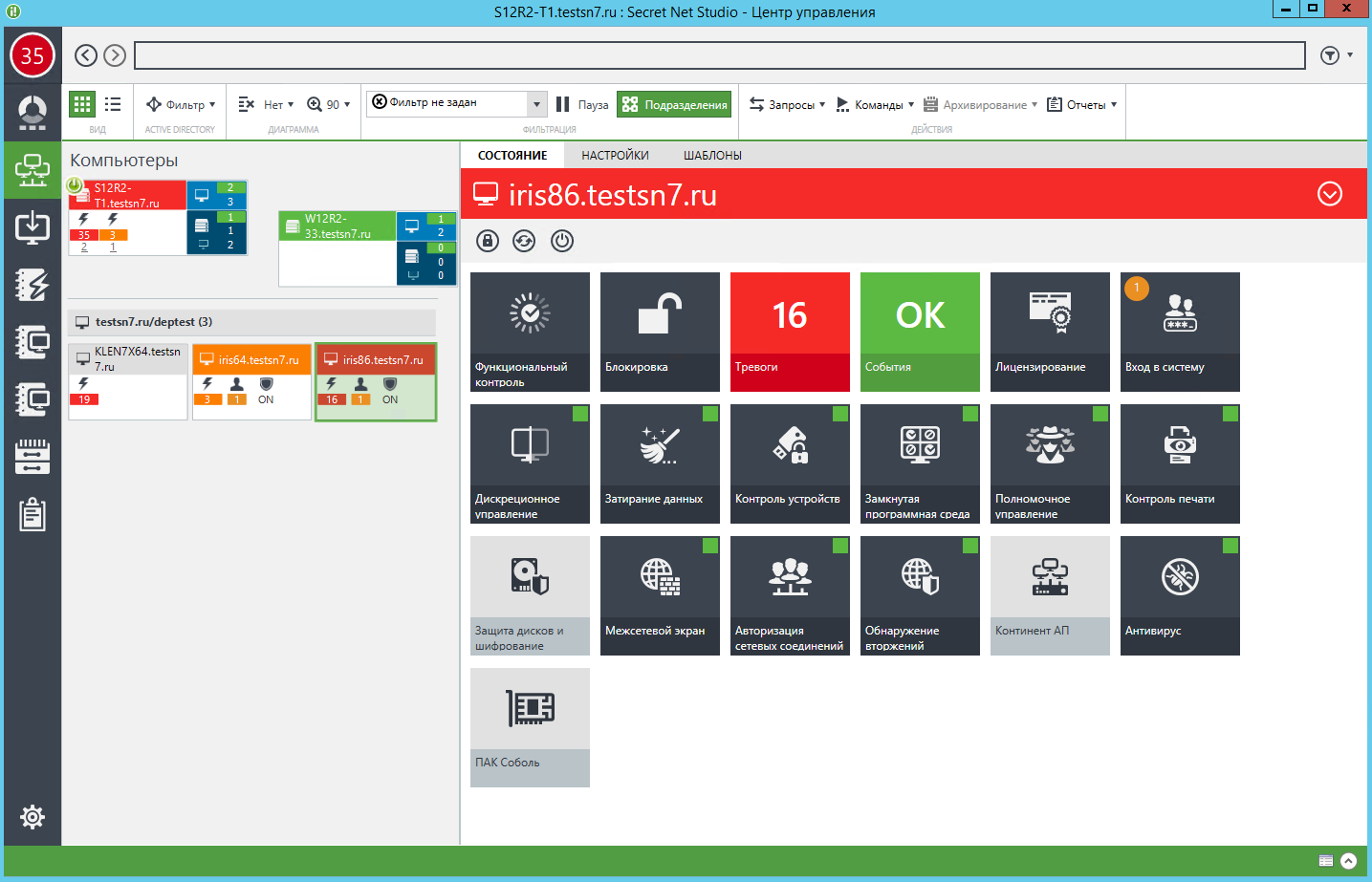

Управление функционированием системы Secret Net Studio может осуществ ляться централизованно или локально.

Основные функции

Система Secret Net Studio реализует следующие основные функции:

Состав устанавливаемых компонентов

Система Secret Net Studio состоит из следующих программных пакетов, устанавливаемых на компьютерах:

Назначение компонентов

Клиент

Клиент системы Secret Net Studio предназначен для реализации защиты компьютера, на котором установлен данный компонент. Защита реализуется путем применения защитных механизмов, расширяющих и дополняющих средства безопасности ОС Windows. Защитные механизмы — это совокупность настраиваемых программных средств, входящих в состав клиента и обеспечивающих безопасное использование ресурсов.

Клиент может функционировать в следующих режимах:

Режим функционирования определяется при установке клиентского ПО.

Сервер безопасности

Сервер безопасности реализует возможности централизованного управления клиентами в сетевом режиме функционирования. Данный компонент обеспечивает:

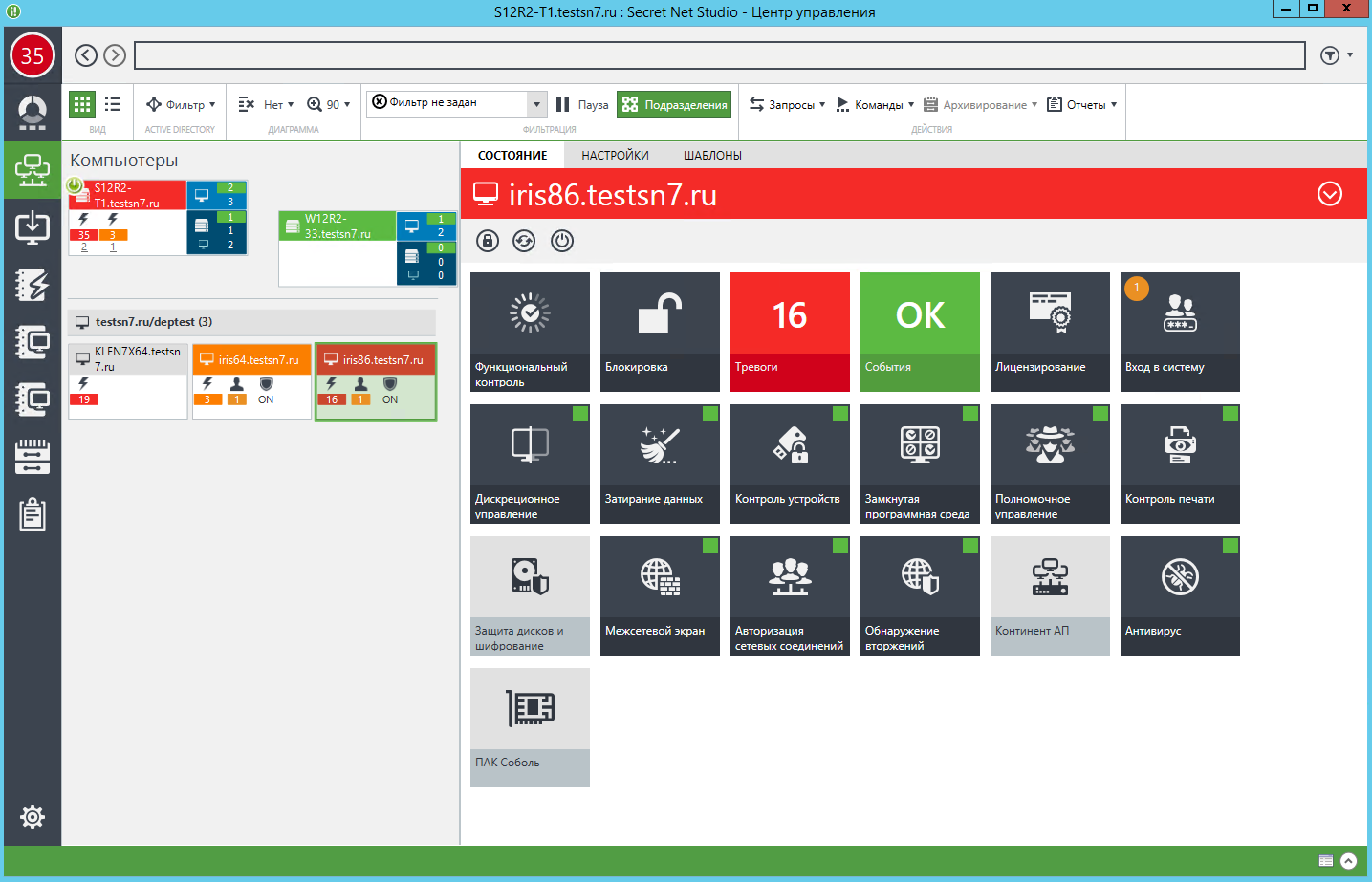

Программа управления

Программа управления используется для централизованного управления серверами безопасности и клиентами в сетевом режиме функционирования. Данный компонент обеспечивает:

Составные части клиента Secret Net Studio

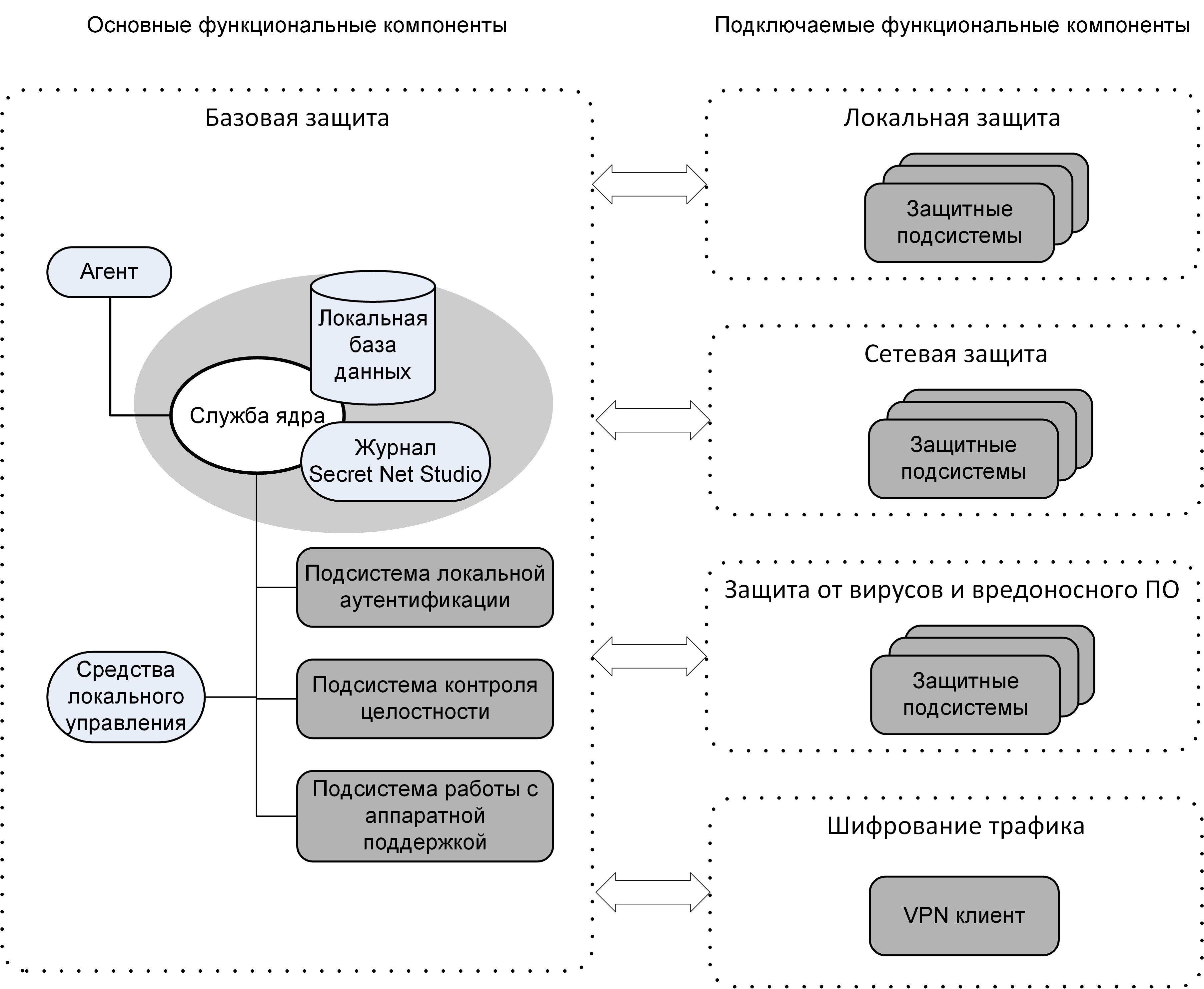

Группы функциональных компонентов клиента

В состав клиента системы Secret Net Studio входят следующие функциональные компоненты:

Обобщенная структурная схема клиента представлена на следующем рисунке.

Базовая защита

В базовую защиту входят следующие программные службы, модули и защитные подсистемы:

Служба ядра автоматически запускается на защищаемом компьютере при его включении и функционирует на протяжении всего времени работы компьютера. Она осуществляет управление подсистемами и обеспечивает их взаимодействие.

Ядро выполняет следующие функции:

Подсистема регистрации является одним из элементов ядра клиента. Она предназначена для управления регистрацией событий, связанных с работой системы защиты. Такие события регистрируются в журнале Secret Net Studio. Эта информация поступает от подсистем Secret Net Studio, которые следят за происходящими событиями. Перечень событий Secret Net Studio, подлежащих регистрации, устанавливается администратором безопасности.

В локальной БД Secret Net Studio хранится информация о настройках системы защиты, необходимых для работы защищаемого компьютера. Локальная БД размещается в реестре ОС Windows и специальных файлах.

Агент

Агентом является программный модуль в составе клиента, обеспечивающий взаимодействие с сервером безопасности. Агент принимает команды от сервера безопасности и отправляет ему данные о состоянии компьютера.

Агент используется только в сетевом режиме функционирования клиента.

Средства локального управления

Средства локального управления обеспечивают:

Подсистема локальной аутентификации

Подсистема используется в механизме защиты входа в систему. Cовместно с ОС Windows подсистема обеспечивает:

При обработке входа пользователя в систему осуществляется формирование контекста пользователя: определение его привилегий, уровня допуска и др. Дополнительно с помощью модуля входа в систему реализуется функциональный контроль работоспособности системы Secret Net Studio.

Подсистема контроля целостности

Подсистема контроля целостности обеспечивает проверку неизменности ресур сов компьютера: каталогов, файлов, ключей и значений реестра. В составе механизма контроля целостности подсистема реализует защиту от подмены ресурсов, сравнивая их с определенными эталонными значениями. Данная подсистема выполняет контролирующие функции не при обращении пользователя к ресурсам, а при наступлении определенных событий в системе (загрузка, вход пользователя, контроль по расписанию).

Подсистема аппаратной поддержки

Подсистема используется в механизме защиты входа в систему для работы с устройствами аппаратной поддержки. Она обеспечивает взаимодействие системы Secret Net Studio с определенным набором устройств и состоит из следующих модулей:

Подключа емые функциональные компоненты клиента

Локальная защита

К группе локальной защиты относятся подсистемы, реализующие применение следующих механизмов защиты:

Сетевая защита

К группе сетевой защиты относятся подсистемы, реализующие применение следующих механизмов защиты:

Защита от вирусов и вредоносного ПО

К группе защиты от вирусов и вредоносного ПО относятся подсистемы, реализующие применение следующих механизмов защиты:

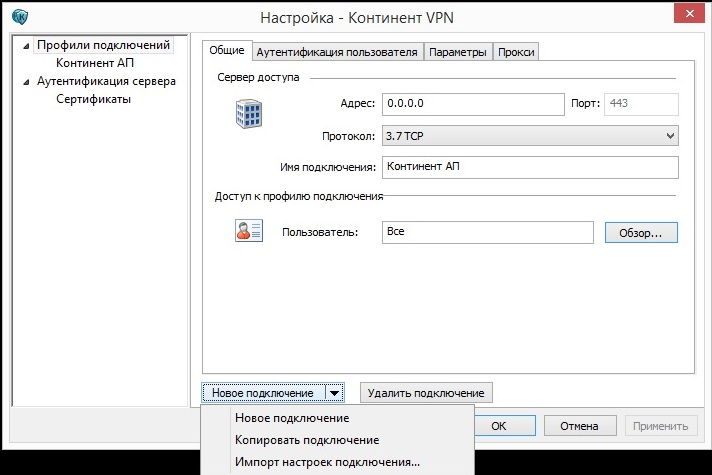

Шифрование трафика (VPN клиент)

Подсистема шифрования трафика обеспечивает безопасную передачу данных через общедоступные незащищенные сети. Для организации передачи данных используется технология «виртуальной частной сети» (Virtual Private Network — VPN), реализуемая аппаратно- программным комплексом шифрования (АПКШ) «Континент». При установлении соединения с сервером доступа АПКШ «Континент» подсистема шифрования трафика выступает в роли VPN клиента.

Механизмы защиты, реализуемые клиентом

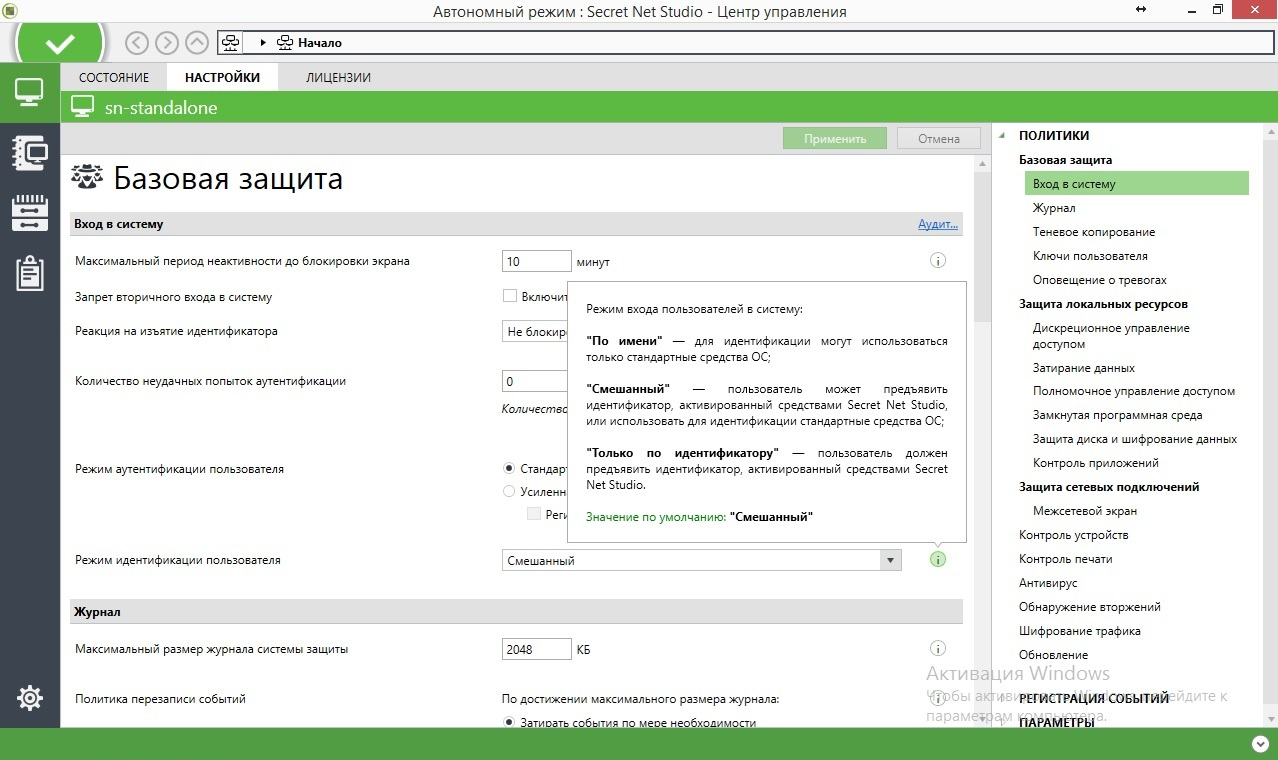

Защита входа в систему

Защита входа в систему обеспечивает предотвращение доступа посторонних лиц к компьютеру. К механизму защиты входа относятся следующие средства:

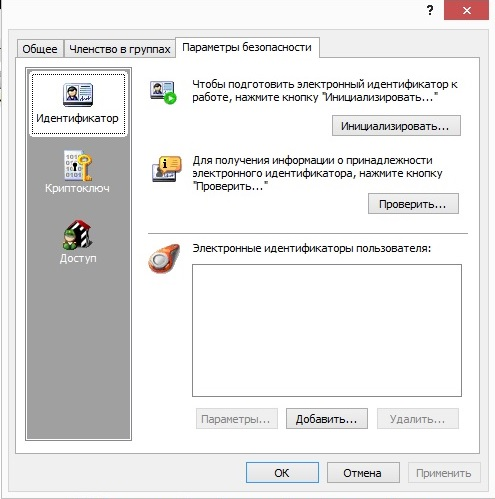

Идентификация и аутентификация пользователей

Идентификация и аутентификация пользователя выполняются при каждом входе в систему. Штатная для ОС Windows процедура входа предусматривает ввод имени и пароля пользователя или использование аппаратных средств, поддерживаемых операционной системой.

В системе Secret Net Studio идентификация пользователей может выполняться в следующих режимах:

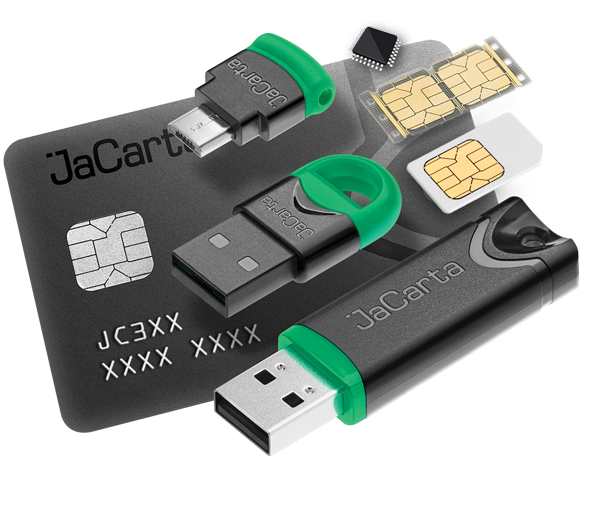

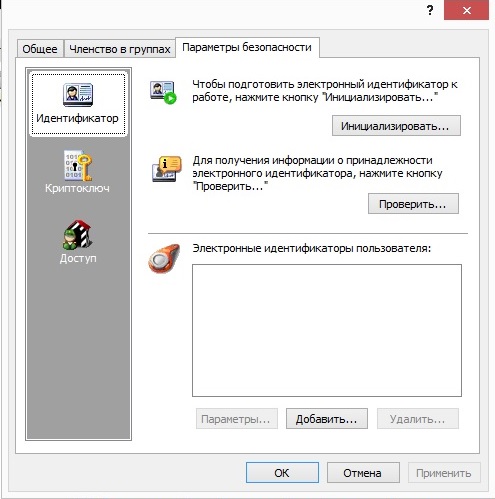

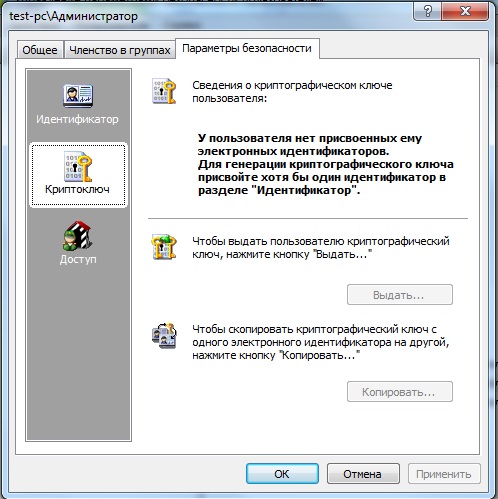

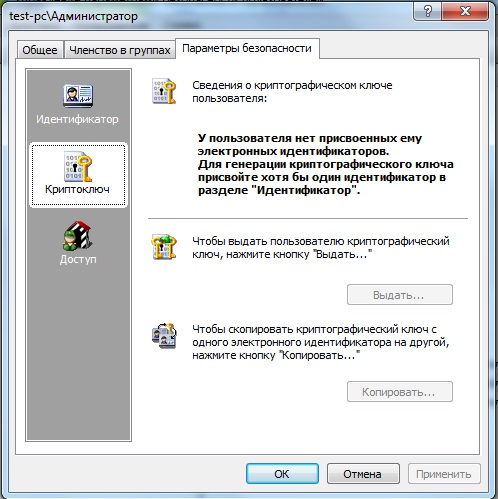

В качестве персональных идентификаторов в Secret Net Studio применяются средства идентификации и аутентификации на базе идентификаторов eToken, Rutoken, JaCarta, ESMART или iButton. Чтобы использовать эти устройства, необходимо зарегистрировать их в системе защиты (присвоить пользователям).

Аутентификация пользователей может выполняться в усиленном режиме с дополнительной проверкой пароля пользователя системой Secret Net Studio. В режиме усиленной аутентификации пароли пользователей проверяются на соответствие требованиям политики паролей как в операционной системе, так и в Secret Net Studio.

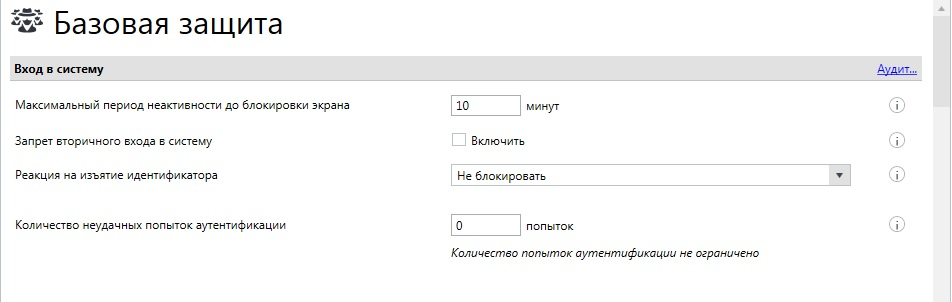

Дополнительно для защиты компьютеров в Secret Net Studio предусмотрены следующие режимы:

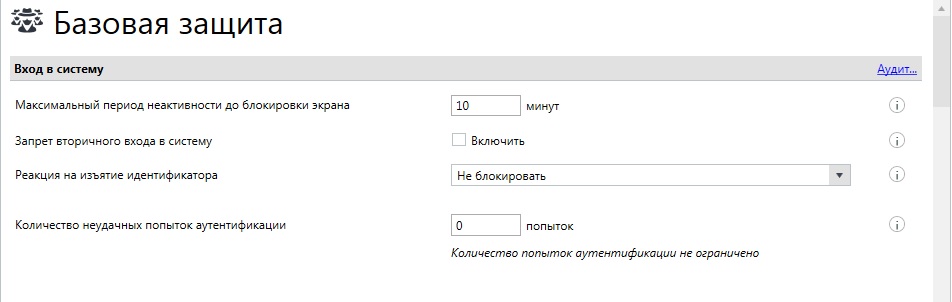

Блокировка компьютера

Средства блокировки компьютера предназначены для предотвращения несанкционированного использования компьютера. В этом режиме блокируются устройства ввода (клавиатура и мышь) и экран монитора.

Блокировка при неудачных попытках входа в систему

Для пользователей могут быть установлены ограничения на количество неудачных попыток входа в систему. В дополнение к стандартным возможностям ОС Windows (блокировка учетной записи пользователя после определенного числа попыток ввода неправильного пароля) система Secret Net Studio может контролировать неудачные попытки входа в систему при включенном режиме усиленной аутентификации по паролю. Если пользователь определенное коли- чество раз вводит пароль, который не был сохранен в БД Secret Net Studio, — сис- тема блокирует компьютер. Разблокирование компьютера осуществляется администратором. Счетчик неудачных попыток обнуляется при удачном входе пользователя или после разблокирования компьютера.

Временная блокировка компьютера

Режим временной блокировки включается в следующих случаях:

Для включения блокировки пользователь может применить стандартный способ блокировки рабочей станции или изъять свой идентификатор из считывателя. Чтобы выполнялась блокировка при изъятии идентификатора, администратору необходимо настроить реакцию на это действие в политиках с помощью программы управления. Блокировка при изъятии идентификатора выполняется при условии, что пользователь выполнил вход в систему с использованием этого идентификатора.

Блокировка по истечении заданного интервала неактивности осуществляется автоматически и распространяется на всех пользователей компьютера.

Для снятия временной блокировки необходимо указать пароль текущего пользователя или предъявить его идентификатор.

Блокировка компьютера при работе защитных подсистем

Блокировка компьютера предусмотрена и в алгоритмах работы защитных подсистем. Такой тип блокировки используется в следующих ситуациях:

Разблокирование компьютера в перечисленных случаях осуществляется администратором.

Блокировка компьютера администратором оперативного управления

В сетевом режиме функционирования блокировка и разблокирование защищаемого компьютера могут осуществляться удаленно по команде пользователя программы управления.

Аппаратные средства защиты

В Secret Net Studio поддерживается работа с аппаратными средствами, перечисленными в следующей таблице.

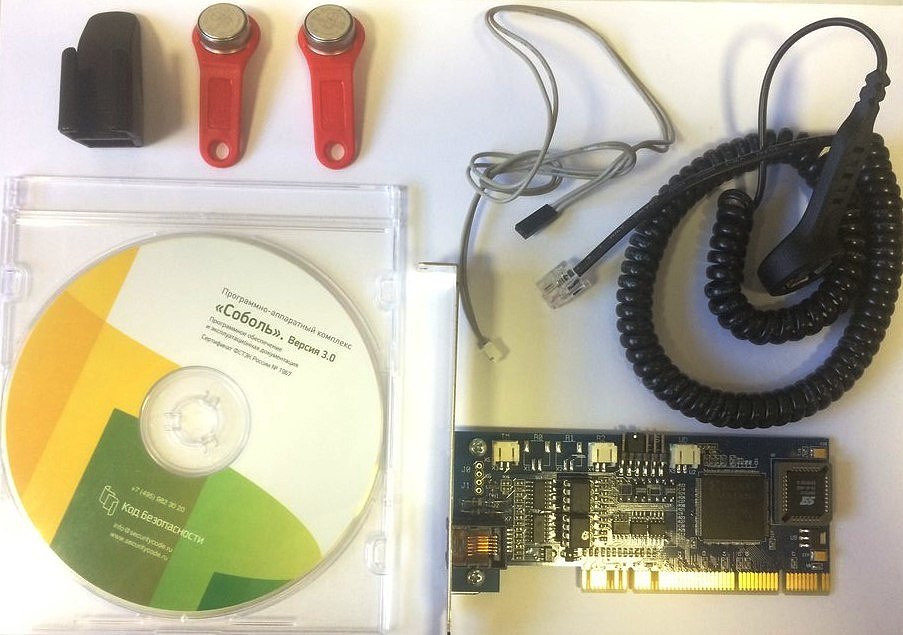

аппаратный комплекс (ПАК) «Соболь» версии 3.0

Рис. Запрос персонального идентификатора после включения компьютера.

Для идентификации и аутентификации пользователей могут применяться следующие средства:

Функциональный контроль подсистем

Функциональный контроль предназначен для обеспечения гарантии того, что к моменту входа пользователя в ОС (т. е. к моменту начала работы пользователя) все ключевые защитные подсистемы загружены и функционируют.

В случае успешного завершения функционального контроля этот факт регистрируется в журнале Secret Net Studio.

При неуспешном завершении функционального контроля в журнале Secret Net Studio регистрируется событие с указанием причин (это возможно при условии работоспособности ядра Secret Net Studio). Вход в систему разрешается только пользователям, входящим в локальную группу администраторов компьютера.

Одной из важных задач функционального контроля является обеспечение защиты ресурсов компьютера при запуске ОС в безопасном режиме (Safe mode). Безопасный режим запуска не является штатным режимом функционирования для системы Secret Net Studio, однако при необходимости администратор может его использовать для устранения неполадок. Поскольку в безопасном режиме не действуют некоторые функции системы защиты, функциональный контроль в этих условиях завершается с ошибкой. В результате блокируется вход любых пользователей, кроме администраторов. Поэтому при надлежащем соблюдении правил политики безопасности, когда никто из обычных пользователей не обладает полномочиями администратора, доступ к ресурсам компьютера в обход механизмов защиты невозможен.

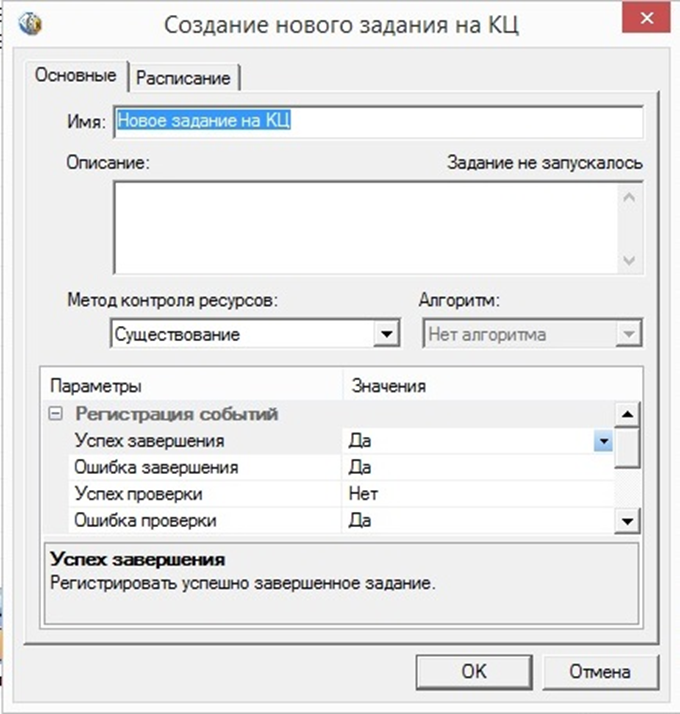

Регистрация событий

В процессе работы системы Secret Net Studio события, происходящие на компьютере и связанные с безопасностью системы, регистрируются в журнале Secret Net Studio. Все записи журнала хранятся в файле на системном диске. Формат данных идентичен формату журнала безопасности ОС Windows.

Предоставляются возможности для настройки перечня регистрируемых событий и параметров хранения журнала. Это позволяет обеспечить оптимальный объем сохраняемых сведений с учетом размера журнала и нагрузки на систему.

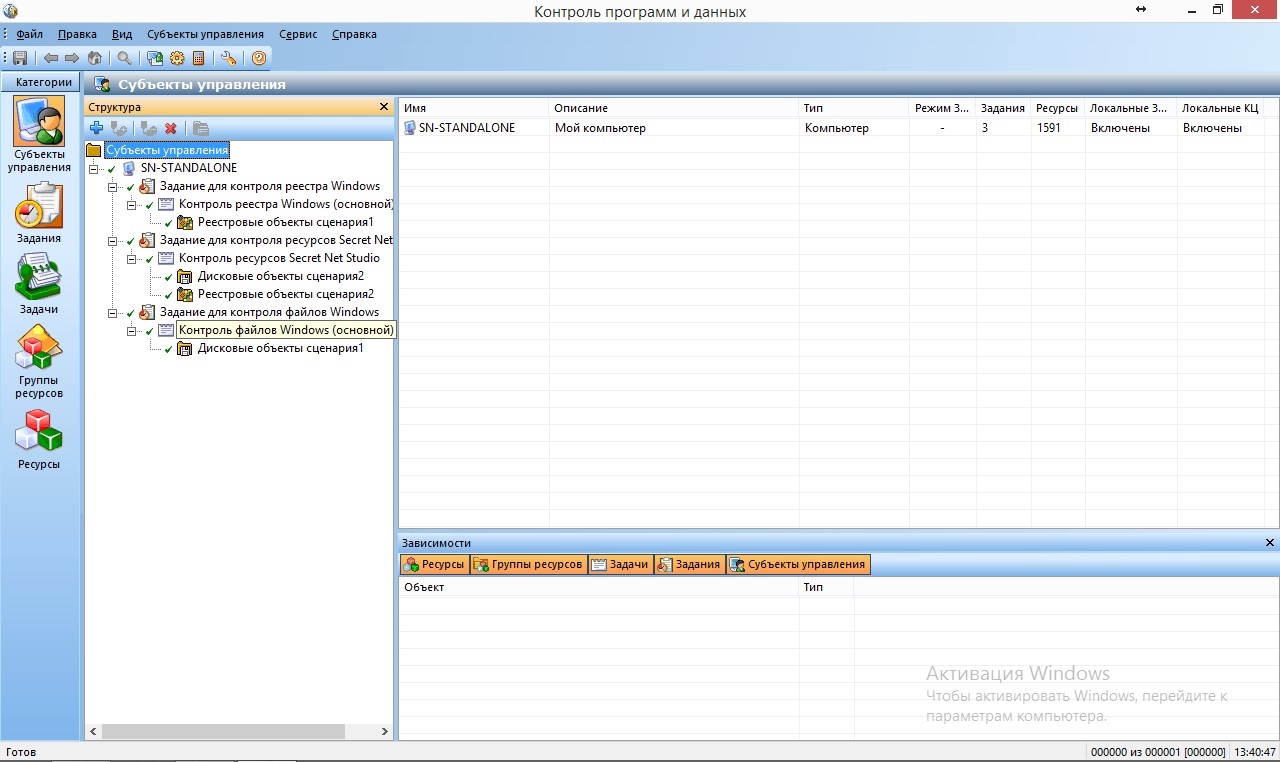

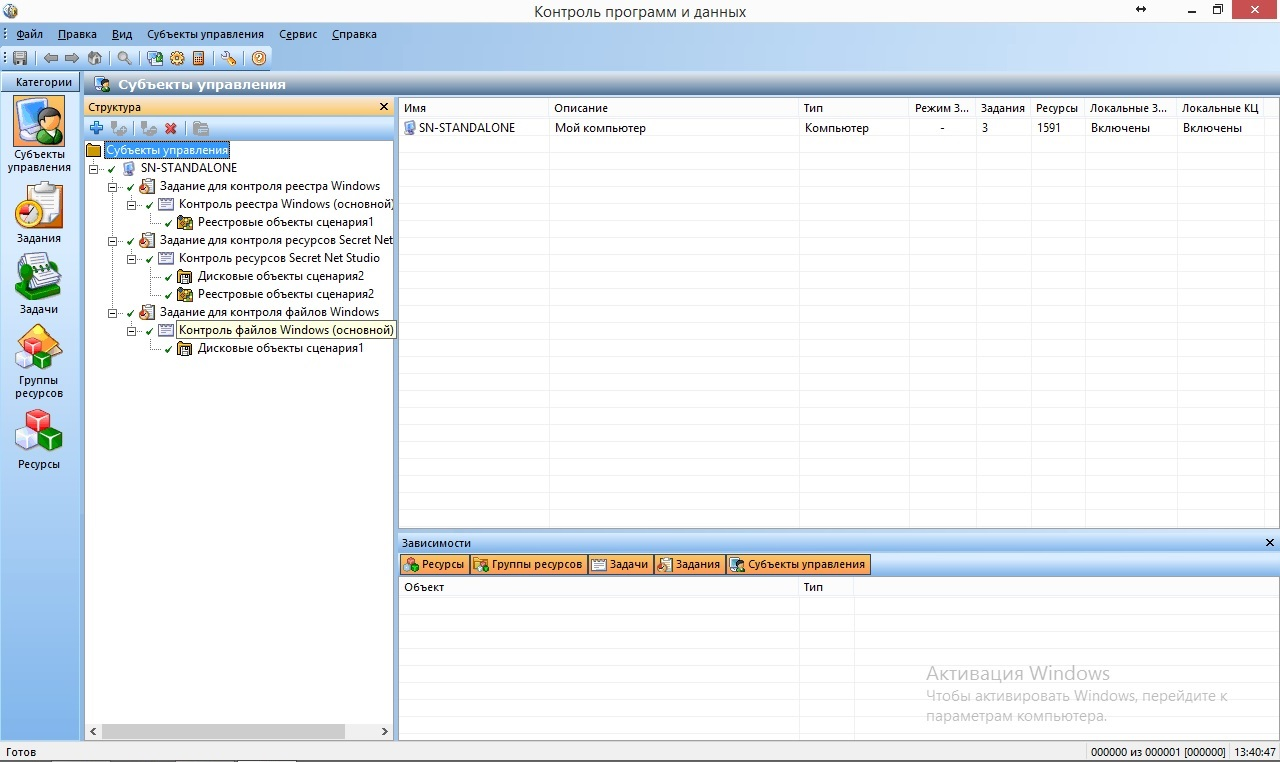

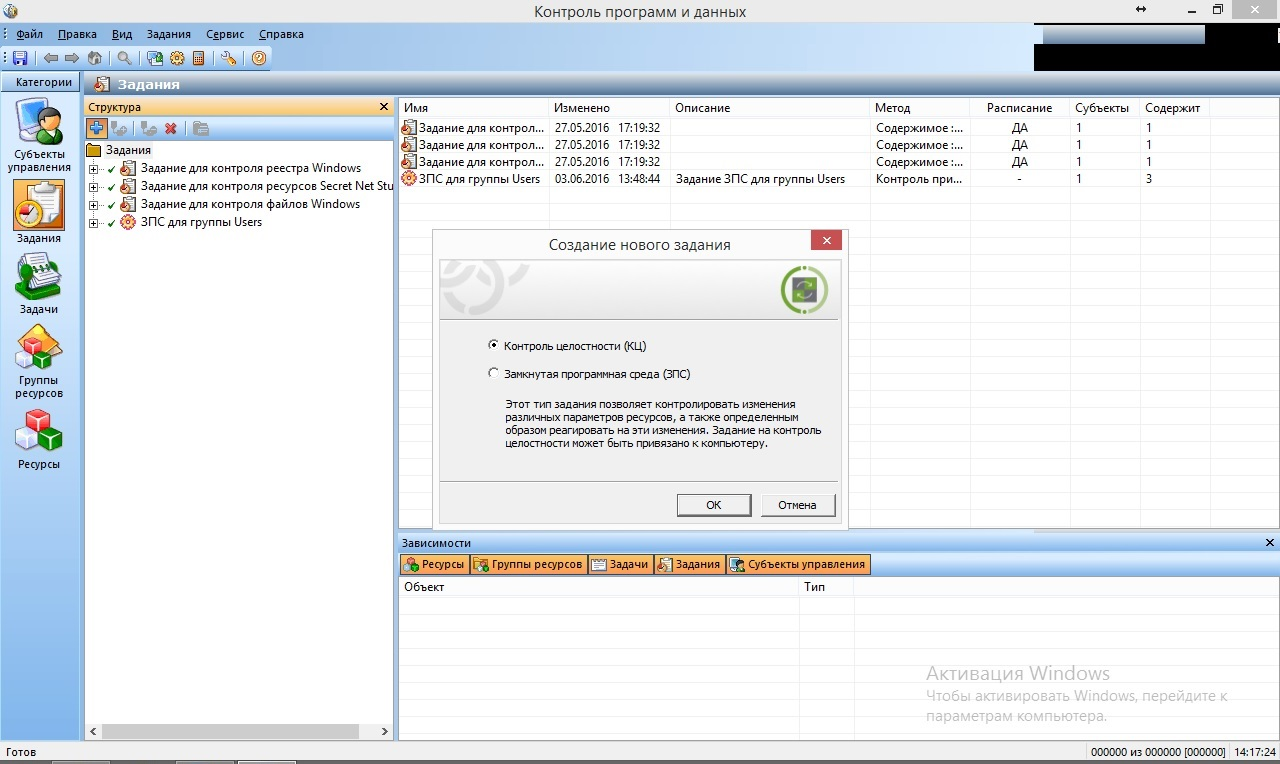

Контроль целостности

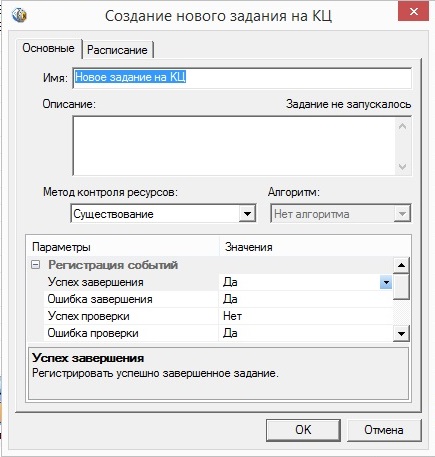

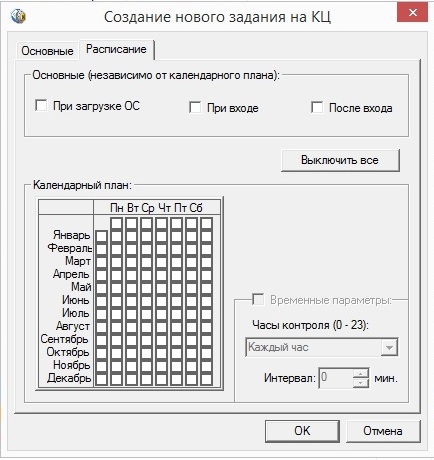

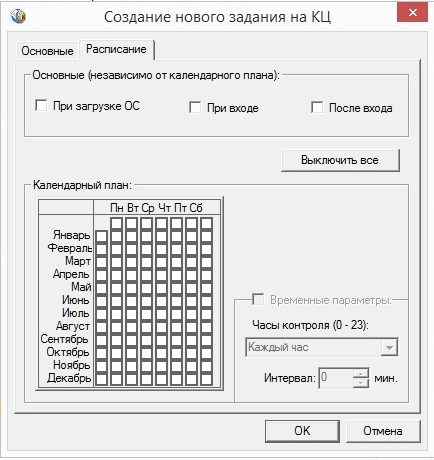

Механизм контроля целостности осуществляет слежение за неизменностью контролируемых объектов. Контроль проводится в автоматическом режиме в соответствии с заданным расписанием.

Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков (последние только при использовании ПАК «Соболь»). Каждый тип объектов имеет свой набор контролируемых параметров. Например, файлы могут контролироваться на их существование, целостность содержимого, неизменность прав доступа, атрибутов.

В системе предусмотрена возможность настройки периодичности контроля по определенным дням и времени в течение дня. Запуск процесса контроля может выполняться при загрузке ОС, при входе пользователя в систему или после входа.

При проверке целостности могут применяться различные варианты реакции системы на выполнение заданий контроля. Можно настраивать регистрацию определенных типов событий (успех или ошибка проверки отдельного объекта, либо всего задания контроля) и действия в случае нарушения целостности (игнорировать ошибку, заблокировать компьютер или принять новое значение как эталон).

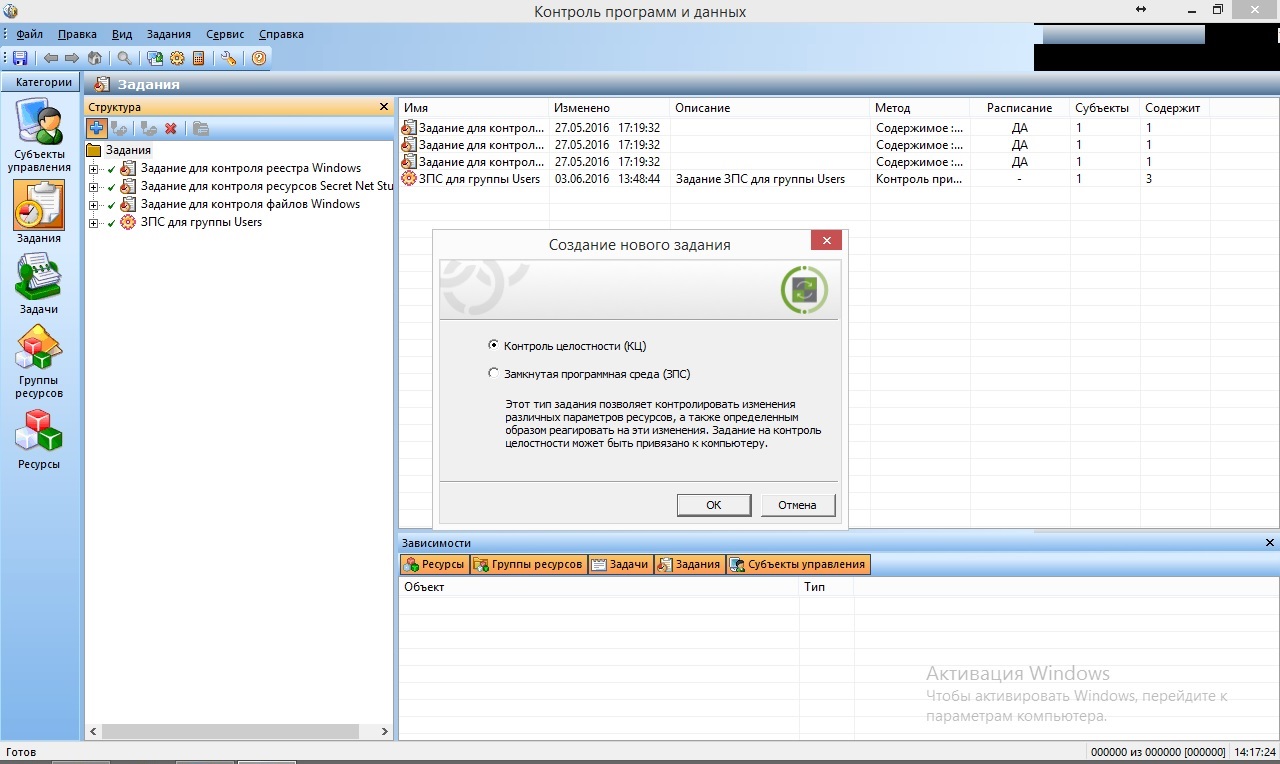

Вся информация об объектах, методах, расписаниях контроля сосредоточена в специальной структуре, которая называется модель данных. Модель данных хранится в локальной базе данных системы Secret Net Studio и представляет собой иерархический список объектов с описанием связей между ними.

Используются следующие категории объектов в порядке от низшего уровня иерархии к высшему:

Модель данных является общей для механизмов контроля целостности и замкнутой программной среды.

Управление локальными моделями данных на защищаемых компьютерах можно осуществлять централизованно (для клиентов в сетевом режиме функционирования). Для централизованного управления в глобальном каталоге создаются две модели данных — для компьютеров под управлением 32- разрядных версий ОС Windows и для компьютеров с 64- разрядными версиями операционных систем. Такое разделение позволяет учитывать специфику используемого ПО на защищаемых компьютерах с различными платформами.

Каждая из централизованных моделей данных является общей для всех защищаемых компьютеров под управлением версий ОС Windows соответствующей разрядности (32- или 64- разрядные версии). При изменении параметров централизованной модели выполняется локальная синхронизация этих изменений на защищаемом компьютере. Новые параметры из централизованного хранилища передаются на компьютер, помещаются в локальную модель данных и затем используются защитными механизмами.

Синхронизация может выполняться в следующие моменты:

Редактирование централизованных моделей данных осуществляется со следующими особенностями: для изменения доступна та модель данных, которая соответствует разрядности ОС Windows на рабочем месте администратора. Модель данных другой разрядности доступна только для чтения (при этом можно экспортировать данные из этой модели в другую). Таким образом, если в системе имеются защищаемые компьютеры с версиями ОС различной разрядности, для централизованного управления моделями данных администратору следует организовать два рабочих места — на компьютере с 32- разрядной версией ОС Windows и на компьютере с 64-разрядной версией ОС.

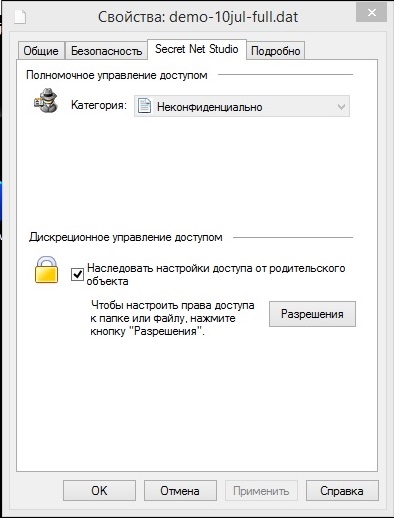

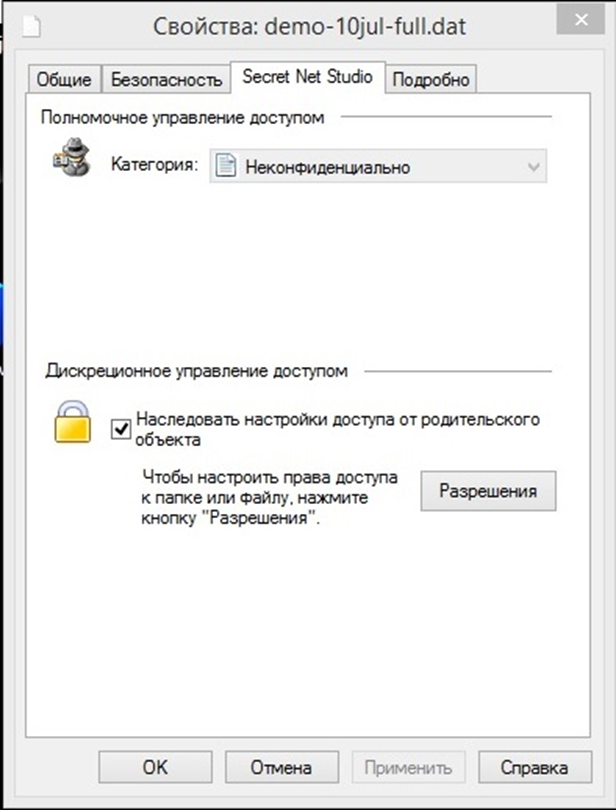

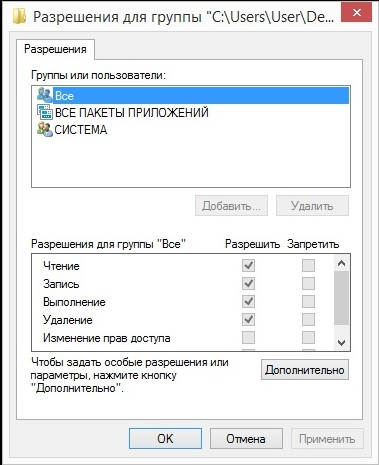

Дискреционное управление доступом к ресурсам файловой системы

В состав системы Secret Net Studio входит механизм дискреционного управления доступом к ресурсам файловой системы. Этот механизм обеспечивает:

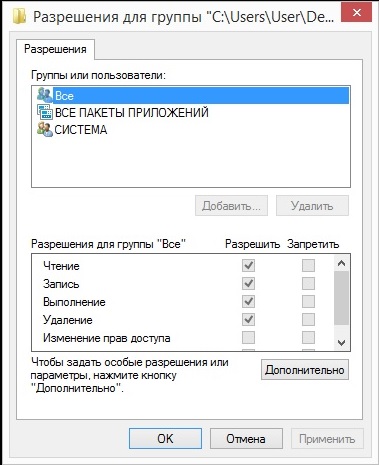

Аналогично реализации в ОС Windows матрица доступа в системе Secret Net Studio представляет собой списки файловых объектов, в которых определены учетные записи с правами доступа. Права устанавливают разрешения или запреты на выполнение операций. Перечень предусмотренных прав доступа представлен в следующей таблице.

| Право доступа | Действие для каталога | Действие для файла |

| Чтение (R) | Разрешает или запрещает просмотр имен файлов и подкаталогов | Разрешает или запрещает чтение данных |

| Разрешает или запрещает просмотр атрибутов файлового объекта | ||

| Запись (W) | Разрешает или запрещает создание подкаталогов и файлов | Разрешает или запрещает внесение изменений |

| Разрешает или запрещает смену атрибутов файлового объекта | ||

| Выполнение (X) | Разрешает или запрещает перемещение по структуре подкаталогов | Разрешает или запрещает выполнение |

| Удаление (D) | Разрешает или запрещает удаление файлового объекта | |

| Изменение прав доступа (P) | Разрешает или запрещает изменение прав доступа к файловому объекту. Пользователь, имеющий разрешение на изменение прав доступа к ресурсу, условно считается администратором ресурса | |

Права доступа для файлового объекта могут быть заданы явно или наследоваться от вышестоящего элемента иерархии. Явно заданные права имеют более высокий приоритет по сравнению с наследуемыми правами. Права доступа считаются заданными явно, если для объекта отключен режим наследования прав.

Для управления списками доступа к любым файловым объектам предусмотрена специальная привилегия «Дискреционное управление доступом: Управление правами доступа». Пользователи, обладающие этой привилегией, могут изменять права доступа для всех каталогов и файлов на локальных дисках (независимо от установленных прав доступа к объектам).

По умолчанию привилегией на управление правами доступа обладают пользователи, входящие в локальную группу администраторов. При этом для всех пользователей действуют разрешающие права доступа к любым ресурсам на чтение, запись, выполнение и удаление (RWXD). Эти права наследуются от корневых каталогов логических разделов. Во избежание непреднамеренной блокировки работы ОС, которая может произойти из- за некорректно установленных прав доступа к ресурсам, — отсутствует возможность изменения прав доступа для корневого каталога системного диска (%SystemDrive%) и всего системного каталога (%SystemRoot%).

Копирование и перемещение файловых объектов

При копировании файлового объекта для его копии принудительно включается режим наследования прав доступа, даже если оригинальный объект обладает явно заданными правами.

Перемещение файлового объекта в пределах своего логического раздела осуществляется с сохранением явно заданных прав доступа для этого объекта. Если для объекта включен режим наследования — после перемещения вступают в дей- ствие права того каталога, в который перемещен объект. При перемещении объекта в другой логический раздел принудительно включается режим наследования прав.

Аудит операций с файловыми объектами

При работе механизма дискреционного управления доступом в журнале Secret Net Studio могут регистрироваться события успешного доступа к объектам, запрета доступа или изменения прав. По умолчанию регистрация событий успешного доступа не осуществляется, а события запрета доступа и изменения прав регистрируются для всех файловых объектов. Включение и отключение регистрации указанных событий осуществляется администратором безопасности при настройке параметров групповых политик.

Для файловых объектов можно детализировать аудит по выполняемым операциям, которые требуют определенных прав доступа. Например, включить аудит успешного доступа при выполнении операций записи в файл или его удаления. Включение и отключение аудита операций может выполнять администратор ресурса при настройке дополнительных параметров прав доступа к файловому объекту.

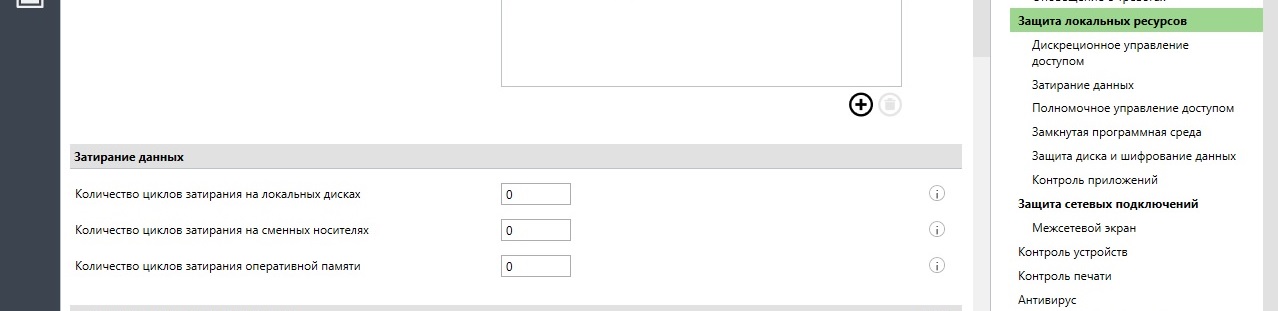

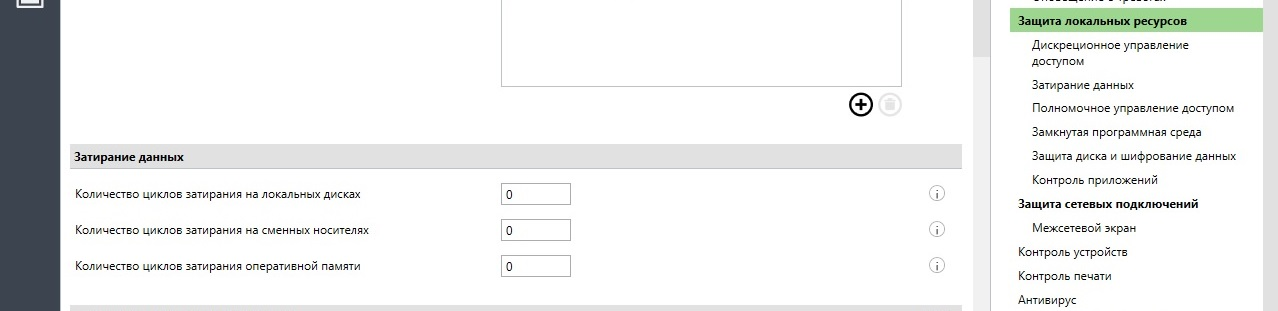

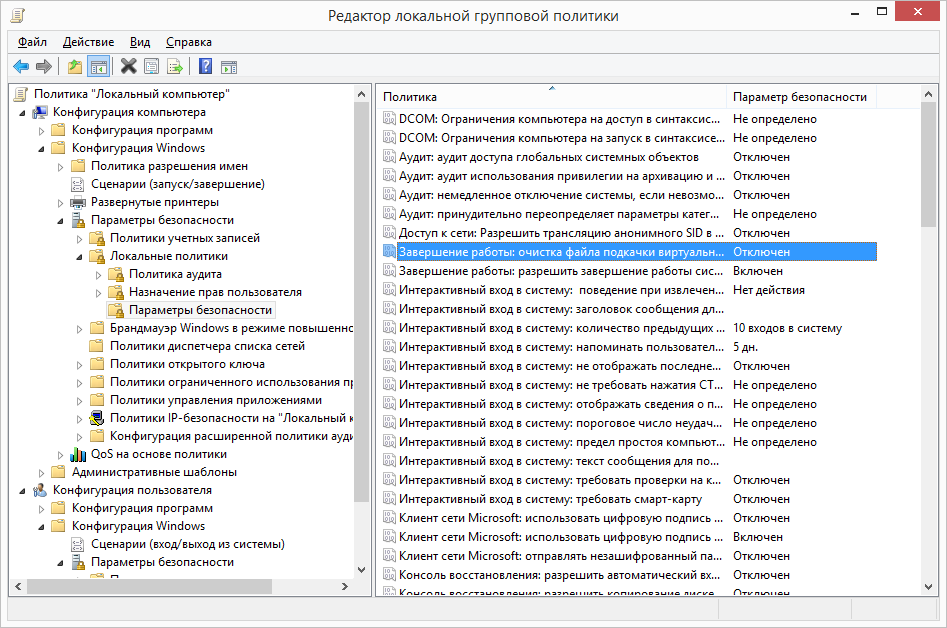

Затирание удаляемой информации

Затирание удаляемой информации обеспечивает невозможность восстановления и повторного использования данных после удаления. Гарантированное уничтожение достигается путем записи случайных последовательностей чисел на место удаленной информации в освобождаемой области памяти. Для большей надежности может быть выполнено несколько циклов (проходов) затирания.

При настройке механизма можно установить различное количество циклов затирания для локальных и сменных дисков, оперативной памяти, а также для файловых объектов, удаляемых с помощью специальной команды.

Затирание файла подкачки виртуальной памяти выполняется стандартными средствами ОС Windows при выключении компьютера. Если в Secret Net Studio включен режим затирания оперативной памяти, рекомендуется дополнительно в политиках Windows включить действие стандартного параметра «Завершение работы: очистка файла подкачки виртуальной памяти» (размещается в разделе Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности).

Не осуществляется затирание файлов при их перемещении в папку «Корзина», так как во время нахождения в этой папке файлы не удаляются с диска. Затирание таких файлов происходит после очистки содержимого «Корзины».

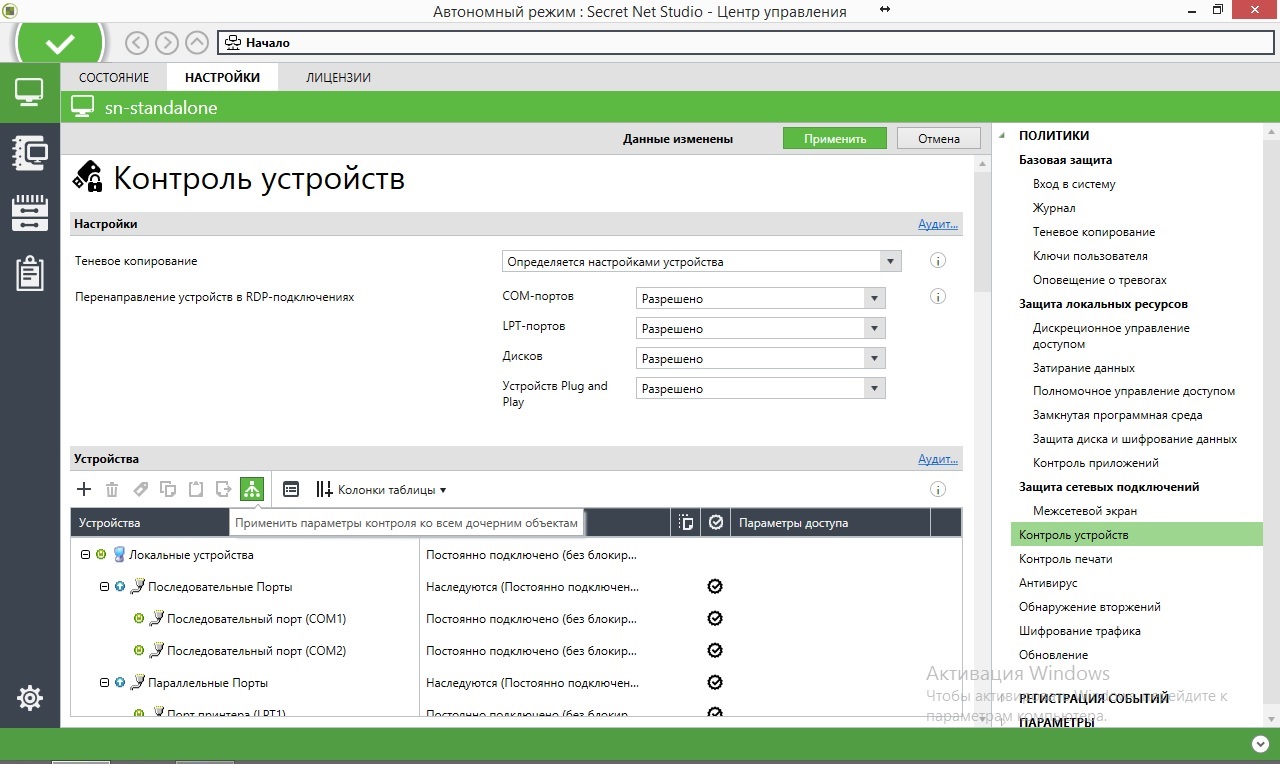

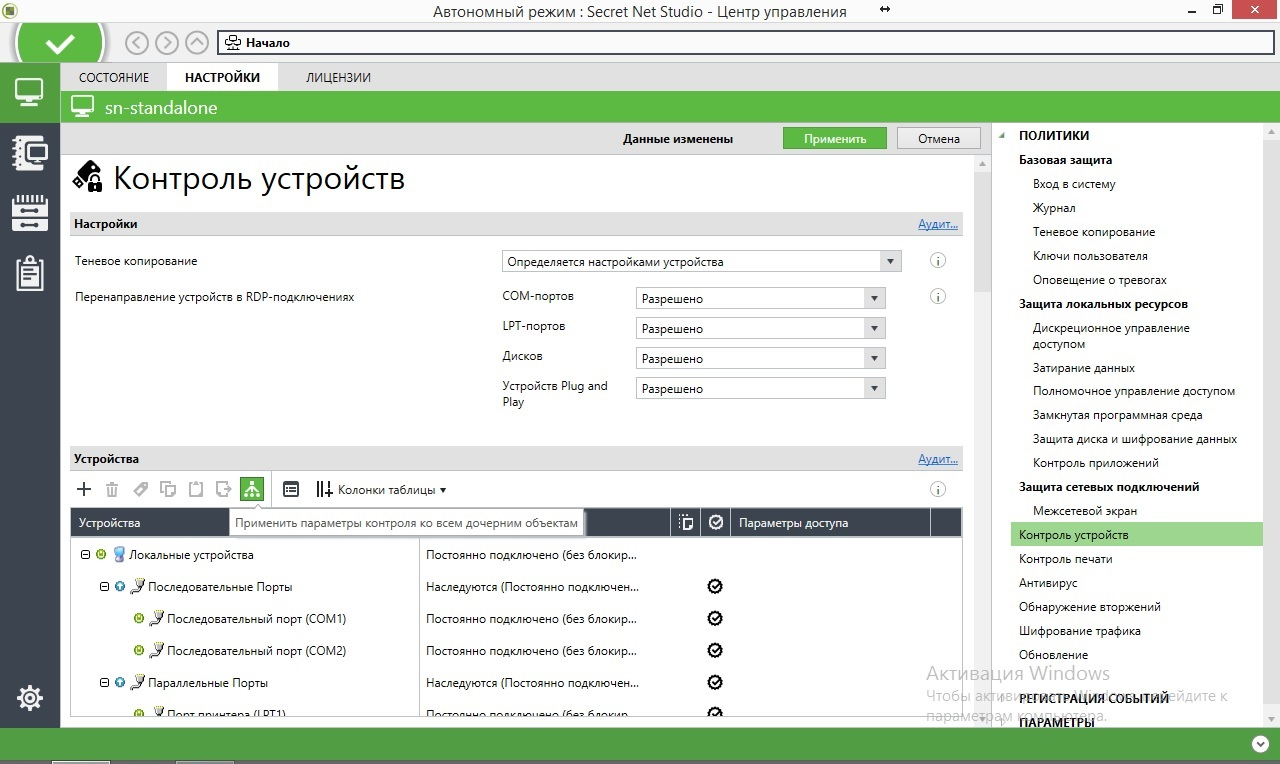

Контроль подключения и изменения устройств компьютера

Механизм контроля подключения и изменения устройств компьютера обеспечивает:

Изменения аппаратной конфигурации отслеживаются системой защиты для устройств с включенным режимом контроля «Устройство постоянно подключено к компьютеру».

Начальная аппаратная конфигурация компьютера определяется на этапе установки системы. При этом значения параметров контроля задаются по умолчанию. Настройку политики контроля можно выполнить индивидуально для каждого устройства или применять к устройствам наследуемые параметры от моделей, классов и групп, к которым относятся устройства.

Используются следующие методы контроля конфигурации:

При обнаружении изменений аппаратной конфигурации система ожидает утверждения этих изменений администратором безопасности. Процедура утверждения аппаратной конфигурации необходима для санкционирования обнаруженных изменений и принятия текущей аппаратной конфигурации в качестве эталонной.

Разграничение доступа к устройствам

Разграничение доступа пользователей к устройствам выполняется на основании списков устройств, которые формируются механизмом контроля подключения и изменения устройств.

Система Secret Net Studio предоставляет следующие возможности для разграничения доступа пользователей к устройствам:

Возможности по разграничению доступа зависят от типов устройств. Разграничение не осуществляется полностью или частично для устройств, имеющих особую специфику использования или необходимых для функционирования компьютера. Например, не ограничивается доступ к процессору и оперативной памяти, ограничены возможности разграничения доступа для портов ввода/вывода.

Для устройств с отключенным режимом контроля или запрещенных для подключения не действует разграничение доступа по установленным разрешениям и запретам на выполнение операций. Права доступа пользователей к таким устройствам не контролируются.

При установке клиентского ПО системы Secret Net Studio выставляются права доступа для всех обнаруженных устройств, поддерживающих такое разграничение доступа. По умолчанию предоставляется полный доступ трем стандартным группам пользователей: «Система», «Администраторы» и «Все». То есть всем пользователям разрешен доступ без ограничений ко всем устройствам, обнаруженным на компьютере. Далее администратор безопасности разграничивает доступ пользователей к устройствам в соответствии с требованиями политики безопасности. Для этого можно выполнить настройку прав доступа непосредственно для устройств или для классов и групп, к которым относятся устройства.

Настройка прав доступа для классов и групп позволяет подготовить систему защиты к возможным подключениям новых устройств. При подключении новое устройство включается в соответствующую группу, класс и модель (если есть). Доступ пользователей к этому устройству будет разграничен автоматически — в соответствии с правилами, которые установлены для группы, класса или модели.

Разграничение доступа пользователей к устройствам с назначенными категориями конфиденциальности или уровнями конфиденциальности сессий осуществляется механизмом полномочного управления доступом.

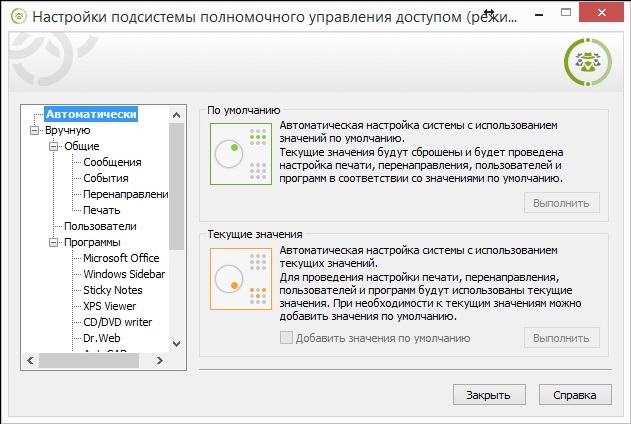

Замкнутая программная среда

Механизм замкнутой программной среды позволяет определить для любого пользователя компьютера индивидуальный перечень программного обеспечения, разрешенного для использования. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

Попытки запуска неразрешенных ресурсов регистрируются в журнале как события тревоги.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов (журнал безопасности или журнал Secret Net Studio), содержащих сведения о запусках программ, библиотек и сценариев.

Для файлов, входящих в список, можно включить проверку целостности с использованием механизма контроля целостности. По этой причине механизм замкнутой программной среды и механизм контроля целостности используют единую модель данных.

Механизм замкнутой программной среды не осуществляет блокировку запускаемых программ, библиотек и сценариев в следующих случаях:

Изоляция процессов

В системе Secret Net Studio может применяться режим изоляции процессов для предотвращения стороннего доступа к данным определенных исполняемых модулей. При действующем режиме контролируются следующие операции с данными, которыми обмениваются различные процессы:

Процесс считается изолированным, если в модели данных включена изоляция для ресурса, соответствующего исполняемому файлу этого процесса. Для изолированного процесса обмен данными с другими процессами невозможен. Разрешается использование буфера обмена только при записи и чтении данных одного и того же процесса. Неизолированные процессы обмениваются данными без ограничений.

Изоляция процессов реализуется при включенном механизме замкнутой программной среды (должен функционировать драйвер механизма). Режим работы механизма ЗПС может быть любым. При этом для исключения возможностей

запуска копий исполняемых файлов в неизолированной среде рекомендуется настроить механизм ЗПС и включить жесткий режим работы механизма.

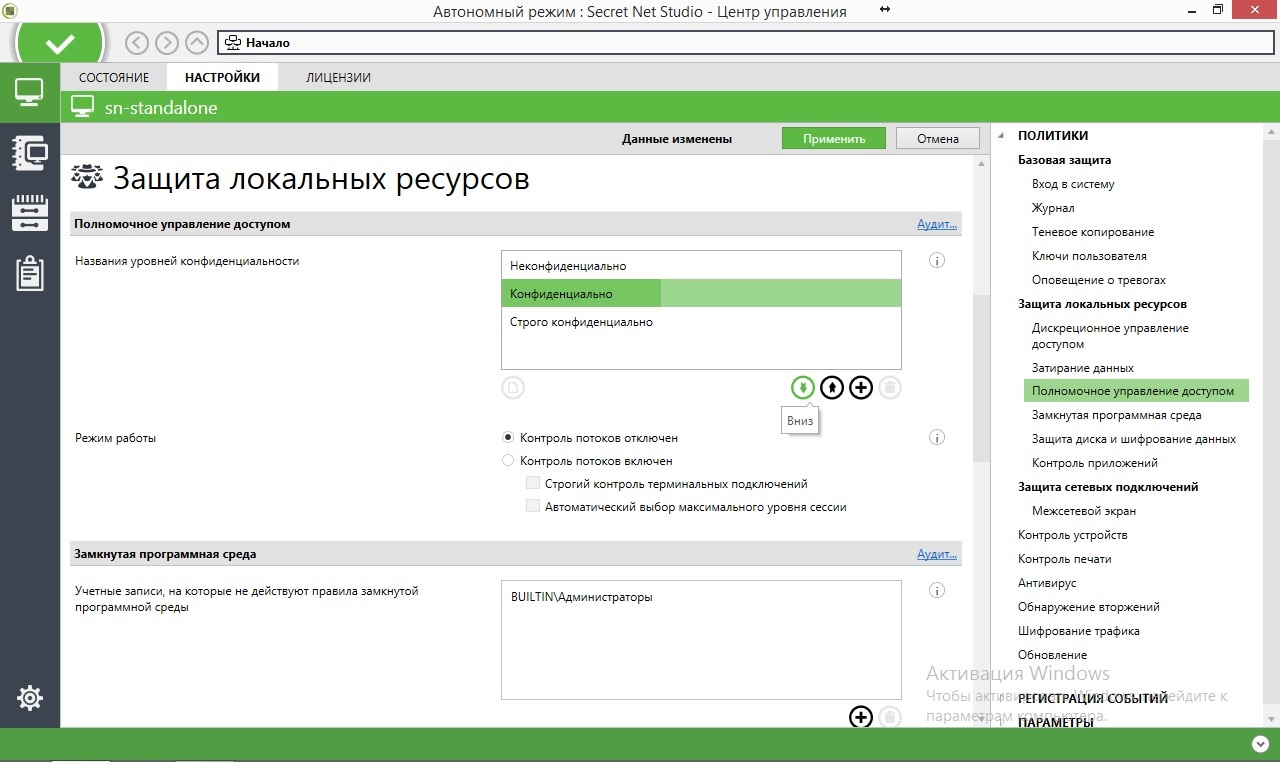

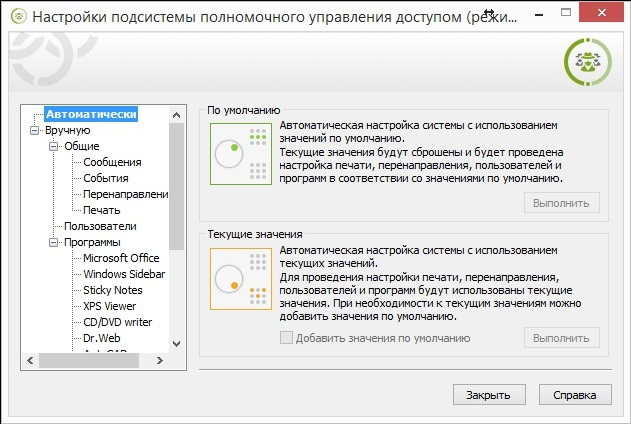

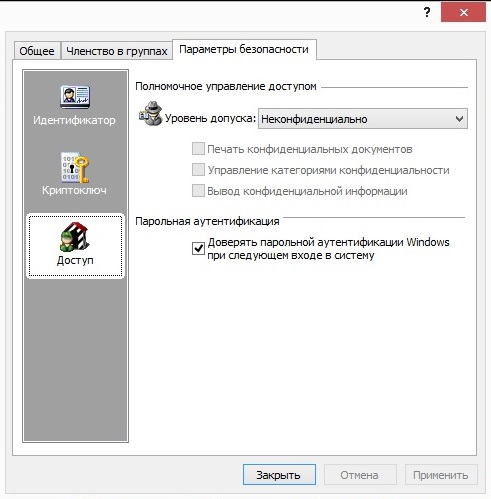

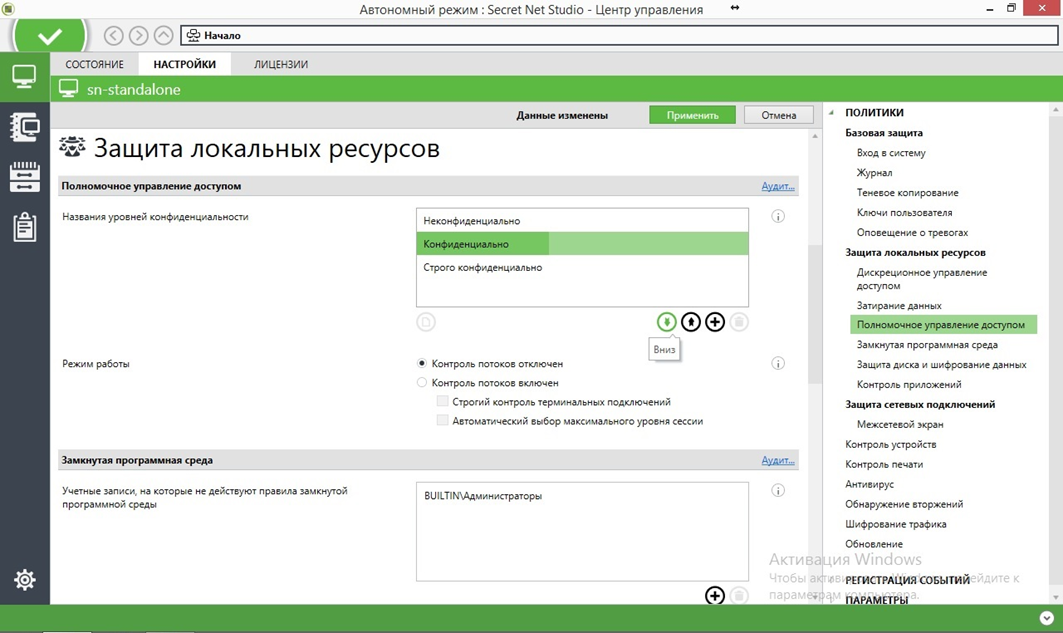

Полномочное управление доступом

Механизм полномочного управления доступом обеспечивает:

По умолчанию в системе предусмотрены следующие категории конфиденциальности:

При необходимости можно увеличить количество используемых категорий и задать для них названия в соответствии со стандартами, принятыми в вашей организации. Максимально возможное количество категорий — 16.

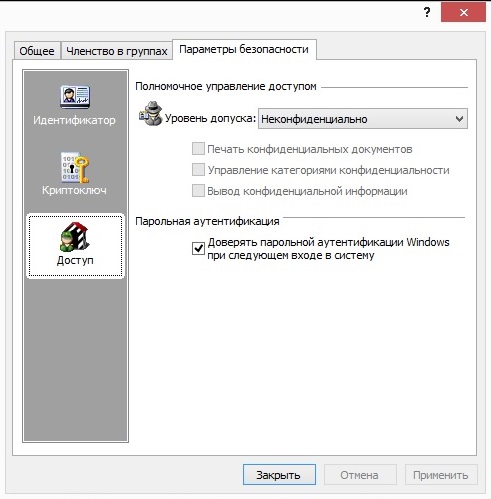

Категорию конфиденциальности можно назначить для следующих ресурсов:

Доступ пользователя к конфиденциальной информации осуществляется в соответствии с его уровнем допуска. Если уровень допуска пользователя ниже, чем категория конфиденциальности ресурса, — система блокирует доступ к этому ресурсу. После получения доступа к конфиденциальной информации уровень конфиденциальности программы (процесса) повышается до категории конфиденциальности ресурса. Это необходимо для того, чтобы исключить возможность сохранения конфиденциальных данных в файлах с меньшей категорией конфиденциальности.

Полномочное разграничение доступа на уровне устройств осуществляется следующим образом. Если устройство подключается во время сеанса работы пользователя c уровнем допуска ниже, чем категория устройства, система блокирует подключение устройства. При подключении такого устройства до начала сеанса работы пользователя — запрещается вход пользователя в систему. В режиме контроля потоков уровень конфиденциальности сессии пользователя должен соответствовать категориям всех подключенных устройств.

Функционирование устройства разрешено независимо от уровня допуска пользователя, если для этого устройства включен режим «Устройство доступно без учета категории конфиденциальности». Данный режим включен по умолчанию.

Доступ к содержимому конфиденциального файла предоставляется пользователю, если категория файла не превышает уровень допуска пользователя. При этом категория конфиденциальности устройства, на котором располагается файл, также анализируется и имеет более высокий приоритет по сравнению с категорией конфиденциальности файла. Если категория файла ниже категории конфиденциальности устройства — система считает категорию файла равной категории устройства. При обратной ситуации, когда категория файла превы- шает категорию конфиденциальности устройства, такое состояние расценивается как некорректное и доступ к файлу запрещается.

Режим контроля потоков

При использовании механизма в режиме контроля потоков конфиденциальной информации всем процессам обработки данных в системе присваивается единый уровень конфиденциальности. Нужный уровень конфиденциальности из числа

доступных пользователю выбирается перед началом сессии работы на компьютере. Этот уровень нельзя изменить до окончания сессии.

В режиме контроля потоков сохранение информации разрешено только с категорией, равной уровню конфиденциальности сессии. Полностью запрещается доступ к данным, категория которых превышает уровень конфиденциальности сессии (даже если уровень допуска пользователя позволяет доступ к таким данным). Таким образом, режим контроля потоков обеспечивает строгое соблюдение принципов полномочного разграничения доступа и предотвращает несанкционированное копирование или перемещение конфиденциальной информации.

В режиме контроля потоков запрещается использование устройств, которым назначена категория конфиденциальности, отличающаяся от выбранного уровня сессии. Если на момент входа пользователя к компьютеру подключены устройства с различными категориями конфиденциальности, вход запрещается по причине конфликта подключенных устройств. Использование устройств, которым назначена категория конфиденциальности выше, чем уровень допуска пользователя, ограничивается так же, как и при отключенном режиме контроля потоков.

Режим контроля потоков позволяет установить ограничения на использование сетевых интерфейсов. Для каждого сетевого интерфейса можно выбрать уровни конфиденциальности сессий, в которых этот интерфейс будет доступен пользователю. Если открыта сессия с другим уровнем конфиденциальности, функционирование этого интерфейса блокируется системой защиты. Это позволяет организовать работу пользователя в различных сетях в зависимости от выбранного уровня конфиденциальности сессии.

Для сетевых интерфейсов предусмотрен режим доступности «Адаптер доступен всегда» (включен по умолчанию). В этом режиме функционирование сетевого интерфейса разрешено независимо от уровня конфиденциальности сессии.

Вывод конфиденциальной информации

Механизм полномочного управления доступом осуществляет контроль вывода конфиденциальной информации на внешние носители. Внешними носителями в системе Secret Net Studio считаются сменные диски, для которых включен режим доступа «без учета категории конфиденциальности». При копировании или перемещении конфиденциального ресурса на таком носителе может не сохраниться исходная категория конфиденциальности ресурса. Поэтому чтобы осуществлять вывод конфиденциальной информации на внешие носители в режиме контроля потоков, пользователь должен обладать соответствующей привилегией.

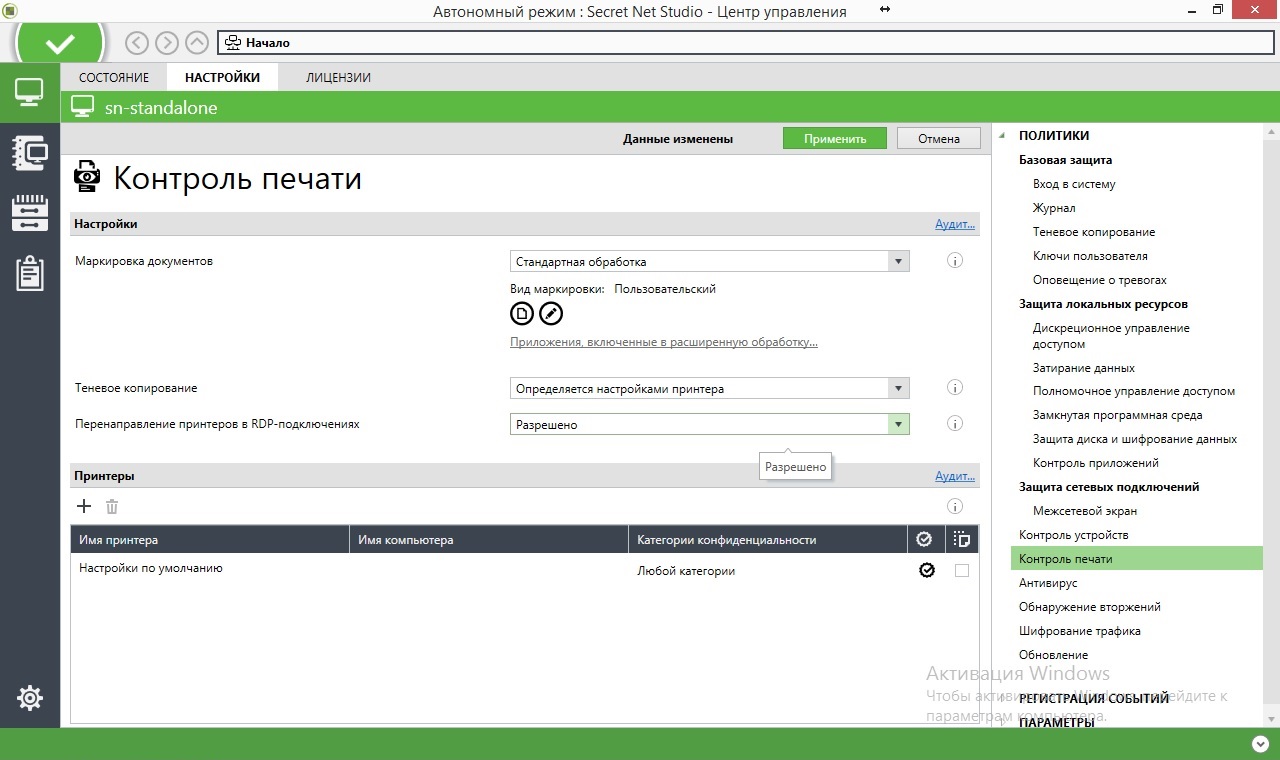

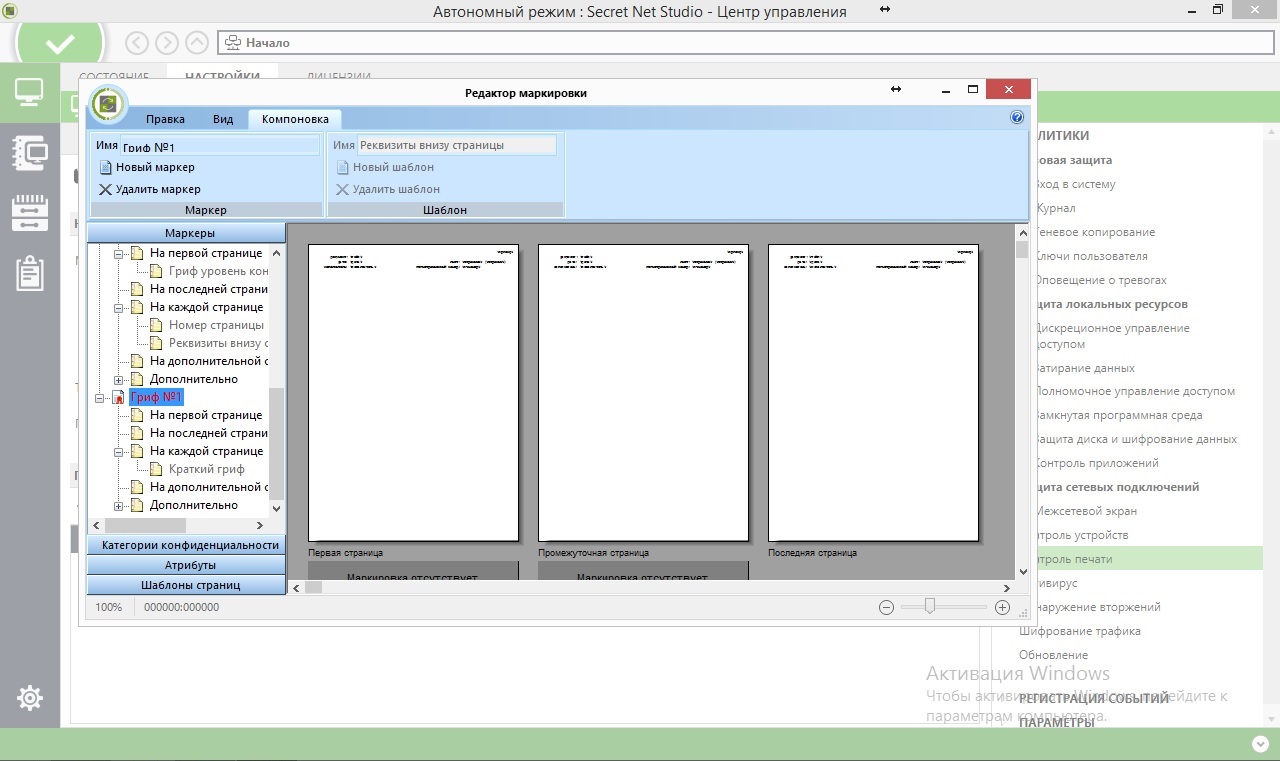

Для предотвращения несанкционированного вывода конфиденциальных документов на локальные и сетевые принтеры используется механизм контроля печати. Механизм обеспечивает вывод конфиденциальных документов на печать только при наличии соответствующей привилегии. Также в распечатываемые документы может автоматически добавляться специальный маркер (гриф), в котором указывается категория конфиденциальности доку мента. События печати регистрируются в журнале Secret Net Studio.

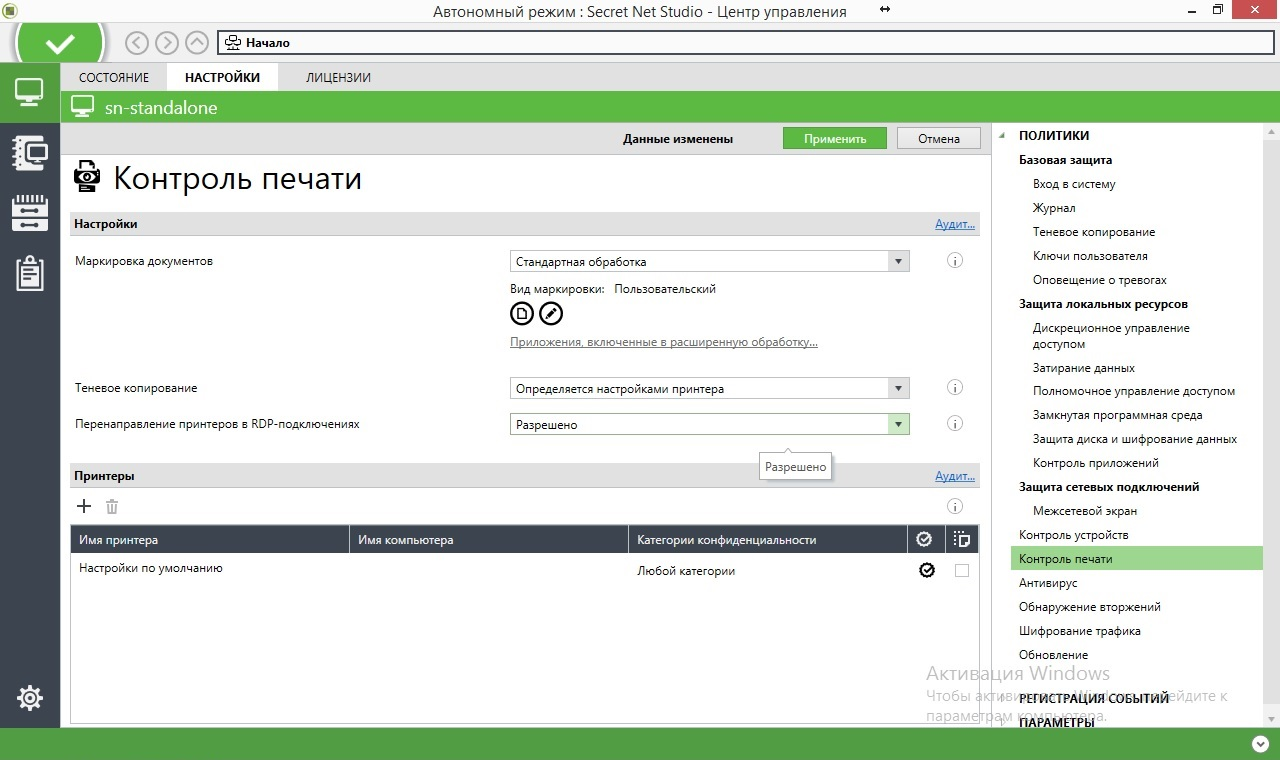

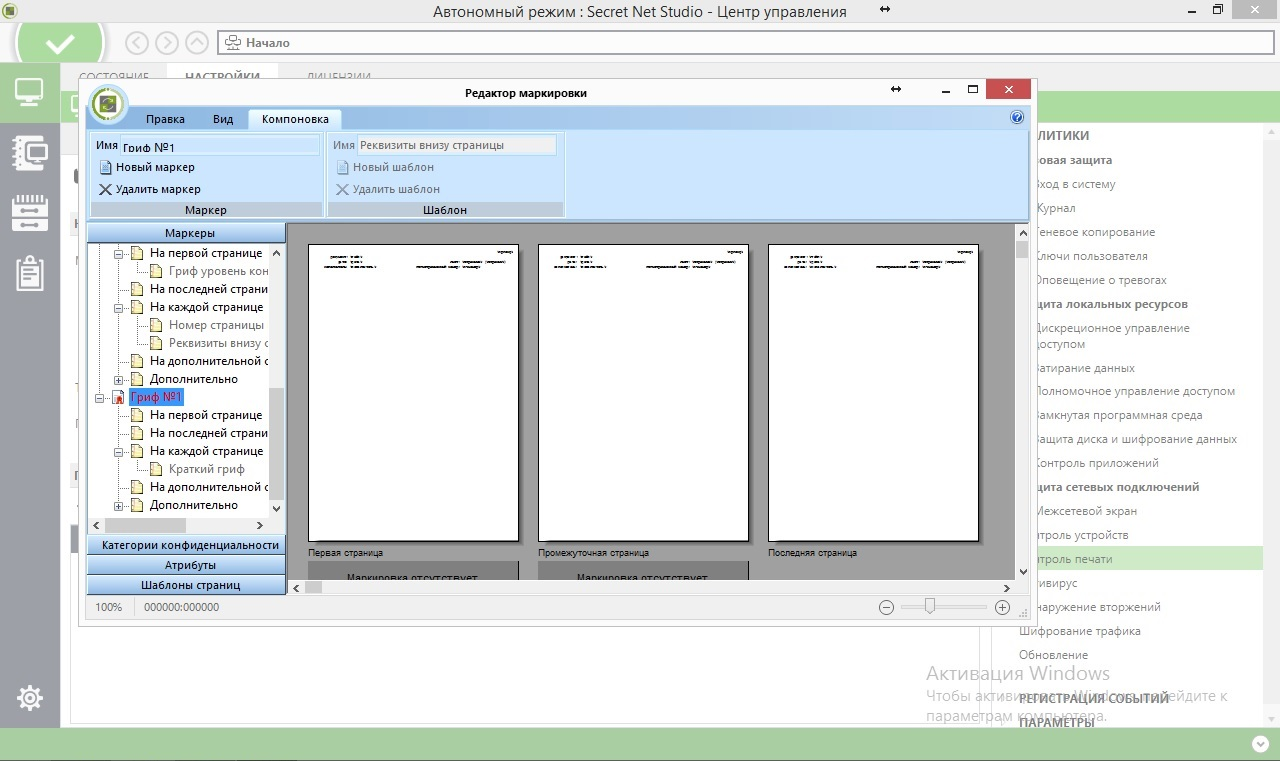

Контроль печати

Механизм контроля печати обеспечивает:

Для реализации функций маркировки и/или теневого копирования распечатываемых документов в систему добавляются драйверы «виртуальных принтеров». Виртуальные принтеры соответствуют реальным принтерам, установленным на компьютере. Список виртуальных принтеров автоматически формируется при включении контроля печати и режима теневого копирования. Печать в этом случае разрешается только на виртуальные принтеры.

При печати на виртуальный принтер выполняются дополнительные преобразования для получения образа распечатываемого документа в формате XML Paper Specification (XPS). Далее XPS- документ копируется в хранилище теневого копирования (если для принтера включена функция теневого копирования), модифицируется нужным образом и после этого передается для печати в соответствующее печатающее устройство.

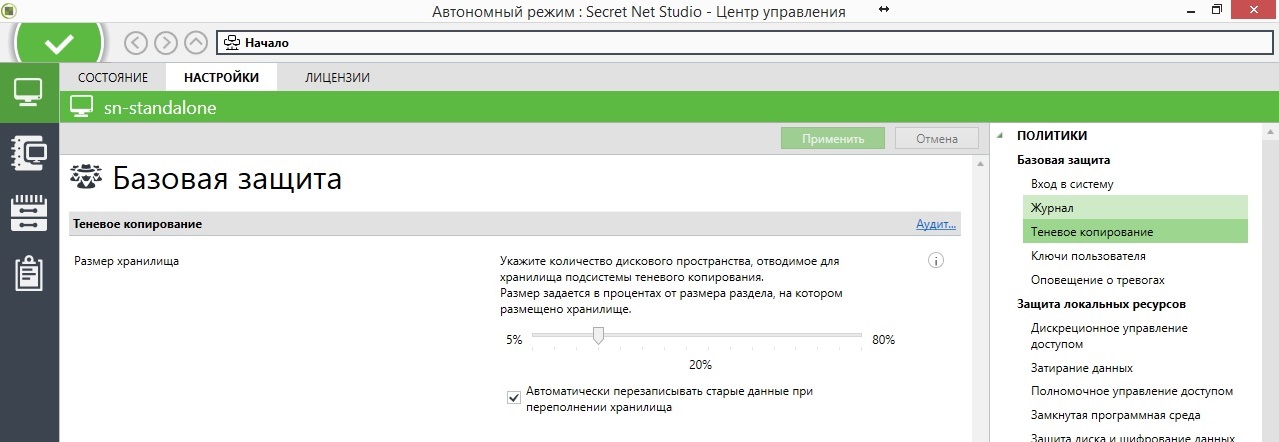

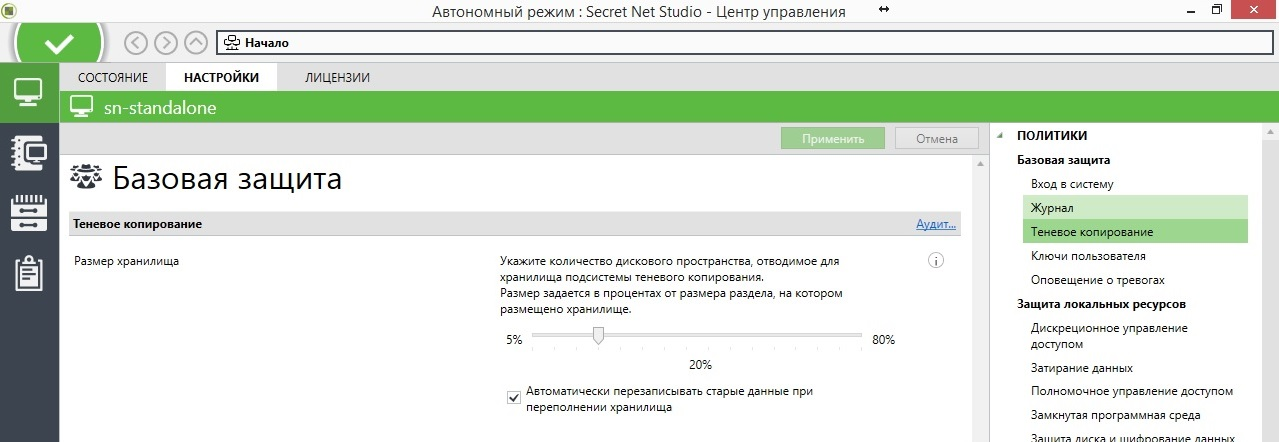

Теневое копирование выводимых данных

Механизм теневого копирования обеспечивает создание в системе дубликатов данных, выводимых на съемные носители информации. Дубликаты (копии) сохраняются в специальном хранилище, доступ к которому имеют только уполномоченные пользователи. Действие механизма распространяется на те устройства, для которых включен режим сохранения копий при записи информации.

При включенном режиме сохранения копий вывод данных на внешнее устройство возможен только при условии создания копии этих данных в хранилище теневого копирования. Если по каким-либо причинам создать дубликат невозможно, операция вывода данных блокируется.

Теневое копирование поддерживается для устройств следующих видов:

При выводе данных на подключаемый сменный диск (например, USB- флеш- накопитель) в хранилище теневого копирования создаются копии файлов, записанных на носитель в ходе операции вывода. Если файл открыт для редактирования непосредственно со сменного носителя, при сохранении новой версии файла в хранилище будет создан его отдельный дубликат.

Для устройства записи оптических дисков механизм теневого копирования создает в хранилище образ диска, если для записи используется интерфейс Image Mastering API (IMAPI), или копии файлов, если запись осуществляется в формате файловой системы Universal Disk Format (UDF).

Некоторые программные пакеты, имеющие функцию записи оптических дисков, используют собственные драйверы управления устройствами. Такие драйверы могут осуществлять доступ к устройству в обход механизма теневого копирования. Для обеспечения гарантированного контроля запись дисков необходимо осуществлять только с использованием штатных средств ОС MS Windows.

Теневое копирование распечатываемых документов осуществляется с использованием механизма контроля печати. В качестве копии выводимой на печать информации сохраняется образ печатаемого документа в формате XPS (сокр. от XML Paper Specification) — открытый графический формат фиксированной разметки на базе языка XML, разработанный компанией Microsoft.

Контроль вывода данных с помощью механизма теневого копирования является одной из задач аудита. События вывода данных регистрируются в журнале Secret Net Studio. Доступ к дубликатам в хранилище теневого копирования осуществляется с помощью программы управления Secret Net Studio в локальном режиме работы.

Администратор настраивает функционирование механизма теневого копирования в программе управления. При настройке определяются параметры хранилища теневого копирования, а также включается или отключается дей ствие механизма для устройств или принтеров.

Защита информации на локальных дисках

Механизм защиты информации на локальных дисках компьютера (механизм защиты дисков) предназначен для блокирования доступа к жестким дискам при несанкционированной загрузке компьютера. Загрузка считается санкционированной, если она выполнена средствами операционной системы с установленным клиентским ПО Secret Net Studio. Все другие способы загрузки ОС считаются несанкционированными (например, загрузка с внешнего носителя или загрузка другой ОС, установленной на компьютере).

Механизм обеспечивает защиту информации при попытках доступа, осуществляемых с помощью штатных средств операционной системы.

Действие механизма защиты дисков основано на модификации загрузочных секторов (boot-секторов) логических разделов на жестких дисках компьютера. Содержимое загрузочных секторов модифицируется путем кодирования с использованием специального ключа, который автоматически генерируется при включении механизма. При этом часть служебных данных для механизма защиты дисков сохраняется в системном реестре.

Модификация позволяет скрыть информацию о логических разделах при несанкционированной загрузке компьютера — разделы с модифицированными загрузочными секторами будут восприниматься системой как неформатированные или поврежденные. При санкционированной загрузке компьютера осуществляется автоматическое раскодирование содержимого boot- секторов защищенных логических разделов при обращении к ним.

Выбор логических разделов, для которых устанавливается режим защиты (то есть модифицируются boot-секторы), осуществляет администратор.

Механизм защиты дисков может использоваться при условии, если физический диск, с которого выполняется загрузка ОС, относится к одному из следующих типов:

При работе механизма обеспечивается защита до 128 логических разделов при общем количестве физических дисков до 32. Логические разделы, для которых устанавливается режим защиты, должны иметь файловую систему FAT, NTFS или ReFS.

ReFS— это новейшая файловая система Майкрософт, которая повышает уровень доступности данных, обеспечивает эффективное масштабирование для очень крупных наборов данных и различных вариантов нагрузки и гарантирует целостность данных благодаря устойчивости к повреждениям. Она используется для растущего числа сценариев хранения данных и служит основой для будущих нововведений.

Разделы могут быть на физических дисках с основной загрузочной записью (MBR) или с таблицей разделов на идентификаторах GUID (GPT). Диски с другими типами разбиения на логические разделы не поддерживаются (например, динамические диски).

При использовании механизма защиты дисков на компьютере должна быть установлена только одна операционная система. Если установлено несколько ОС, после включения механизма в одной из них не гарантируется устойчивая работа остальных ОС.

Шифрование данных в криптоконтейнерах

Система Secret Net Studio предоставляет возможность шифрования содержимого объектов файловой системы (файлов и папок). Для операций зашифрования и расшифрования используются специальные хранилища — криптографические контейнеры или криптоконтейнеры.

Физически криптоконтейнер представляет собой файл, который можно подключить к системе в качестве дополнительного диска. Криптоконтейнер является образом диска, но все действия с ним выполняются через драйвер механизма шифрования. Драйвер обеспечивает работу с пользовательскими данными в контейнере в режиме «прозрачного шифрования». То есть пользователь, после подключения криптоконтейнера в качестве диска, выполняет операции с файлами на этом диске так же, как и на любом другом носителе. Дополнительных действий для зашифрования или расшифрования файлов не требуется. Все криптографические операции с файлами выполняются автоматически.

Криптоконтейнеры можно подключать к системе с локальных дисков, сменных носителей или с сетевых ресурсов. Доступный объем для записи данных указывается при создании криптоконтейнера. Предельное ограничение объема определяется исходя из свободного пространства на ресурсе и типа файловой системы. Минимальный размер контейнера — 1 МБ.

Для разграничения доступа пользователей к криптоконтейнерам в системе Secret Net Studio предусмотрены следующие права:

Создание криптоконтейнеров доступно пользователям с соответствующей привилегией. По умолчанию эта привилегия предоставлена всем учетным записям, которые входят в локальные группы администраторов или пользователей.

Пользователь, создавший криптоконтейнер, получает право на управление им и в дальнейшем может делегировать (предоставить) это право доступа другому пользователю. При необходимости создатель криптоконтейнера может быть удален из списка пользователей с правами доступа с тем условием, что в списке будет присутствовать хотя бы один пользователь с правами на управление криптоконтейнером.

Для работы с шифрованными ресурсами пользователи должны иметь ключи шифрования. Процедуры генерации и выдачи ключей выполняются администратором безопасности. Для пользователей создаются ключевые пары, каждая из которых состоит из открытого и закрытого ключей. Открытые ключи хранятся в общем хранилище (для ключей локальных пользователей используется локальная БД Secret Net Studio, для доменных — хранилище глобального каталога). Закрытые ключи хранятся в ключевых носителях, присвоенных пользователям. Носителями для хранения закрытых ключей (ключевой информации) могут являться идентификаторы или сменные носители, такие как флеш- карты, флеш-накопители и т. п.

Общие сведения о ключевой схеме

Реализация ключевой схемы шифрования криптоконтейнеров базируется на алгоритмах ГОСТ Р34.10-2012, ГОСТ Р34.11-2012 и ГОСТ 28147–89. Во время криптографических операций генерируются и вычисляются определенные наборы ключей и дополнительных значений, используемых для доступа к криптоконтейнеру.

Криптоконтейнер содержит следующие группы данных:

Управляющая информация криптоконтейнера формируется при его создании. Изначально в этой структуре совместно с другими сведениями сохраняется открытый ключ пользователя, создавшего криптоконтейнер. Далее в процессе формирования списка пользователей, имеющих доступ к контейнеру, открытые ключи этих пользователей также помещаются в структуру. С использованием открытых ключей шифруются соответствующие части структуры.

Файлы, помещаемые пользователями в криптоконтейнер, шифруются с использованием ключей шифрования, рассчитанных на основе базового ключа шифрования — общего для всех пользователей криптоконтейнера. Базовый ключ шифрования генерируется при создании криптоконтейнера. Вычисление ключа осуществляется при доступе к криптоконтейнеру с помощью закрытого ключа пользователя.

Для дополнительной защиты базового ключа шифрования может использоваться специальный «корпоративный ключ». Данный ключ генерируется при создании криптоконтейнера, если включен параметр «использовать корпоративный ключ». Ключ сохраняется в системном реестре компьютера и применяется для зашифрования и расшифрования базового ключа.

При использовании корпоративного ключа доступ к криптоконтейнеру возможен при условии, если ключ хранится в системном реестре (в зашифрованном виде). Поэтому для доступа к криптоконтейнеру на другом компьютере корпоративный ключ необходимо импортировать в реестр этого компьютера.

Смена ключей

В процессе эксплуатации системы следует регулярно выполнять смену ключей пользователей и базовых ключей шифрования криптоконтейнеров.

Смена ключей пользователя выполняется самим пользователем или администратором безопасности. Периодичность смены ключей пользователей контролируется системой и может настраиваться путем ограничения максимального и минимального сроков действия ключей. При смене ключей пользователя в системе сохраняются две ключевые пары — текущая и предыдущая. Предыдущая ключевая пара необходима для перешифрования на новом ключе соответствующей части управляющей информации в криптоконтейнерах пользователя. Процесс перешифрования управляющей информации запускается автоматически после смены ключей.

Смена базового ключа шифрования криптоконтейнера выполняется поль- зователем с правами на управление криптоконтейнером. Для смены базового ключа пользователь инициирует процедуру перешифрования криптоконтейнера, в результате чего все зашифрованные данные криптоконтейнера будут перешифрованы на новом базовом ключе. При использовании корпоративного ключа его смена происходит автоматически при смене базового ключа.

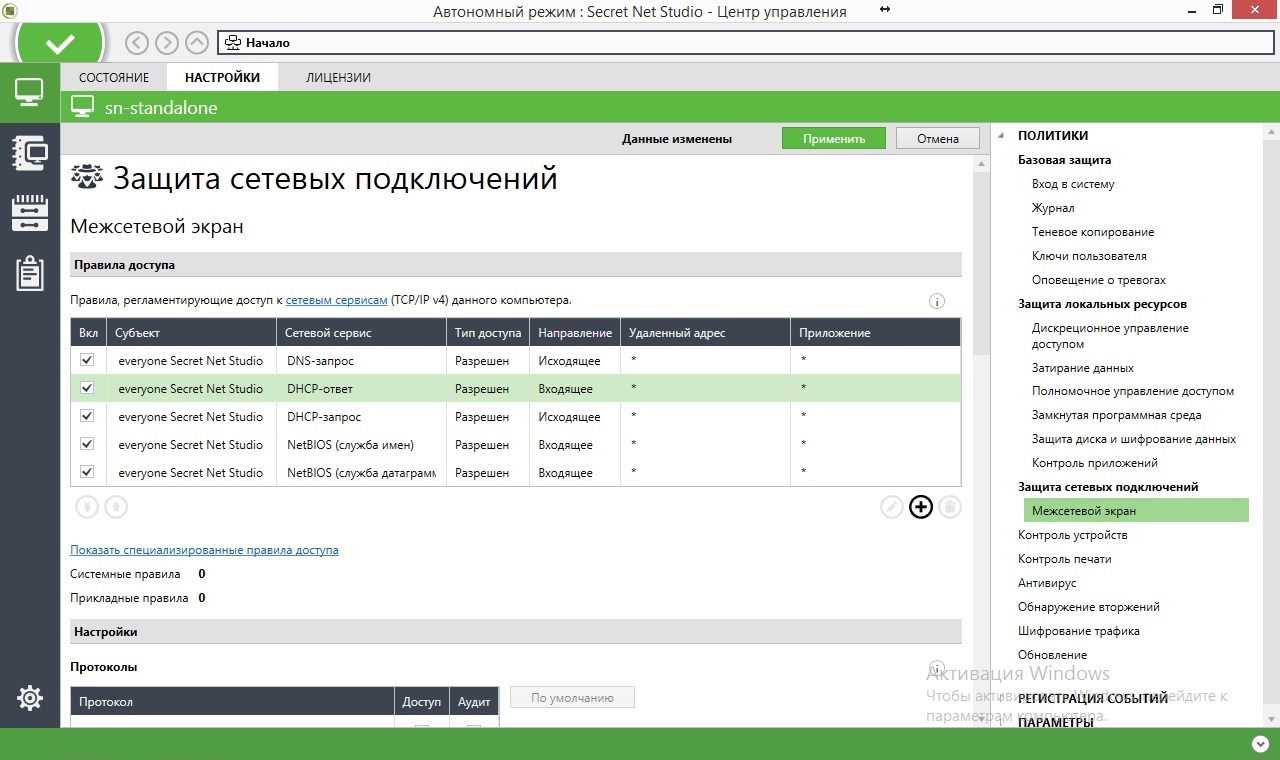

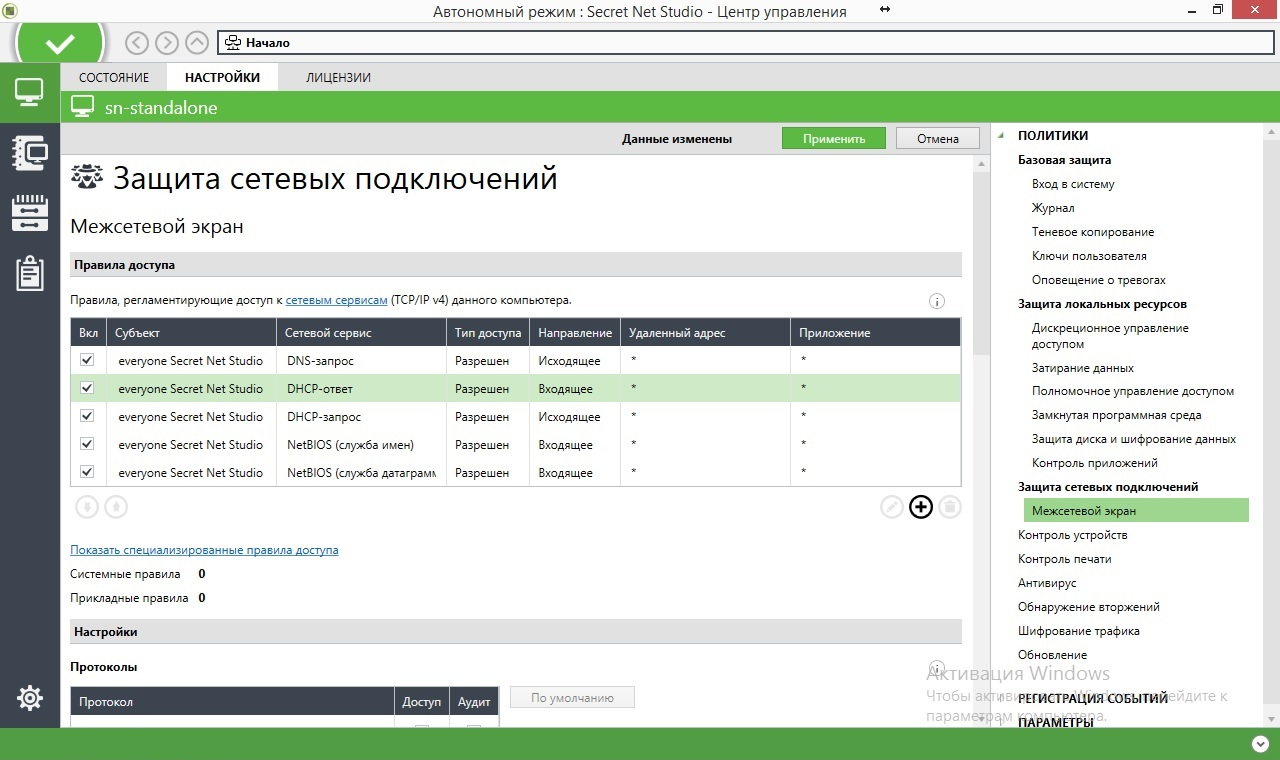

Межсетевой экран

Система Secret Net Studio обеспечивает контроль сетевого трафика на сетевом, транспортном и прикладном уровнях на основе формируемых правил фильтрации.

Подсистема межсетевого экранирования Secret Net Studio реализует следующие основные функции:

Фильтрация сетевого трафика осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi-Fi (IEEE 802.11b/g/n). События, связанные с работой межсетевого экрана, регистрируются в журнале Secret Net Studio.

Авторизация сетевых соединений

При действующем механизме авторизации сетевых соединений осуществляется добавление специальной служебной информации к сетевым пакетам, с помощью которой обеспечивается аутентичность и целостность передаваемых данных и защита от атак типа Man in the Middle.

Подсистема авторизации сетевых соединений обеспечивает:

Авторизация сетевых соединений осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi-Fi (IEEE 802.11b/g/n).

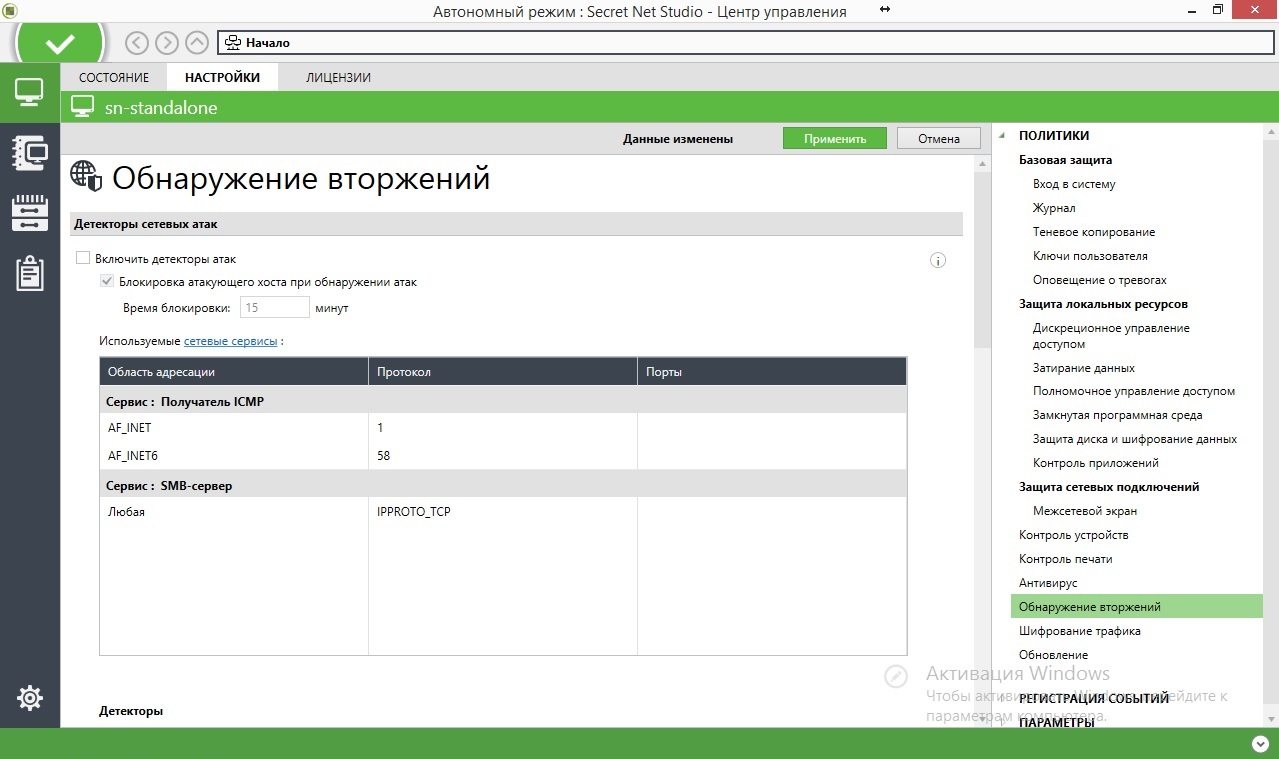

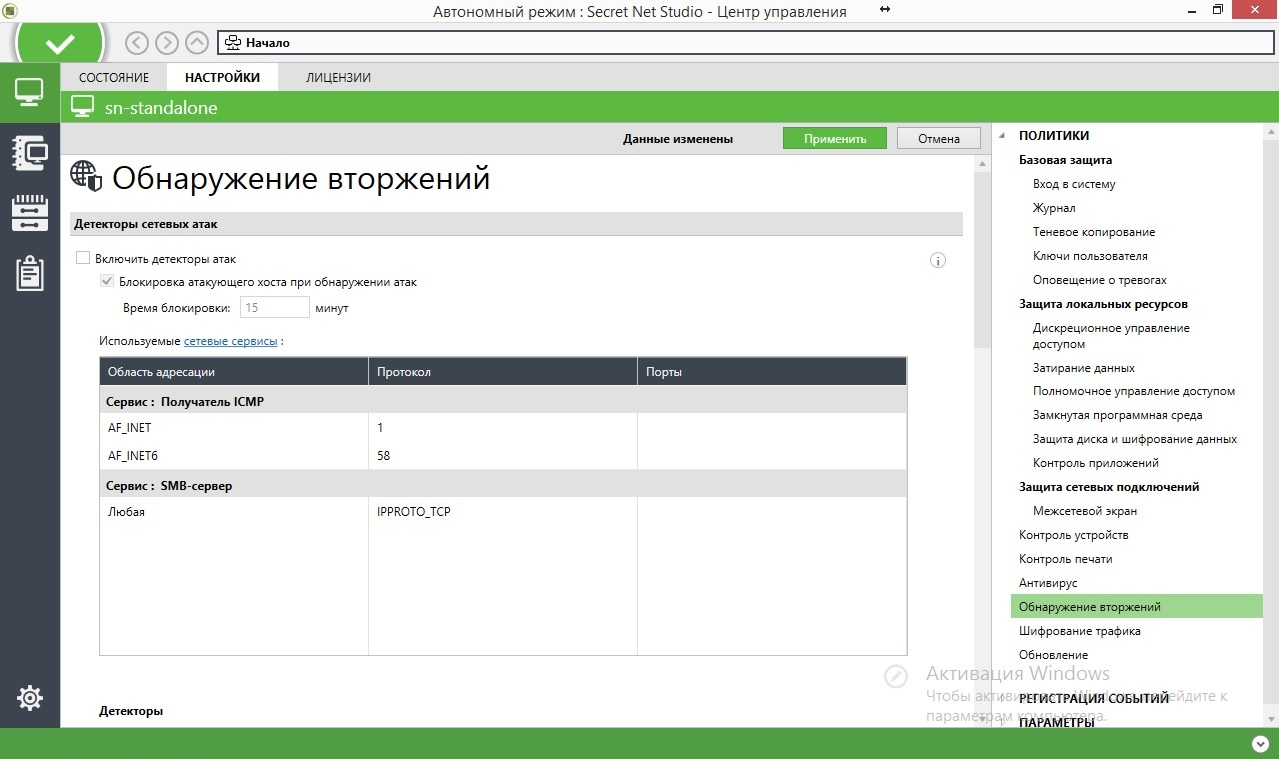

Обнаружение и предотвращение вторжений

Secret Net Studio реализует обнаружение и блокирование внешних и внутренних вторжений, направленных на защищаемый компьютер.

Настройка параметров механизма осуществляется администратором безопасности с помощью групповых и локальных политик в программе управления Secret Net Studio.

Вся информация об активности механизма обнаружения и предотвращения вторжений регистрируется в журнале Secret Net Studio.

| Функция | Описание |

| Детекторы сетевых атак | Фильтрация входящего трафика, используемая для блокировки внешних атак. Детекторы атак функционируют на прикладном уровне модели OSI. Анализ входящих данных производится с помощью изучения поведения |

| Сигнатурный анализ | Контроль входящего и исходящего сетевого трафика на наличие элементов, зарегистрированных в базе решающих правил (БРП). Атакующие компьютеры могут блокироваться на заданный промежуток времени |

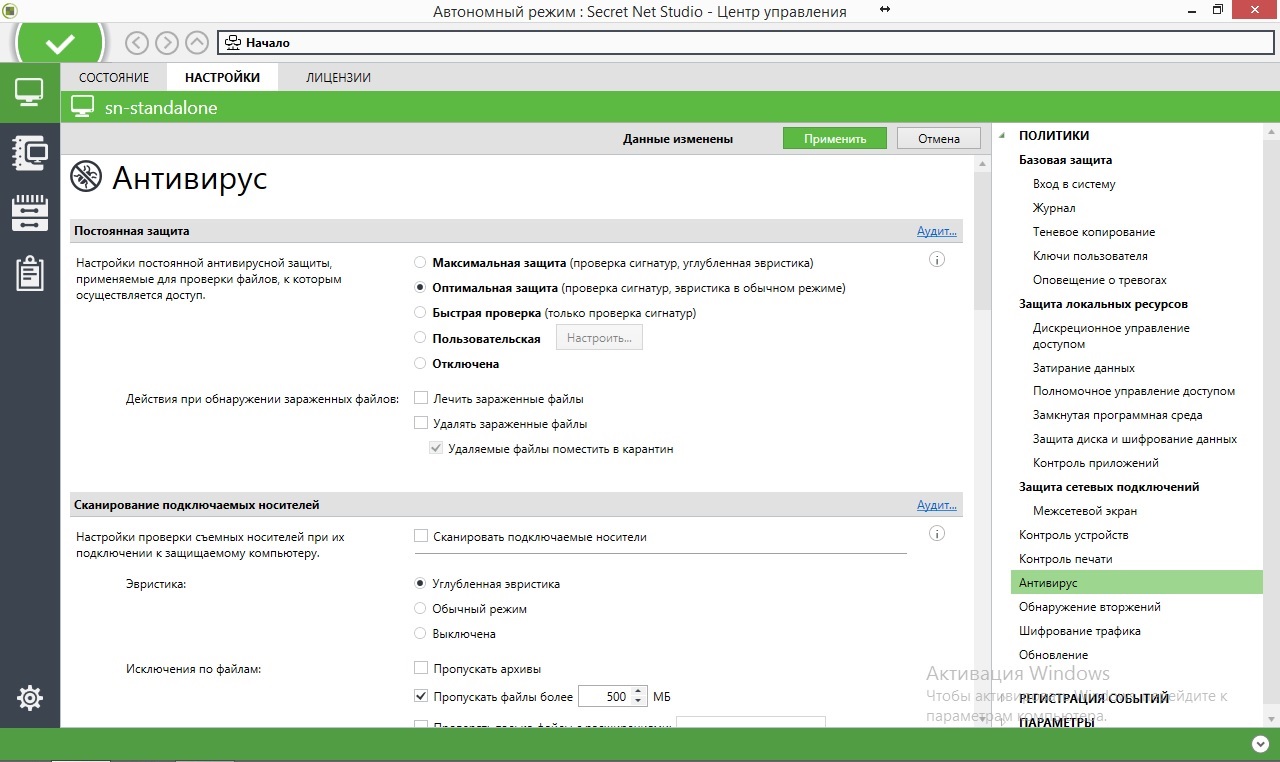

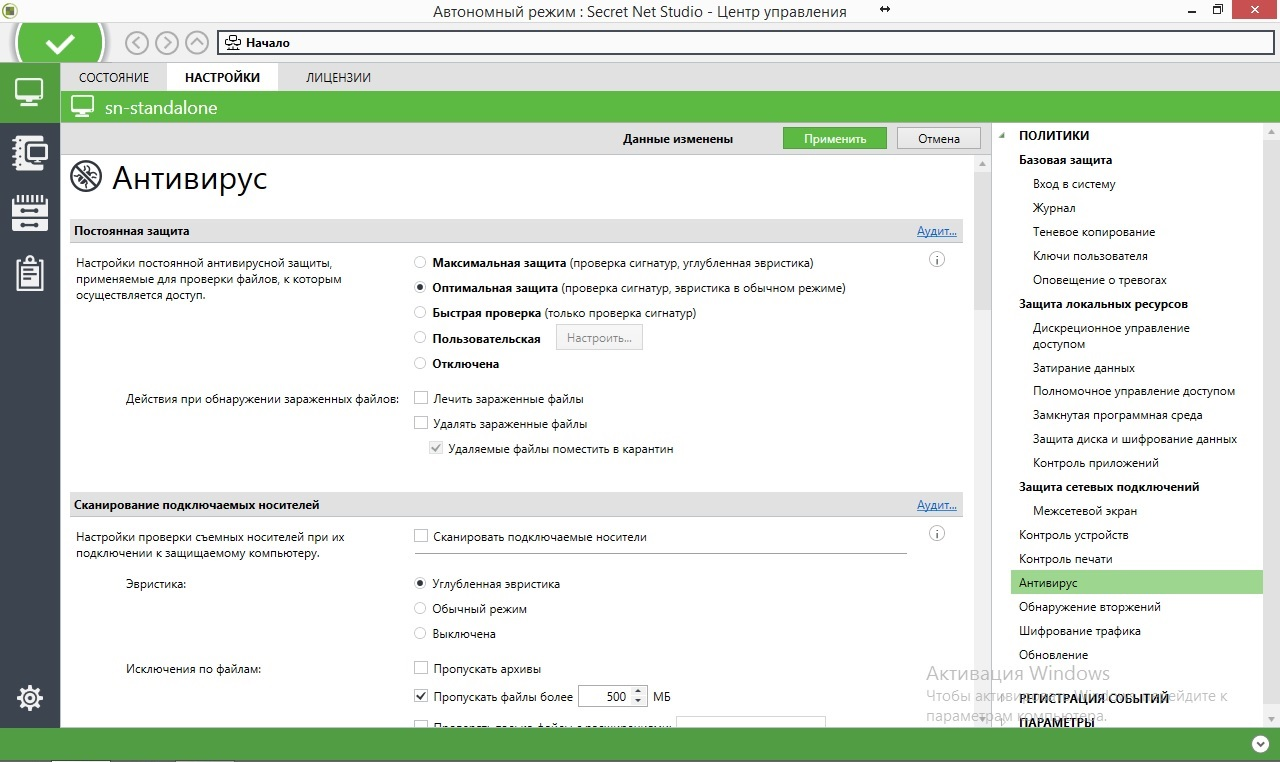

Антивирус

Secret Net Studio позволяет осуществлять эвристический анализ данных и автоматическую проверку на наличие вредоносных программ, зарегистри- рованных в базе сигнатур. При проверке компьютера осуществляется скани- рование жестких дисков, сетевых папок, внешних запоминающих устройств и др. Это позволяет обнаружить и заблокировать внешние и внутренние сетевые атаки, направленные на защищаемый компьютер.

Настройка параметров установленного антивируса осуществляется администра- тором безопасности с помощью групповых и локальных политик в программе управления Secret Net Studio.

Вся информация об активности механизма регистрируется в журнале Secret Net Studio.

Для обеспечения антивирусной защиты предусмотрены следующие функции.

| Функция | Описание |

| Постоянная защита | Проверка файлов в режиме реального времени. Обнаружение компьютерных вирусов сигнатурными и эвристическими методами при попытках получения доступа к исполняемым файлам, файлам документов, изображений, архивов, скриптов и другим типам потенциально опасных файлов |

| Контекстное сканирование | Проверка, запускаемая пользователем из контекстного меню в проводнике Windows |

| Сканирование по расписанию | Проверка, запускаемая по расписанию. Параметры проверки настраиваются администратором в программе управления. Пропущенное сканирование по расписанию (например, компьютер выключен) принудительно запускается после восстановления работы компьютера |

| Автоматическая проверка съемных носителей | В Secret Net Studio реализована возможность автоматической проверки съемных носителей при их подключении к компьютеру |

| Список исключений | Создание списка файлов, которые не проверяются при проверке файлов в режиме реального времени и при сканировании по расписанию. Список исключений действует глобально для всех видов сканирования и не настраивается отдельно для разных режимов |

| Выполнение действий с обнаруженными вирусами | Возможно выполнение следующих действий с зараженными объектами: удаление, изолирование (перемещение в карантин), блокировка доступа (только в режиме постоянной защиты), лечение. Выбор реакции на обнаруженные вредоносные программы осуществляется в настройках параметров антивируса |

| Обновление антивирусных баз | Автоматическое обновление базы с сервера обновлений, запускаемое в фоновом режиме, или ручное обновление базы из выбранной директории |

| Контроль целостности сигнатур | Проверка неизменности базы сигнатур при загрузке службы и при обновлении. При несанкционированном изменении базы создается запись в журнале Secret Net Studio |

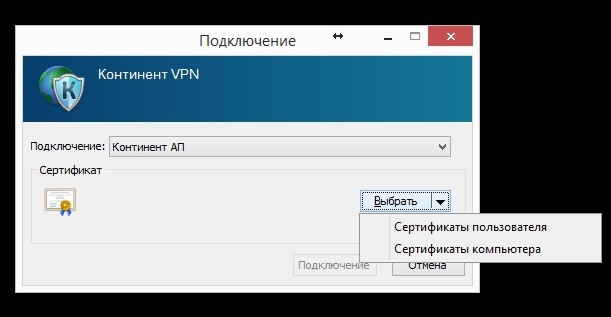

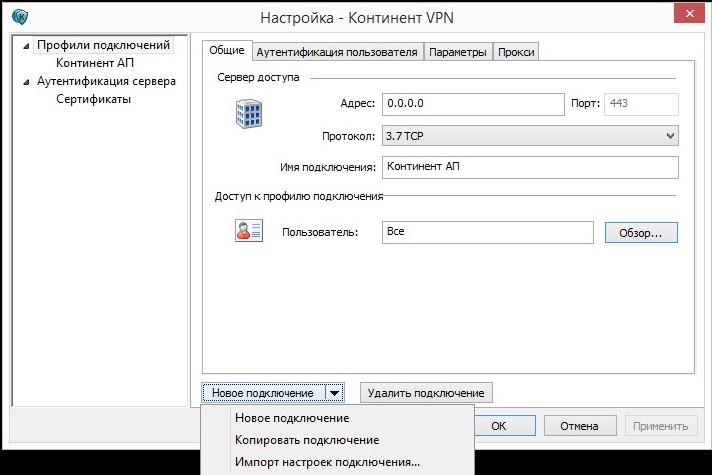

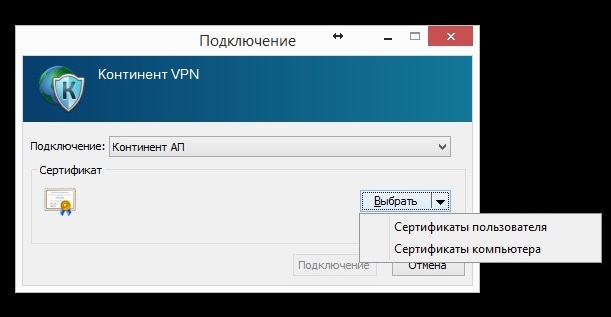

Шифрование трафика с использованием VPN клиента

В состав клиентского ПО системы Secret Net Studio включен VPN клиент, предназначенный для организации доступа удаленных пользователей к ресурсам, защищаемым средствами АПКШ «Континент». VPN клиент обеспечивает крипто- графическую защиту трафика, циркулирующего по каналу связи. На стороне сервера доступа АПКШ «Континент» VPN клиент системы Secret Net Studio рассматривается как отдельный абонентский пункт (АП).

При подключении абонентского пункта к серверу доступа выполняется процедура установки соединения, в ходе которой осуществляется взаимная аутентификация абонентского пункта и сервера доступа. Завершается процедура установки соединения генерацией сеансового ключа, который используется для шифрования трафика между абонентским пунктом и сервером доступа.

При аутентификации используются сертификаты X.509v3. Расчет хэш-функции выполняется по алгоритму ГОСТ Р 34.11— 1994 или ГОСТ Р 34.11— 2012, формирование и проверка электронной подписи — по алгоритму ГОСТ Р 34.10— 2001 или ГОСТ Р 34.10—2012.

Генерация закрытого ключа и формирование на его основе открытого при создании запроса на получение сертификата удостоверяющего центра выполняется средствами встроенного криптопровайдера «Код Безопасности CSP». Поддерживается работа с внешним криптопровайдером «КриптоПро CSP».

Для VPN клиента можно создать и настроить несколько подключений. Например, если защищаемая сеть АПКШ «Континент» имеет в составе несколько серверов доступа. В этом случае для соединения с каждым из них можно использовать отдельное подключение. При установленном соединении с сервером доступа дру- гие подключения запрещаются. Поэтому перед активацией другого подклю- чения необходимо разорвать текущее соединение.

Организация централизованного управления системой

Взаимоде йствующие компоненты

Клиент в сетевом режиме функционирования

Для реализации централизованного управления на всех защищаемых компьютерах должно быть установлено ПО клиента в сетевом режиме функ ционирования. Эти компьютеры необходимо подчинить серверам безопасности.

Сервер безопасности

Основные функции сервера безопасности:

Сервер безопасности реализует функции контроля и управления защищаемыми компьютерами при условии их подчинения. Серверу могут быть подчинены ком- пьютеры с установленным клиентом Secret Net Studio.

Для функционирования сервера безопасности требуется наличие системы управ- ления базами данных (СУБД), реализуемой сервером СУБД MS SQL. Сервер безо- пасности и сервер СУБД могут быть установлены на разных компьютерах (рекомендуется) или на одном компьютере.

Сервер авторизации

В состав ПО сервера безопасности входит отдельное приложение — сервер авторизации. Данное приложение обеспечивает работу механизмов межсетевого экрана и авторизации сетевых соединений. Сервер авторизации уста навливается и удаляется вместе с ПО сервера безопасности.

Программа управления

Программа управления устанавливается на рабочих местах администраторов и используется для централизованного управления защищаемыми компьютерами. Программа осуществляет взаимодействие с сервером безопасности, через который выполняются необходимые действия.

Домены безопасности

В системе Secret Net Studio реализация централизованного управления компью- терами и синхронизации параметров защиты базируется на концепции доменов безопасности. Домены безопасности формируются из объектов, включенных в определенные контейнеры Active Directory, — в организационных подразделениях (Organizational Unit) или во всем домене AD. По аналогии с доменами Active Directory несколько доменов безопасности (со своими серверами безопасности) могут образовывать лес доменов.

Формирование первого домена безопасности в домене AD происходит при уста- новке первого сервера безопасности.

Сервер безопасности использует базу данных служб облегченного доступа к каталогам Active Directory (Active Directory Lightweight Directory Services, AD LDS). Контроль получения и применения параметров на защищаемых компью- терах осуществляется самим сервером безопасности.

Домен безопасности создается как часть структуры леса доменов безопасности. Для леса назначается группа пользователей, которым будут предоставлены права на создание новых доменов безопасности. Эта группа будет являться группой администраторов леса доменов безопасности. При создании домена безо- пасности назначается группа пользователей, которым будут предоставлены права администрирования домена безопасности, — группа администраторов домена безопасности.

Сетевая структура системы Secret Net Studio

Сетевая структура системы Secret Net Studio строится по принципу подчинения защищаемых компьютеров сети серверу безопасности. Для подчинения серверу безопасности компьютер должен быть в составе домена безопасности.

В рамках леса доменов можно организовать функционирование нескольких серверов безопасности с подчинением по иерархическому принципу. При этом иерархия подчинения серверов не обязательно должна соответствовать структуре доменов в лесе. На рисунке представлен пример использования нескольких серверов СБ1 — СБ4.

Каждый сервер контролирует работу своей группы защищаемых компьютеров и имеет свою базу данных. При этом некоторые операции доступны и в отношении объектов, относящихся к подчиненным серверам. Как видно из рисунка, серверы безопасности СБ2 и СБ3 являются подчиненными по отношению к СБ1, а СБ4 — подчиненным по отношению к СБ2.

Сетевую структуру системы Secret Net Studio можно формировать с учетом различных особенностей построения сети и распределения полномочий между

администраторами. Одним из основных факторов, влияющих на формирование сетевой структуры системы Secret Net Studio, является вопрос наделения полномочиями администраторов безопасности. При необходимости разделить полномочия администраторов следует сформировать домены безопасности на базе организационных подразделений. Такой вариант позволяет в нужном объеме разделить полномочия администраторов безопасности и администраторов домена Active Directory, поскольку в рамках организационного подразделения администратору безопасности могут быть предоставлены все необходимые права на администрирование.

Обмен данными между клиентами и сервером осуществляется в режиме сессий. При передаче данных используется протокол HTTPS. На сервере должен быть установлен сертификат для обеспечения защиты соединений с сервером.

Управление доменными пользователями

Настройка параметров доменных пользователей для работы в системе Secret Net Studio осуществляется в программе управления пользователями. Программа входит в состав средств управления Secret Net Studio и дополнительно предос- тавляет возможности создания и удаления учетных записей, а также позволяет настраивать основные параметры пользователей и групп.

Штатные средства ОС (оснастки для управления пользователями) рекомендуется использовать только для настройки параметров, отсутствующих в программе управления пользователями. При создании или удалении учетных записей с использованием штатных средств некоторые функции управления и контроля могут быть недоступны до синхронизации изменений в системе Secret Net Studio.

Централизованное хранение данных

Компоненты системы Secret Net Studio используют следующие структуры централизованного хранения данных:

Разделение хранилищ обусловлено спецификой обращения к данным. Обращения осуществляют только те компоненты, которым это разрешено. Контроль и разграничение доступа к хранилищам осуществляются самой системой, поэтому от администратора не требуется дополнительных действий для обеспечения защиты обращений.

Программная сегментация

Проверка имени пользователя, компьютера

и исполняемого процесса перед установкой соединения

Не влияет на сетевую топологию

Масштабируемая система управления

До десяти тысяч управляемых ПК на один сервер управления

До 1000 зарегистрированных USB-устройств на автономном рабочем месте

Объединение серверов управления в иерархическую структуру

Защита от несанкционированного доступа к конфиденциальным файлам

Разграничение доступа как к файлам, так и к NTFS-потокам

До 16 уровней конфиденциальности для мандатной системы разграничения доступа

Низкая задержка при распечатке «грифованных» файлов большого размера

Шаблоны настроек

Шаблон под требования 17, 21, 239 приказов ФСТЭК

Шаблон под требования ГОСТ 57580.1-2017 для финансовых организаций

Адаптация шаблонов под собственные требования

Масштабируемая система управления

Защита от несанкционированного доступа

Сертифицирован по требованиям ФСТЭК

4-й уровень доверия

5-й класс защищенности СВТ

4-й класс защиты СКН

4-й класс защиты САВЗ

4-й класс защиты СОВ уровня хоста

4-й класс защиты МЭ типа «В»

Сертифицирован по требованиям ФСБ

Класс защиты от НСД АК3

Сертифицирован по требованиям ФСТЭК для Secret Net Studio –C

2-й уровень доверия

3-й класс защищенности СВТ

2-й класс защиты МЭ типа «В»

Защита государственных информационных систем

Защита объектов критической информационной инфраструктуры

Защита информационных систем в кредитных и некредитных финансовых организациях

Защита информации в учреждениях здравоохранения

Новости

Secret Net Studio 8.8 получил сертификат ФСТЭК

О приостановке сертификатов соответствия Secret Net Studio – C и Secret Net LSP – C

Secret Net Studio теперь поддерживает Windows 11, 10 21H2 и Win Server 2022

«Код Безопаности» объявляет конкурс дашбордов!

Дополнительные материалы

Где используется Secret Net Studio

Защита рабочих мест сотрудников от несанкционированного доступа

Подтверждает соответствие требованиям руководящих документов по 2 уровню доверия, по 3 классу защищенности СВТ, 2 классу защиты МЭ тип «В» (ИТ.МЭ.В2.ПЗ). Может применяться в АС до классов 1Б, 2А, 3А включительно (РД АС, 1992 г.), АС до классов 3А, 3Б, 2А, 2Б включительно (приказ ФСТЭК России №025 от 20.10.2016), ИСПДн до УЗ1 включительно, ГИС до 1 класса включительно, АСУ ТП до 1 класса включительно, объектах КИИ до 1 категории значимости включительно

Подтверждает соответствие «Требованиям к средствам защиты информации ограниченного доступа, не содержащей сведений, составляющих государственную тайну, от несанкционированного доступа» для класса АК3 при совместном использовании с АПМДЗ соответствующего класса

Подтверждает соответствие требованиям руководящих документов по 4 уровню доверия, 5 классу защищенности СВТ, 4 классу защиты СКН (ИТ.СКН.П4.ПЗ), 4 классу защиты САВЗ (ИТ.САВЗ.А4.ПЗ, ИТ.САВЗ.Б4.ПЗ, ИТ.САВЗ.В4.ПЗ, ИТ.САВЗ.Г4.ПЗ), 4 классу защиты МЭ тип «В» (ИТ.МЭ.В4.ПЗ), 4 классу защиты СОВ (ИТ.СОВ.У4.ПЗ). Может применяться в АС до класса 1Г включительно, ИСПДн до УЗ1 включительно, ГИС до 1 класса включительно, АСУ ТП до 1 класса включительно

Secret Net Studio 8.6

Компонент «Клиент»

Компонент «Сервер безопасности»

| Операционная система | Windows Server 2019; Windows Server 2016; Windows Server 2012/Server 2012 R2 Rollup Update KB2919355; Windows Server 2008 R2 SP1 |

| Процессор | Рекомендуется – Intel Core i5/Intel Xeon E3 и выше |

| Оперативная память | Минимально – 8 ГБ Рекомендуется – 16 ГБ |

| Жесткий диск (свободное пространство) | 150 ГБ (рекомендуется использовать высокоскоростной жесткий диск) |

| Дополнительное ПО | IIS (из состава соответствующей ОС) СУБД MS SQL 2008 R2 SP1/2012 SP1/2014 (включая Express-редакции) Компонент «Клиент» – для сервера безопасности |

Компонент «Центр управления»

Secret Net Studio 8.8

Компонент «Клиент»

| Операционная система | Windows 11; Windows 10; Windows 8.1 Rollup Update; Windows 7 SP1 KB3033929 (при наличии купленной поддержки производителя); Windows Server 2022; Windows Server 2019; Windows Server 2016; Windows Server 2012 R2 Rollup Update; Windows Server 2008 R2 SP1 KB3033929 (при наличии купленной поддержки производителя) Поддерживаются 32- и 64-разрядные версии ОС с установленными пакетами обновлений не ниже указанных |

| Процессор | В соответствии с требованиями ОС, установленной на компьютер |

| Оперативная память | Минимально – 2 ГБ Рекомендуется – 4 ГБ |

| Жесткий диск (свободное пространство) | 4 ГБ |

| Дополнительное ПО | Internet Explorer 8 или выше |

| Поддерживаемое прикладное ПО | ПАК Соболь (версии 3.0.9, 3.1, 4.2, 4.3) Kaspersky Endpoint Security (версии 10.03, 11) Microsoft Office (версии 2010 – 2019) |

Компонент «Сервер безопасности»

| Операционная система | Windows Server 2022; Windows Server 2019; Windows Server 2016; Windows Server 2012 R2 Rollup Update; Windows Server 2008 x64 R2 SP1 KB3033929 (при наличии купленной поддержки производителя) |

| Процессор | Рекомендуется – Intel Core i5/Intel Xeon E3 и выше |

| Оперативная память | Минимально – 8 ГБ Рекомендуется – 16 ГБ |

| Жесткий диск (свободное пространство) | 150 ГБ (рекомендуется использовать высокоскоростной жесткий диск) |

| Дополнительное ПО | IIS (из состава соответствующей ОС) СУБД MS SQL 2019, 2017, 2016, 2014, 2012 с пакетом обновления 1 (SP1) и выше, 2008 R2 с пакетом обновления 1 (SP1) и выше (включая Express-редакции) Компонент «Клиент» – для сервера безопасности |

Компонент «Центр управления»

| Операционная система | Windows 11; Windows 10; Windows 8.1 Rollup Update; Windows 7 SP1 KB3033929 (при наличии купленной поддержки производителя); Windows Server 2022; Windows Server 2019; Windows Server 2016; Windows Server 2012 R2 Rollup Update; Windows Server 2008 R2 SP1 KB3033929 (при наличии купленной поддержки производителя) Поддерживаются 32- и 64-разрядные версии ОС с установленными пакетами обновлений не ниже указанных |

| Оперативная память | Минимально – 2 ГБ Рекомендуется – 4 ГБ |

| Жесткий диск (свободное пространство) | Минимально – 4 ГБ Рекомендуется – 10 ГБ |

| Дополнительное ПО | Internet Explorer версии 8 или выше .NET Framework 4.5 (устанавливается автоматически) |

Документация Secret Net Studio

Информация, содержащаяся в этих документах, может быть изменена разработчиком без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации СЗИ Secret Net Studio.

Сведения, позволяющие быстро установить и приступить к работе с Secret Net Studio.

Сведения об общих принципах построения и функционирования системы Secret Net Studio.

Сведения для развертывания системы, ее обновления, исправления и удаления.

Сведения для работы с компонентом «Secret Net Studio — Центр управления».

Сведения для настройки и управления основными механизмами защиты.

Сведения для настройки и управления антивирусом и механизмом обнаружения вторжений.

Сведения для развертывания и настройки средства автоматического обновления антивирусных баз и баз решающих правил системы обнаружения вторжений на рабочих станциях в локальной сети.

Сведения для установки, настройки и эксплуатации компьютера с функционирующей ДС.

Сведения для работы с системой Secret Net Studio, установленной на компьютере.

Сведения о совместимости СЗИ Secret Net Studio версии 8.6.8330.0 с некоторыми другими программными средствами при совместном функционировании.

Сведения о дополнительных средствах, предназначенных для настройки и управления Secret Net Studio.

Как обновиться до версии 8.6.

Сведения для развертывания системы, ее обновления, мониторинга и удаления.

Сведения для настройки и управления основными механизмами защиты.

Как обновиться до версии 8.8.

Описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации СЗИ Secret Net Studio.

Сведения, позволяющие быстро установить и приступить к работе с Secret Net Studio.

Сведения для развертывания системы, ее обновления, исправления, мониторинга и удаления.

Сведения для настройки и управления основными механизмами защиты.

Сведения для работы с системой Secret Net Studio, установленной на компьютере.

Сведения о совместимости СЗИ Secret Net Studio версии 8.8.15891 с некоторыми другими программными средствами при совместном функционировании.

Сведения о дополнительных средствах, предназначенных для настройки и управления Secret Net Studio.

Сведения о переходе от использования изделия «Средство защиты информации Secret Net 7» к использованию Secret Net Studio с сохранением имеющихся настроек.

Сведения о переносе настроек из изделия «Средство защиты информации TrustAccess» в Secret Net Studio.

Обзор Secret Net Studio 8.1. Часть 1 — защитные механизмы

В обзоре рассматривается комплексное решение Secret Net Studio 8.1 от компании «Код Безопасности», которое обеспечивает безопасность рабочих станций и файловых серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. В первой части обзора расcмотрим его защитные механизмы.

Сертификат AM Test Lab

Номер сертификата: 168

Дата выдачи: 02.08.2016

Срок действия: 02.08.2021

Введение

Значительную часть работ по защите информации составляют задачи обеспечения безопасности рабочих станций и серверов. Для их решения применяются продукты класса Endpoint Security, которые компенсируют внутренние и внешние угрозы с помощью различных подсистем безопасности (антивирус, СЗИ от НСД, персональный межсетевой экран и др.).

Отражение классических угроз безопасности компьютеров можно найти и в нормативных документах. ФСТЭК России включает требования к защите рабочих станций в обязательные для исполнения приказы: №21 о защите персональных данных, №17 о защите государственных информационных систем (ГИС), руководящие документы по защите автоматизированных систем. Эти требования также выполняются установкой на рабочие станции и сервера соответствующих средств защиты класса Endpoint Security.

Модель угроз информационной безопасности традиционно включает целый перечень актуальных для рабочих станций и серверов угроз. До сегодняшнего дня их не получалось нейтрализовать одним-двумя средствами защиты информации (далее — СЗИ), поэтому администраторы устанавливали 3-5 различных продуктов, каждый из которых выполнял определенный набор задач: защиту от несанкционированного доступа, вирусов, фильтрацию сетевого трафика, криптографическую защиту информации и т. д.

Такой подход сводит работу администраторов к непрерывной поддержке СЗИ из различных консолей управления и мониторинга. Кроме того, продукты разных вендоров плохо совместимы, что приводит к нарушению функционирования и замедлению защищаемой системы, а в некоторых случаях — и вовсе ко сбою в работе.

Сегодня на рынке появляются комплексные решения, которые объединяют несколько защитных механизмов. Такие СЗИ упрощают администрирование и выбор мер по обеспечению безопасности: у них единая консоль управления, отсутствуют конфликты в работе подсистем безопасности, продукты легко масштабируются и могут применяться в распределенных инфраструктурах.

Одним из комплексных средств защиты является продукт Secret Net Studio 8.1, разработанный компанией «Код Безопасности». В этой статье мы подробно рассмотрим защитные механизмы Secret Net Studio. Механизмы централизованного управления будут рассмотрены в другой статье.

Описание решения

СЗИ Secret Net Studio — это комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. Продукт объединяет в себе функционал нескольких средств защиты «Кода Безопасности» (СЗИ от НСД Secret Net, межсетевой экран TrustAccess, СЗИ Trusted Boot Loader, СКЗИ «Континент-АП»), а также включает ряд новых защитных механизмов.

В рамках данного продукта решаются следующие задачи:

*по результатам исследования «Кода Безопасности», доля их продуктов (SecretNet + ПАК «Соболь») на рынке СЗИ от НСД в 2012-2014 гг. составляла более 60% общего объема рынка.

Архитектура решения

Secret Net Studio 8.1 предоставляется в двух вариантах исполнения: