Как сделать ключ безопасности вин 10 из флешки

Как сделать ключ безопасности вин 10 из флешки

Как создать USB-ключ безопасности в Windows 10

В интересах безопасности данных некоторые люди обращаются к сторонним USB-устройствам, которые служат ключами безопасности для их ПК. Без подключения такого устройства ваш компьютер не будет разблокирован. Это очень просто.

Есть два способа получить один из этих ключей безопасности, чтобы добавить дополнительный уровень защиты: вы можете купить готовый или создать свой собственный.

Давайте рассмотрим оба метода, а также то, как, на самом деле, создать свой собственный USB-ключ безопасности, используя старый флэш-накопитель.

Что такое YubiKey

В качестве примера укажем компанию Yubico, которая создала YubiKey – USB-флешку, совместимую с Windows Hello, и рядом других сервисов, которые необходимо поддерживать в безопасности, таких как LastPass, KeePass, Google, Dropbox и Evernote.

Как только вы получите его, всё, что вам нужно сделать, это подключить к компьютеру, зарегистрировать, и вы готовы к работе. Есть несколько разных вариантов YubiKey. У вас есть стандартный YubiKey, который подключается через USB, Nano YubiKey, который намного меньше, и YubiKey NEO, который может подключаться как через NFC, так и через USB.

Как создать USB-ключ безопасности

Прежде чем приступить к этой работе, помните, что создание ключа безопасности USB для вашего ПК имеет некоторые недостатки. Если вы потеряете USB-ключ, вам будет нелегко попасть на ваш компьютер, особенно если вы отключите возможность ввода пароля в качестве резервной возможности. Вы также потеряете возможность использовать один из USB-портов на вашем ПК, пока активна блокировка.

Существует несколько вариантов, когда речь заходит о программном обеспечении, используемом для этого процесса, но USB Raptor, Rohos Logon Key и Predator являются некоторыми из них, хотя последние два являются платными. Rohos Logon Key стоит 34 доллара, а Predator – 10 долларов.

Поскольку USB Raptor бесплатен, мы покажем вам, как его настроить, используя Windows 10 и старый флэш-накопитель. На самом деле, не имеет значения, сколько места на флэш-накопителе, потому что всё, что будет создано, это файл размером 1 КБ.

USB Raptor откроется. На этом этапе вы можете подключить флэш-накопитель к компьютеру. Как только он подключен, вы сможете продолжить следующие шаги.

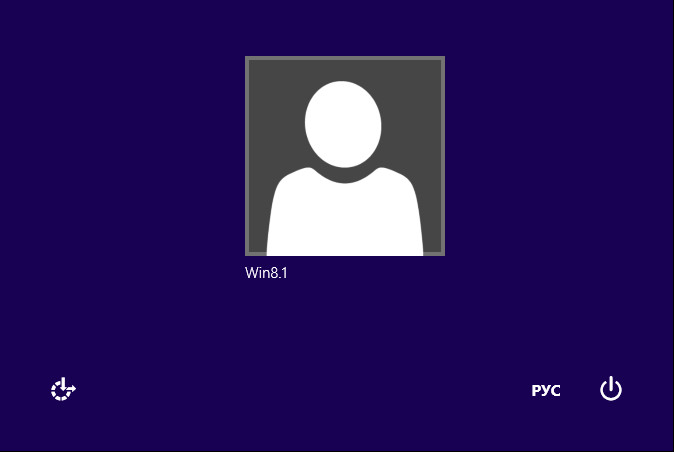

Как только вы извлечёте USB-накопитель, включится USB Raptor. Появится фиолетовый экран с логотипом USB Raptor. Только когда вы снова подключите USB-ключ, он разблокируется практически мгновенно.

Расширенные настройки USB Raptor

Выше представленная инструкция охватывает простую конфигурацию, которую рекомендует USB Raptor, но есть довольно много расширенных настроек, которые вы можете изменить, установив флажок рядом с Advanced configuration в правом верхнем углу окна.

Здесь вы можете выбрать, хотите ли вы использовать пароль в качестве резервной копии в случае, если вы потеряете USB-накопитель, должна ли быть задержка блокировки при извлечении USB-накопителя или нет, должен ли проверяться серийный номер USB-накопителя (для предотвращения копирования файла) и многое другое.

Конечно, USB Raptor прекрасно работает без изменения расширенных настроек, поэтому вам не нужно настраивать то, что вам не нужно.

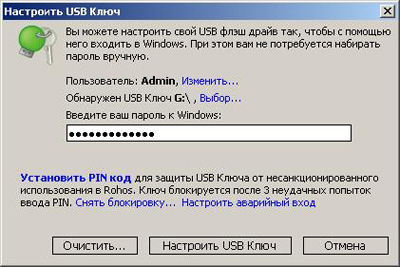

Использование USB flash накопителя вместо пароля

Кратко: Если вам не хочется запоминать пароли и постоянно их вводить ручками, например для включения Зашифрованного Диска и для доступа в Windows, то программы Rohos Logon Key и Rohos Disk помогут вам в этом. С их помощью можно хранить на 1 USB flash накопителе несколько паролей от Windows и зашифрованных дисков Rohos.

А поскольку зашифрованный Rohos Диск способен шифровать FireFox, Skype, Chrome и другие программы, выходит что этот пароль также защищает эти программы. В итоге на вашей любимой USB флешке хранятся пароли от многих систем.

Предположим, что у вас есть USB flash-диск, которым вы пользуетесь для хранения и переноса информации. Тогда при его настройке в качестве ключа для доступа к Зашифрованному Диску в Rohos Disk, или для входа в Windows Rohos Logon запишет на него свою служебную информацию, по которой затем будет восстанавливать пароль и идентифицировать владельца флэшки, как хозяина Зашифрованного Диска и учётной записи.

Служебная информация программы Rohos занимает 5-10 Кб. места, т.е. не повлияет на функциональность вашей флэшки, как средства для переноса и хранения информации.

На USB flash накопителе хранятся криптографические ключи, на которых зашифрован пароль к Windows и к Rohos диску. В свою очередь эти пароли в зашифрованном виде хранятся в реестре.

С помощью программы Rohos Logon Key вы можете испытать для себя удобство использования USB flash drive в качестве ключа для входа в Windows и с Rohos Disk для доступа к Зашифрованному Диску.

Программа Rohos сама настроит USB Ключ, причем содержащий не сам пароль от вашего диска, а всего лишь служебную информацию о нем, необходимую программе Rohos, установленной на вашем компьютере для идентификации вас, как хозяина учётной записи и диска. То есть, если вы вдруг потеряли свой USB flash drive, то единственный вариант для злоумышленника воспользоваться вашим зашифрованным диском — это сесть с вашей флэшкой за ваш компьютер.

Мастер настройки USB flash drive для идентификации

(хранение пароля) к диску и Windows.

Итак, с USB flash drive:

Особые преимущества:

Если вы используете PIN код, то нет необходимости постоянно пере-подключать USB ключ, чтобы снять блокировку Windows. Для блокировки нажмите Win+L (или создайте ярлык, если у вас Windows2000) — для снятия блокировки щелкните по надписи «компьютер заблокированн» (в окне блокировки Windows).

При включении компьютера вы подключаете USB flash drive для аутентификации.

Окно Приветствия Rohos (Windows logon) обнаруживает USB Ключ, и предлагает вам войти в систему (выполняется аутентификация и идентификация пользователя по USB ключу).

Вы можете настроить Rohos Logon так, чтобы при отключении USB ключа:

Использования USB flash диска в качестве Ключа для доступа к компьютеру не отменяет ее основного использования — для хранения и переноса файлов (хотя это можно запретить).

Защита от несанкционированного использования USB ключа. Характеристики PIN кода для USB флэшки в Rohos Logon:

— Для этого необходимо предварительно создать файл для восстановления

пароля к Rohos диску (резервные копии криптографических ключей от Rohos

диска).

А что, если USB flash накопитель сделать не только ключом, но и сейфом для хранения вашей информации? Мы ответим: «Легко»! И совсем не преувеличим, сказав, что это одна из самых востребованных функций.

Пользователи часто задаются вопросом, как безопасно хранить и переносить данные на USB flash накопителе в конфиденциальном порядке. Либо как установить пароль на USB флеш диск. Представьте, что забыли свою флэшку в офисе или в гостях, ваша информация останется скрытой для других. Вы можете защитить USB flash накопитель паролем.

Rohos Mini Drive — бесплатная утилита которая поможет установить пароль на USB флеш диск а также надежно его зашифровать.

Преимущества шифрования c Rohos Mini Drive:

Как сделать ключ безопасности вин 10 из флешки

usb ключ для windows

Давайте разберемся, что мы делаем и для чего. После всех проделанных действий у нас будет создан usb ключ для windows, из обычной флешки. Он будет выступать ключом входа в систему, если еще проще. Когда он вставлен в компьютер, то вы можете залогиниться, если нет, то не сможете войти, наличие пароля на вход не обязательно.

Выберите флешку поменьше, так как на ней будет небольшой файл-ключик, зачем флешку так не рационально использовать, так как ей потом особо не попользуешься, да и вирусы могут попасть, если вы конечно не произвели Защиту флешки от вирусов. Может у вас найдется в закромах флеха на 2 гб, хотя это щас уже почти раритет.

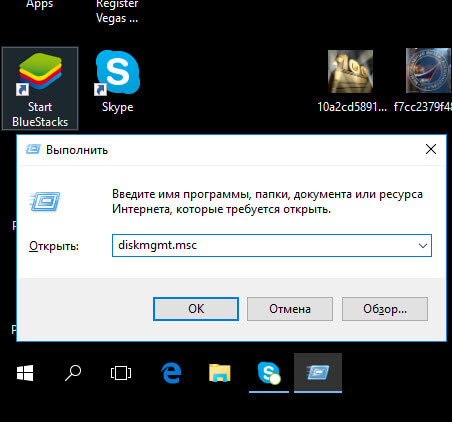

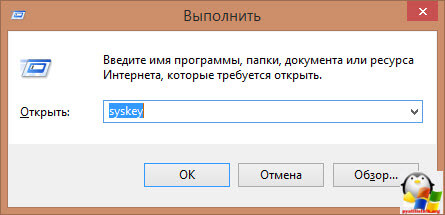

Нажимаем Win+R у вас откроется окно Выполнить. Введите в нем

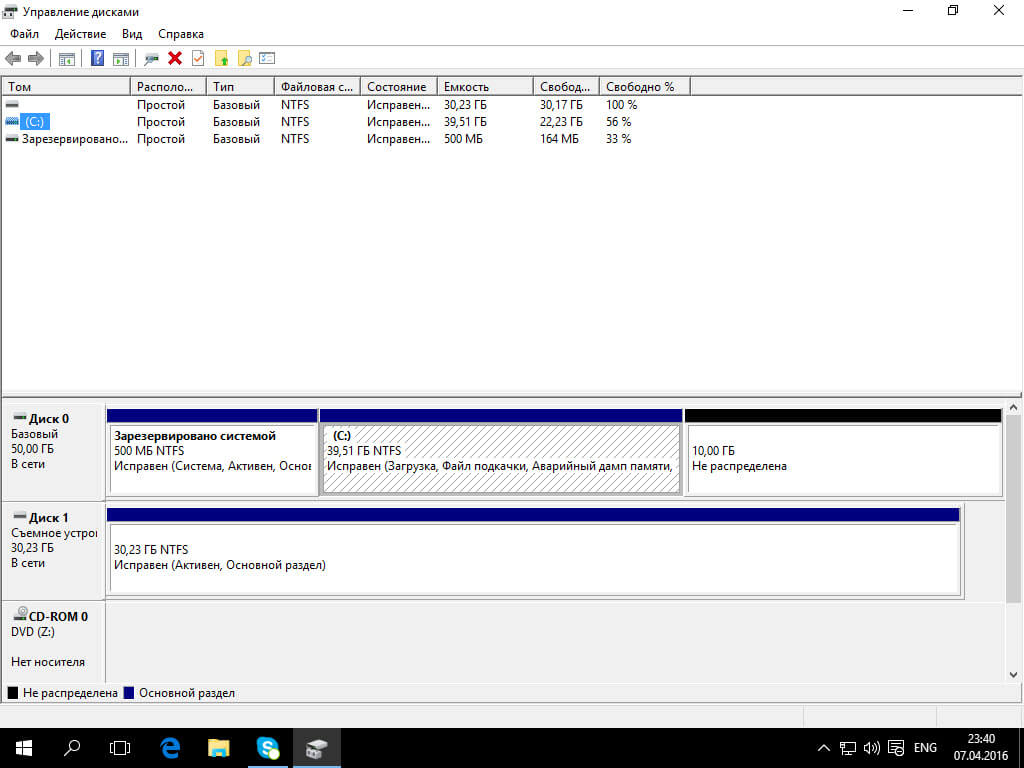

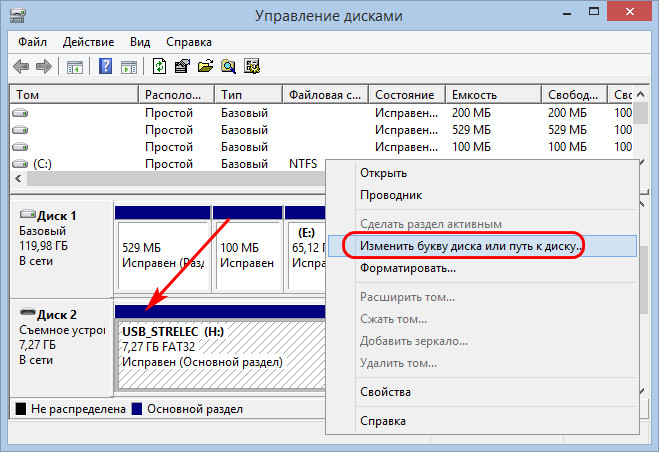

У вас откроется оснастка Управление дисками.

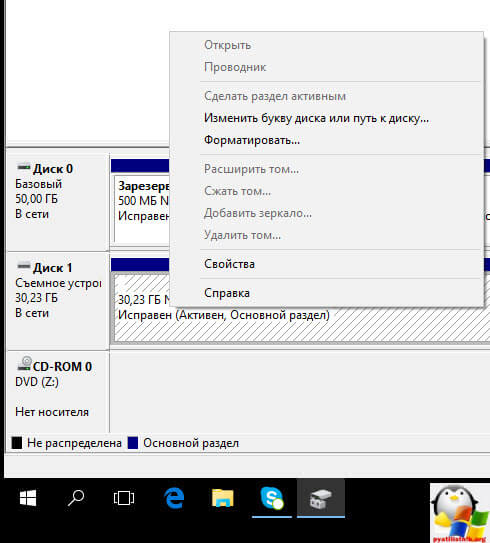

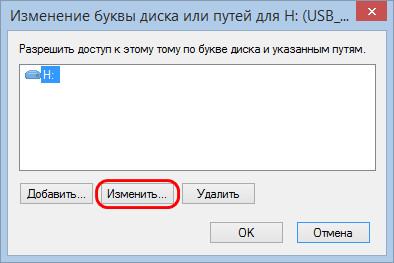

Щелкаем по ней правым кликом и выбираем пункт Изменить букву диска или пусть к диску.

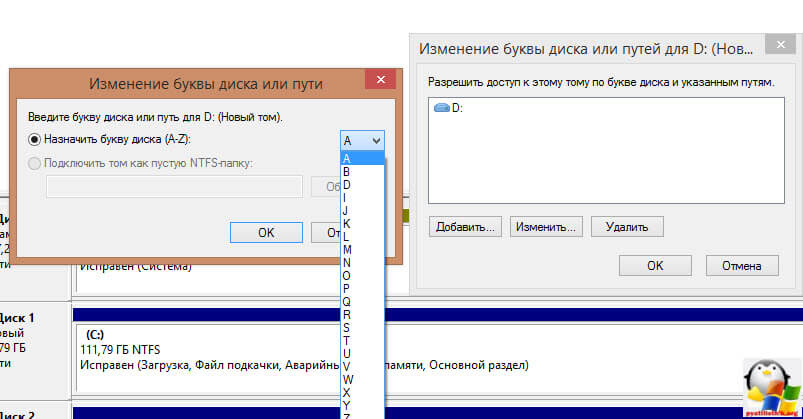

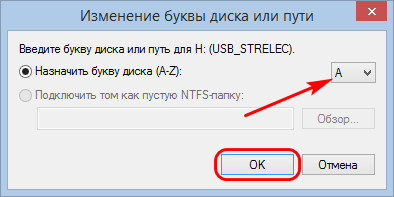

Тут нам для флешки, а точнее будущего usb защитника, нужно изменить букву на А.

У меня получилось вот так.

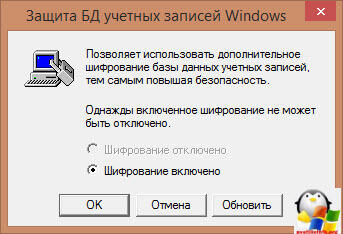

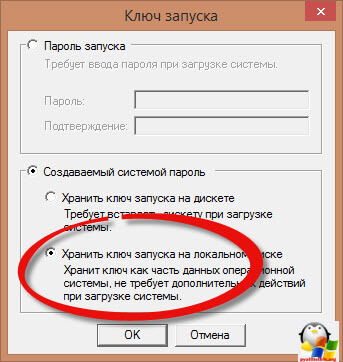

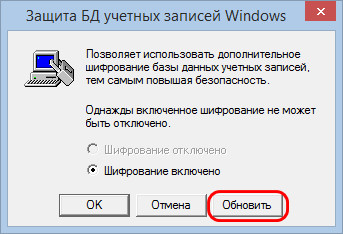

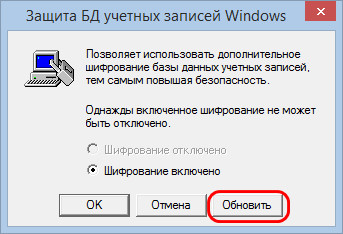

У вас откроется окно Защита БД учетных записей Windows, тут вам нужно будет нажать обновить, для того чтобы сделать usb ключ для windows.

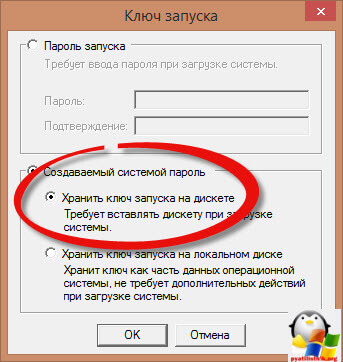

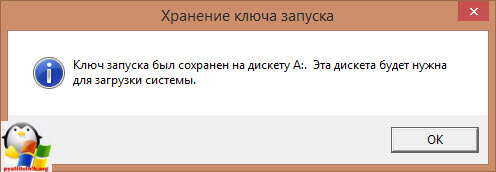

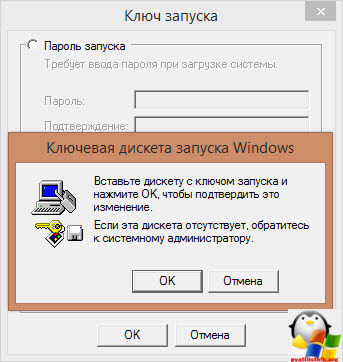

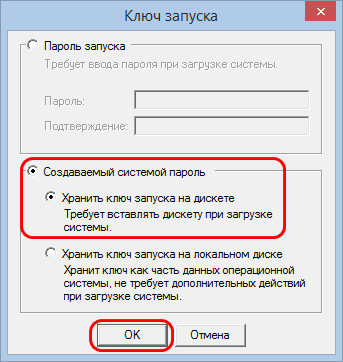

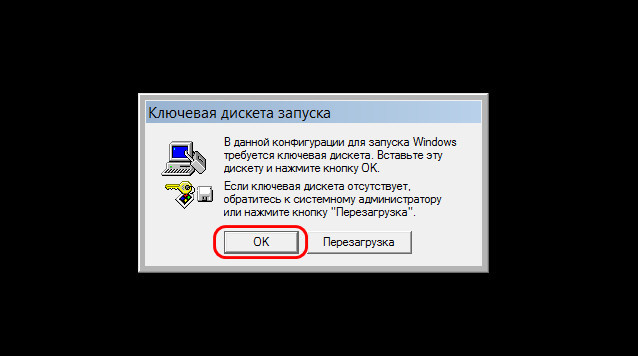

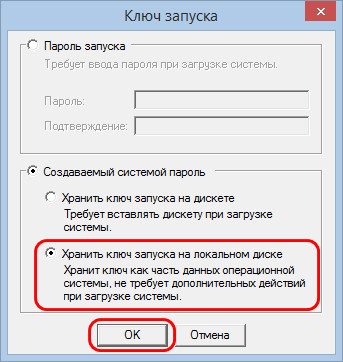

Нажимаем кнопку обновить. В итоге у вас откроется окно Ключ запуска, в нем ставим переключатель на Хранить ключ запуска на дискете. Требуется вставлять дискету при запуске системы. Этим мы и делаем нашу флешку токеном для windows.

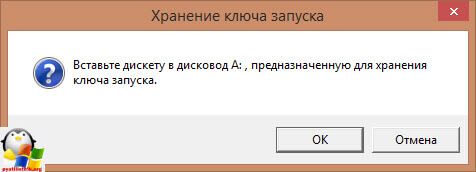

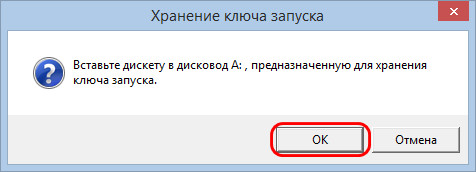

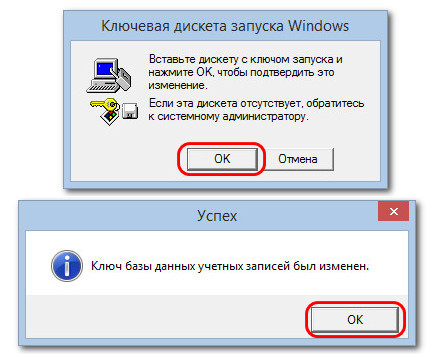

Вас попросят подтвердить, что вы согласны с копирование ключа на нее.

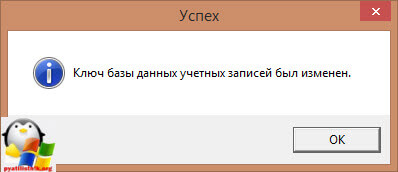

Как видим, все готово

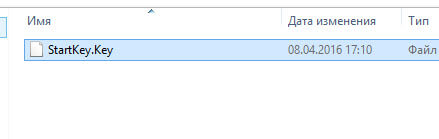

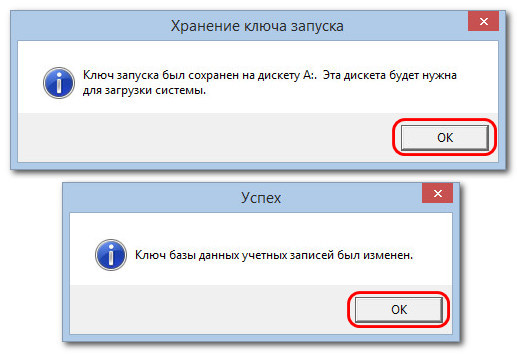

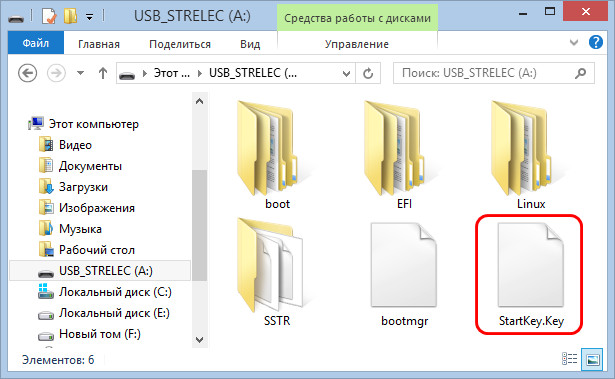

Посмотрим на его содержимое.

В итоге у вас пропишется маленький файл размеров 8 кб, под именем StartKey

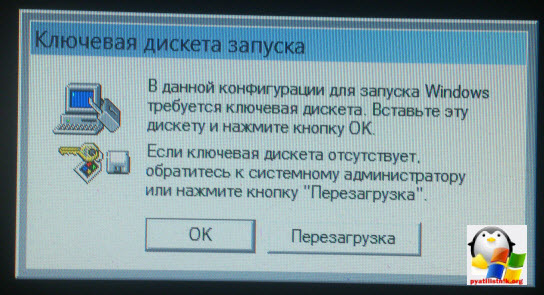

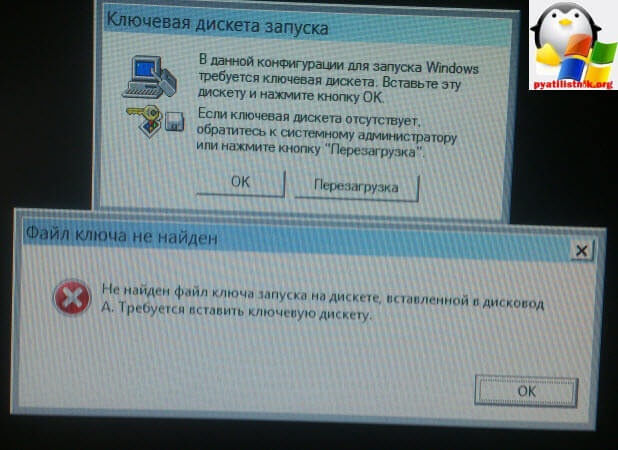

Теперь перезагружаемся и видим, перед окном ввода логина и пароля вот такое сообщение.

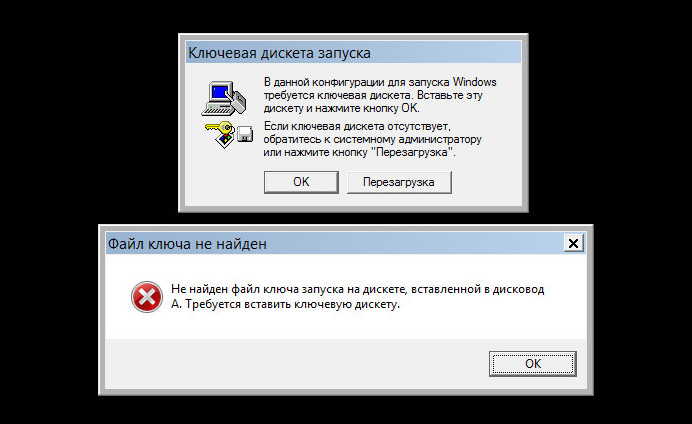

Нажимаем для примера кнопку ок, без флешки и видим следующее.

Не найден файл ключа запуска на дискете, вставленной в привод А.

Вставляем usb key для windows и логинимся. Как видите, двух факторная аутентификация работает нормально.

Отключить все это можно теми же шагами, единственное в Окне ключ выберите пункт

Вам потребуется чтобы ваш usb ключ защиты был вставлен.

Все теперь ключ храниться локально.

Если хотите увеличить безопасность вашего компьютера, то вот вам реальный способ это сделать, ни один ребенок не сможет без вас попасть на компьютер.

Популярные Похожие записи:

22 Responses to Создаем usb ключ защиты средствами Windows

Здравствуйте. А не подскажите как подобным способом можно защитить только 1 учетку локальную/доменную?

Добрый день, если честно не пробовал, но мне кажется не получиться, так как если ключ не вставлен то до логина вам не дадут пройти.

Windows 7 не видит ключ на флешке, хотя он там есть…. что делать?

А в какой файловой системе форматировалась флешка?

Если такая защита стоит на другом ПК то можно ли этот ключ сделать не на защищёном и будет ли тогда ключ работать?

Здравствуйте. Сын стёр файл с флэшки. Ноутбук зависат при загрузке, просит …. Как быть?

Тут уже только вынимать диск и подключать его к другому компьютеру, вытаскивать от туда данные, потом переустанавливать систему, просто если бы легко было взломать, этой технологии был бы грош цена.

Правильно ли я понимаю, что копирование файла ключа на вторую (третью/четвёртую) флешку решит проблему при возможной потери/неисправности оригинальной флешки?

Огромное спасибо за статью.

Правильно я понимаю

Если включить этот ключ с usb

И в добавок защифровать всю инфу на дисках

(Есть такая функция)

То без usb ключа, следовательно без системы

уже ни какие танцы с бубном

Не помогут извлеч инфу с дисках?

Если потерял флэшку как включають ноут?

Только переустановка и вытаскивание данных с помощью Live-cd

Здравствуйте! Спасибо работает. usb key нужен только при загрузке системы. Потом флешку можно извлечь. У меня на windows 7 (64) получилась так: на флешке переименованной в (A) ключ видит и разблокирует систему, а вот копию на другой флешке не видит. Предполагаю из за того, что другая флешка имеет букву диска отличную от (A) – у меня определялась как (F). Попробовал назначить букву (A). Копия заработала., но перестал определятся ключ на флешке1. Переименовался. Получается, что копию usb key невозможно использовать. и при утрате оригинала неизбежны проблемы. Кто подскажет? Спасибо.

Интересное тестирование, а если сделать клон флешки с помощью утилит?

Я бы попробовал снять образ с оригинальной флэшки-ключа и смонтировать его на другую флэшку. Если и так не получится — останется думать что имеют значения идентификаторы VID&PID. За этим — уже только прошивка контроллера, от чего флэшка вполне вероятно может стать нерабочей.

блин помогите его удалить потому што я хотел сохранить там апароль которие поставили родаки а потом понял што комп без флешкине запускается срочно помогите

здравстуйте, такая проблема, ключ на флэшке-оригинале есть, раньше система включалась нормально, а потом резко не извлекает из нее ключ этот и всё. может она как-то поменяла букву диска. система не включается больше. как быть?

В безопасном режиме пробовали загружаться, и если флешку подключить на другом компьютере, у нее видится файловая система? Можно попробовать поискать на ней ошибки, штатными средствами Windows

Благодарю за полезную информацию по созданию ключа.Пригодилось.

Здравствуйте!

Скажите, пожалуйста, а зачем при создании usb ключа, менять букву флешки?

Если её, к примеру, не менять, а оставить стандартной по умолчанию, то Windows сможет запускаться тогда с каждой флешки, на которой установлен StartKey?

Я почему спрашиваю? Ведь если единственная флешка, на которой создан StartKey, вдруг выйдет из строя, то с другой флешки система не запустится, даже при наличии на ней StartKey, поскольку система видит её под другой буквой. Поэтому, можно ли создать, две или три флешки с usb ключом под одной буквой, чтобы Windows запускался не с одной, а с любой?

_https://support.microsoft.com/ru-ru/help/4025993/syskey-exe-utility-is-no-longer-supported-in-windows-10-windows-server

Дополнительная информация

Syskey — это внутренний корневой ключ шифрования Windows, используемый для шифрования других конфиденциальных данных о состоянии ОС, таких как хеш пароля учетной записи пользователя. Утилиту SysKey можно использовать для добавления дополнительного уровня защиты путем шифрования syskey с целью использования внешнего пароля. В этом состоянии ОС блокирует процесс загрузки и запрашивает у пользователей пароль (интерактивно или путем считывания с гибкого диска).

К сожалению, ключ шифрования syskey и использование syskey.exe больше не считаются безопасными. Syskey основан на слабом шифровании, которое легко взломать в современных условиях. Данные, защищенные syskey, очень ограничены и не охватывают все файлы и данные на томе ОС. Утилита syskey.exe также использовалась злоумышленниками как вирус-вымогатель.

Active Directory ранее поддерживает использование внешнего шифрования syskey для IFM мультимедиа. При установке контроллера домена с использованием IFM носителя необходимо также предоставить пароль внешнего syskey. К сожалению, в этой защите присутствуют те же проблемы безопасности.

Настройка ключа безопасности в качестве способа проверки

Вы можете использовать ключи безопасности в качестве способа без паролей для входов в организации. Ключ безопасности — это физическое устройство, которое с уникальным ПИН-кодом используется для работы или учебной учетной записи. Так как для ключей безопасности требуется физическое устройство и что-то, что известно только вам, этот способ проверки считается более надежным, чем имя пользователя и пароль.

Использование ключа безопасности в качестве метода проверки подлинности без паролей в настоящее время является общедоступным предварительным просмотром. Если то, что вы видите на экране, не совпадает с тем, что в этой статье, значит, администратор еще не включил эту функцию. Пока эта функция не будет включена, необходимо выбрать другой способ проверки подлинности на странице Сведения о безопасности. Дополнительные сведения о предварительных версиях см. в дополнительных условиях использования Microsoft Azure предварительного просмотра.

Если вы не видите параметр ключа безопасности, возможно, ваша организация не позволяет использовать этот параметр для проверки. В этом случае вам потребуется выбрать другой способ или обратиться за дополнительной помощью в службу технической поддержки своей организации.

Прежде чем зарегистрировать ключ безопасности, необходимо зарегистрировать хотя бы один дополнительный способ проверки безопасности.

Что такое ключ безопасности?

В настоящее время мы поддерживаем несколько макетов и поставщиков ключей безопасности с помощью протоколов проверки подлинности без пароля (FIDO2). Эти ключи позволяют вам войти в свою учетную запись на работе или в учебном зачете, чтобы получить доступ к облачным ресурсам организации на поддерживаемом устройстве и в веб-браузере.

Администратор или ваша организация предоставит вам ключ безопасности, если он потребуется для вашей учебной или учебной учетной записи. Существуют различные типы ключей безопасности, например USB-накопитель, подключаемый к устройству, или клавиша NFC, нажатая на NFC-накопитель. Дополнительные сведения о ключе безопасности, включая тип ключа, можно найти в документации производителя.

Примечание: Если вам не удается использовать ключ безопасности FIDO2, существуют и другие способы проверки без паролей, например приложение Microsoft Authenticator или Windows Hello. Дополнительные сведения о Windows Hello см. в Windows Hello обзоре.

Перед началом работы

Перед регистрацией ключа безопасности должны быть выполнены следующие условия:

Администратор включил эту функцию для использования в организации.

Вы работаете на устройстве, на обновление Windows 10 за май 2019 г. и используете поддерживаемый браузер.

У вас есть физический ключ безопасности, утвержденный администратором или вашей организацией. Ключом безопасности должны быть как FIDO2, так и microsoft-compliant. Если у вас есть вопросы о ключе безопасности и его совместимости, обратитесь в службу поддержки своей организации.

Регистрация ключа безопасности

Чтобы войти в свою учетную запись с помощью этого ключа, необходимо создать ключ безопасности и предоставить ему уникальный ПИН-код. В вашей учетной записи может быть зарегистрировано до 10 ключей.

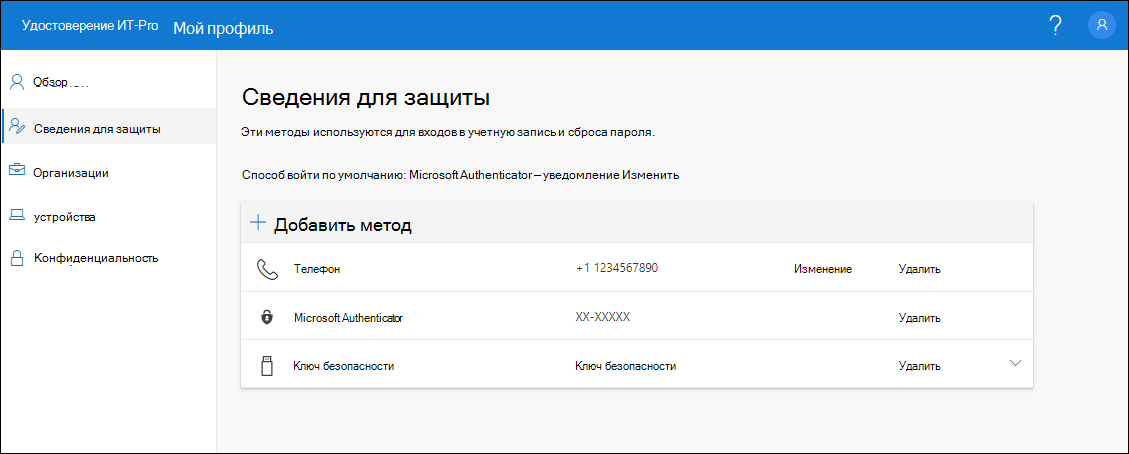

Перейдите на страницу Мой профиль на странице Моя учетная запись и войдите в свою учетную запись, если вы еще не сделали этого.

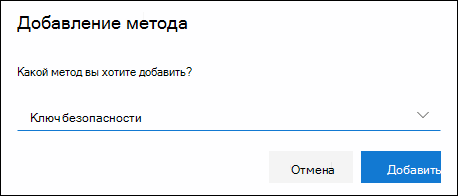

Выберите Сведения для защиты, выберите Добавить метод, а затем в списке Добавить метод выберите ключ безопасности.

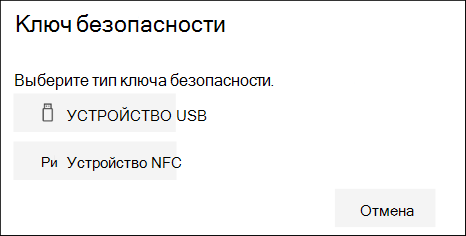

Выберите Добавить, а затем выберите тип ключа безопасности: USB-устройство или устройство NFC.

Примечание: Если вы не знаете, какой тип ключа безопасности у вас есть, обратитесь к документации производителя. Если вы не уверены в изготовителе, обратитесь за помощью в службу технической поддержки своей организации.

Убедитесь, что у вас физически доступен ключ безопасности, а затем на странице Ключ безопасности выберите Далее.

Если ключом безопасности является USB-устройство, вставьте ключ безопасности в USB-порт устройства.

Если ключом безопасности является NFC-устройство, коснитесь ключа безопасности для чтения.

Введите уникальный ПИН-код ключа безопасности в Windows безопасности и выберите ОК. Вы вернетесь в поле Настройка нового метода регистрации.

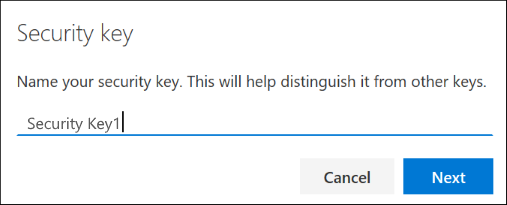

Вернись на страницу Сведения о безопасности, введите имя нового ключа безопасности, которое будет распознано позже, и выберите Далее.

Чтобы закрыть страницу Ключ безопасности, выберите Готово. На странице Сведения о безопасности обновлены сведения о ключе безопасности.

Удаление ключа безопасности из данных безопасности

Если вы потеряли или больше не хотите использовать ключ безопасности, вы можете удалить его из своих данных безопасности. При этом ключ безопасности не будет использоваться с вашей учебной или учебной учетной записью, но при этом будут по-прежнему храниться ваши данные и учетные данные. Чтобы удалить данные и данные учетных данных из самого ключа безопасности, следуйте инструкциям в разделе «Сброс ключа безопасности» этой статьи.

Выберите ссылку Удалить с ключа безопасности, который нужно удалить.

В окне Удалить ключ безопасности выберите ОК.

Ключ безопасности будет удален, и вы больше не сможете использовать его для работы или учебной учетной записи.

Важно: Если вы удалили ключ безопасности по ошибке, вы можете снова зарегистрировать его, используя инструкции из раздела «Регистрация ключа безопасности» этой статьи.

Управление настройками ключа безопасности из Windows Параметры

Вы можете управлять настройками ключа безопасности из приложения Windows Параметры, включая сброс ключа безопасности и создание нового ПИН-кода ключа безопасности.

Сброс ключа безопасности

Если вы хотите удалить все данные учетной записи, хранимые в физическом ключе безопасности, необходимо вернуть этот ключ к заводским значениям по умолчанию. При сбросе ключа безопасности из него удаляются все данные, что позволяет начать сначала.

Важно: При сбросе ключа безопасности все данные с него удаляются, а заводские настройки будут сброшены. Будут очищены все данные и учетные данные.

Вставьте ключ безопасности в USB-порт или нажмите NFC-читатель, чтобы подтвердить свою личность.

Следуйте инструкциям на экране, основанным на конкретном изготовителе ключа безопасности. Если изготовителя ключа нет в инструкциях на экране, за дополнительными сведениями обратитесь на сайт изготовителя.

Чтобы закрыть экран Управление, выберите закрыть.

Создание НОВОГО ПИН-кода ключа безопасности

Вы можете создать новый ПИН-код ключа безопасности для ключа безопасности.

Вставьте ключ безопасности в USB-порт или нажмите NFC-читатель, чтобы подтвердить свою личность.

Выберите Добавить в области ПИН-код ключа безопасности, введите и подтвердите новый ПИН-код ключа безопасности, а затем выберите ОК.

Ключ безопасности будет обновлен с новым ПИН-кодом ключа безопасности для использования с вашей учебной или учебной учетной записью. Если вы решите изменить ПИН-код еще раз, выберите Изменить.

Чтобы закрыть экран Управление, выберите закрыть.

Проверка безопасности и проверка подлинности при сбросе пароля

Сведения для защиты применяются как для двух факторной проверки безопасности, так и для сброса пароля. Однако не все методы можно использовать для обоих методов.

Двух factor verification and password reset authentication.

Двух factor verification and password reset authentication.

Двух factor verification and password reset authentication.

Двух factor verification and password reset authentication.

Учетная запись электронной почты

Только проверка подлинности при сбросе пароля. Для двух факторной проверки необходимо выбрать другой способ.

Вопросы о безопасности

Только проверка подлинности при сбросе пароля. Для двух факторной проверки необходимо выбрать другой способ.

Дальнейшие действия

Дополнительные сведения о способах проверки без паролей можно получить в статье Служба Azure AD корпорации Майкрософт начинает общеобъективный просмотр ключей безопасности FIDO2, включая запись блога без пароляили в Windows Hello обзоре.

Если вы потеряли или забыли пароль, сбросите его на портале сброса пароля или выполните действия, которые вы можете сделать в статье Сброс пароля для работы или учебного заведения.

Как сделать USB-ключ безопасности для компьютера Windows и Mac

Published by IT Info on May 28, 2021

Не теряйте сон из-за проблем с безопасностью ваших цифровых учетных записей. Установите непреодолимую защиту с помощью USB-ключа безопасности и потеряйте все свои проблемы с безопасностью!

С появлением цифровых технологий возникла необходимость в цифровой безопасности. Мы перешли от телефонов, на которых нет возможности установить парольную фразу для доступа к ним, теперь имеют как минимум 3 способа защиты домашнего экрана вашего смартфона.

Поскольку в наш век Интернета все движется в сети, а наши устройства подключаются круглосуточно, без соответствующих мер защиты мы просто сидим, как утки, готовые к выходу.

Хотя мы продвинулись вперед от использования одних и тех же паролей для нескольких веб-сайтов к использованию специальных символов для создания буквенно-цифровых паролей, уникальных для каждого веб-сайта, а затем к включению программной двухфакторной аутентификации вместе с паролями.

Ситуация ни в коем случае не мрачная, и большая часть наших онлайн-данных в значительной степени безопасна. Но это не значит, что мы не уязвимы. Безопасность настолько сильна, насколько сильна ее самое слабое звено, и в гонке защиты от самых сложных атак. Мы часто забываем затронуть самые простые вещи.

Безопасность помимо пароля

Ключи безопасности USB здесь, чтобы повысить уровень безопасности совершенно по-новому. Эти физические ключи безопасности сразу устраняют множество проблем.

Они могут заставить регистратор ключей выглядеть идиотом, когда нет пароля для входа, атаки методом грубой силы могут занять долгий отпуск, поскольку даже если они смогут взломать пароль, злоумышленнику все равно понадобится физический ключ для входа в систему. В конце концов, вам не нужно запоминать или отслеживать эти сложные пароли с помощью диспетчера паролей. Разве это не что-то?

Ну, пока не волнуйтесь, есть и минусы. Во-первых, не все веб-сайты поддерживают опцию физического токена U2F для аутентификации. Во-вторых, вы все равно можете потерять доступ к своим устройствам и учетным записям, если ваш физический ключ будет потерян или поврежден.

Тем не менее, давайте не сбиваться с курса. Позвольте нам показать вам, как сделать собственный USB-ключ безопасности для обеспечения непревзойденной безопасности.

Создайте ключ безопасности для Windows

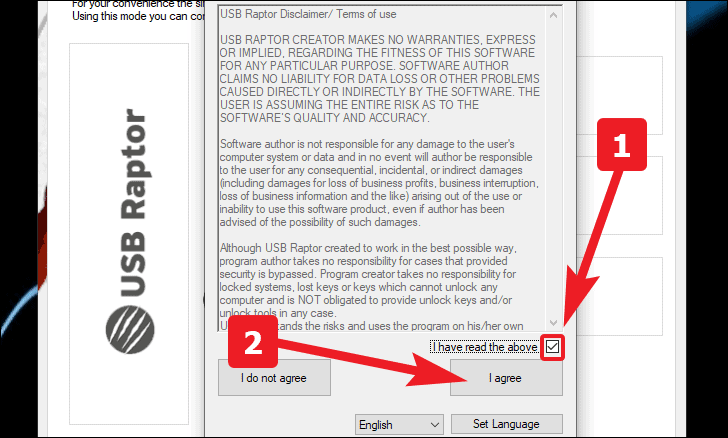

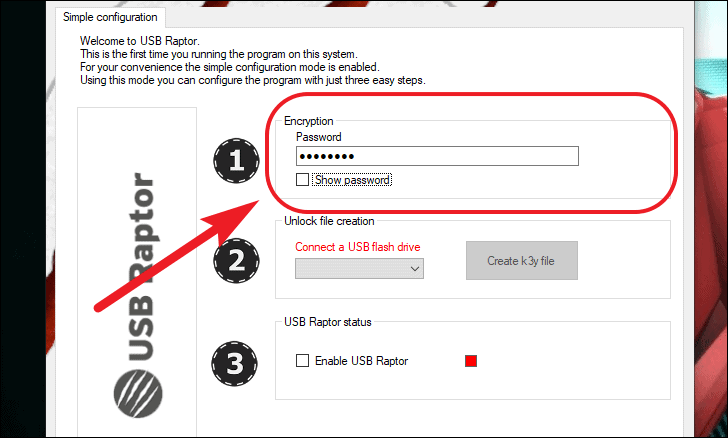

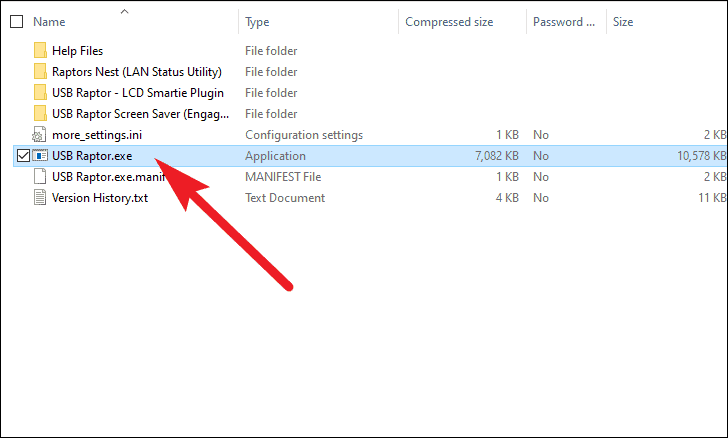

После загрузки запустите «USB Raptor.exe» из загруженной папки.

Во-первых, отметьте «Я прочитал (а) вышеизложенное в правом нижнем углу окна заявления об отказе от ответственности USB Raptor. Теперь нажмите на опцию «Я согласен».

Поскольку USB Raptor поддерживает технологию Plug and Play, установка не требуется. Готово к созданию ключа. Сначала введите пароль по вашему выбору.

Примечание. Не забывайте и храните свой пароль. Хотя USB Raptor создан для автоматической блокировки и разблокировки вашей системы. Он может потребоваться вам в будущем.

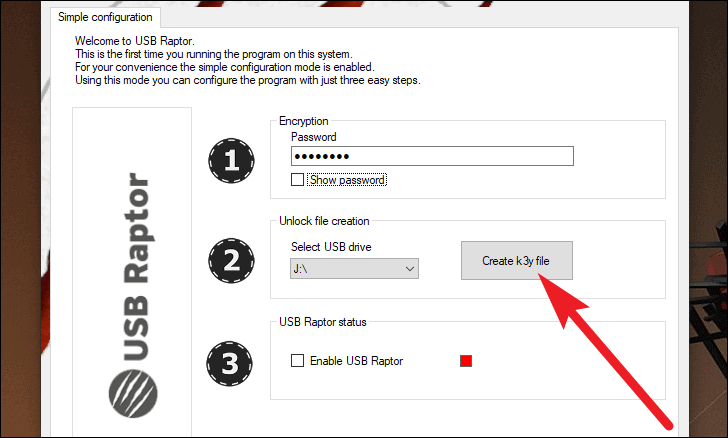

Теперь подключите USB-накопитель, и USB Raptor автоматически его обнаружит. Затем нажмите кнопку «Создать файл k3y».

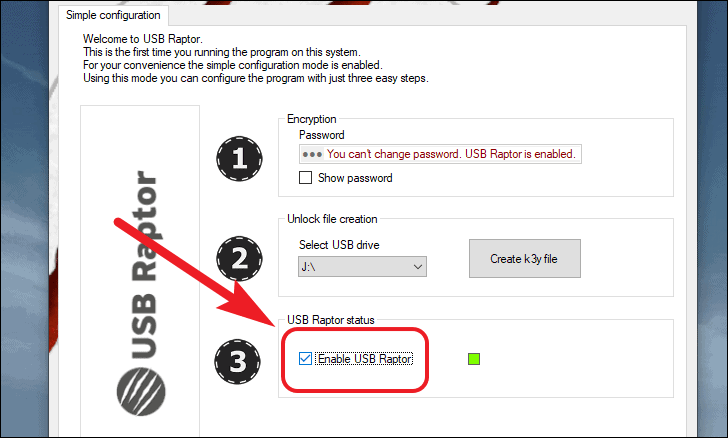

Затем установите флажок перед параметром «Включить USB Raptor». Теперь ваш ключ активирован. Однако для автоматического включения USB Raptor при каждом запуске. Перейти к следующему шагу.

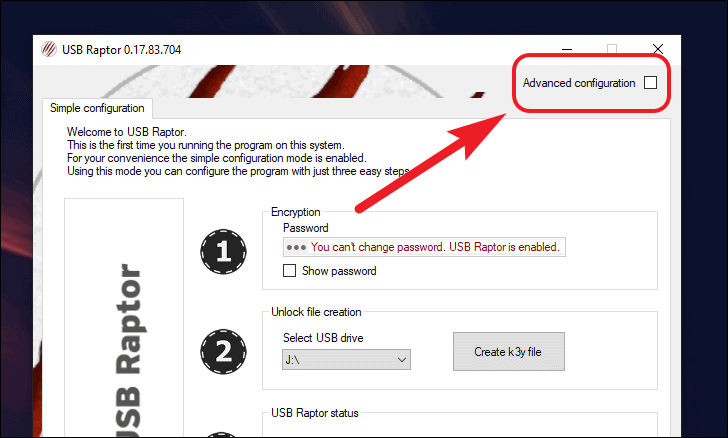

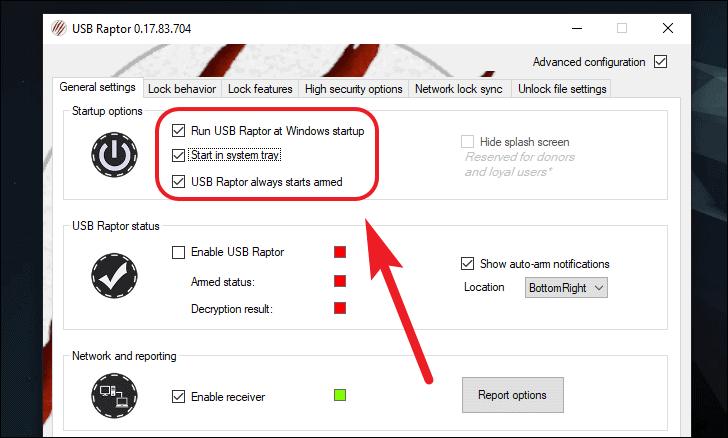

Теперь установите флажок «Расширенная конфигурация» в правом верхнем углу окна.

Примечание. Если вы извлечете USB-ключ на этом этапе, система заблокируется, пока вы снова не вставите USB-накопитель.

После этого установите флажок «Запускать USB Raptor при запуске Windows» вместе с параметром «Запускать из панели задач». Чтобы всегда запускать вашу систему в заблокированном состоянии, выберите опцию «USB Raptor всегда запускается под охраной». Теперь каждый раз, когда вы запускаете свою систему, вам понадобится USB-ключ для входа в систему.

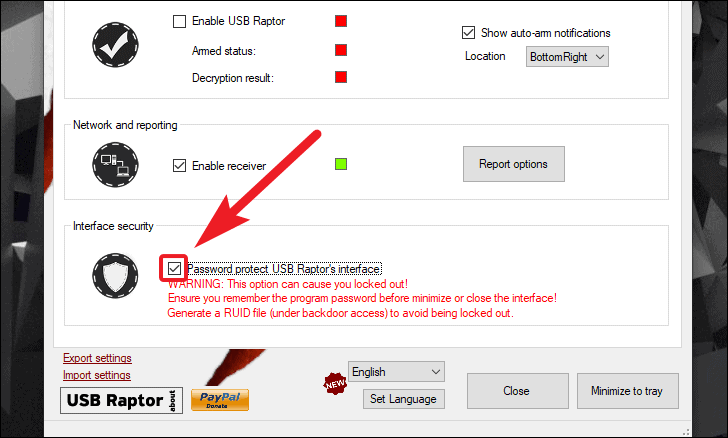

Вы также можете заблокировать интерфейс, чтобы предотвратить внесение изменений в систему посторонними лицами. Чтобы включить эту опцию, отметьте опцию «Защита паролем интерфейса USB Raptor».

В режиме расширенной конфигурации USB Raptor есть множество опций, позволяющих персонализировать безопасность в соответствии с требованиями пользователя. На самом деле, чтобы их охватить, потребовалось бы совсем другое руководство.

Одной из уникальных функций, предоставляемых платным пользователям USB Raptor, является возможность изменения мастер-кода. По сути, это означает, что вы сможете изменить формат шифрования, известный только вам, если хотите еще больше повысить свою безопасность.

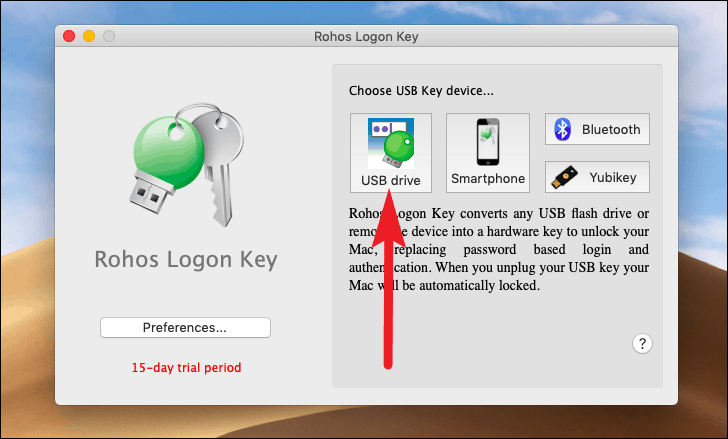

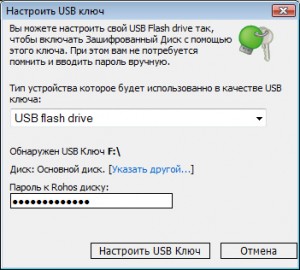

Создайте электронный ключ для Mac

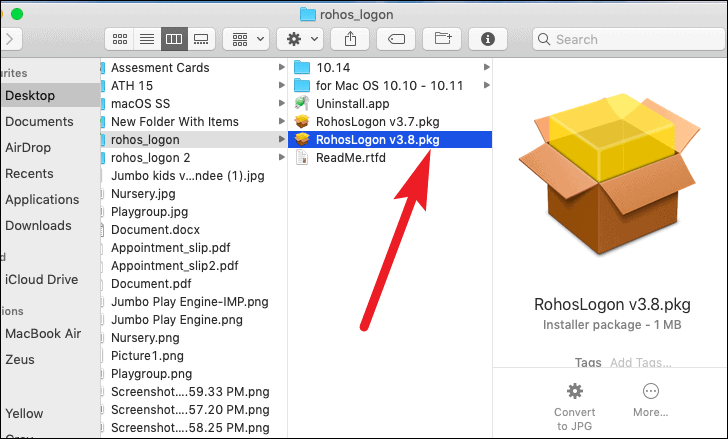

После загрузки откройте папку в Finder и выберите пакет, соответствующий вашей версии macOS.

Установить ключ входа в систему Rohos довольно просто. После установки запустите «Rohos Logon Key» с панели запуска.

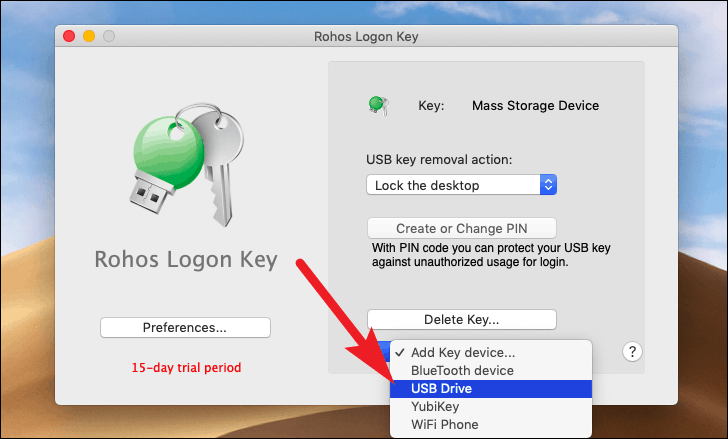

После этого выберите в окне опцию «USB-накопитель».

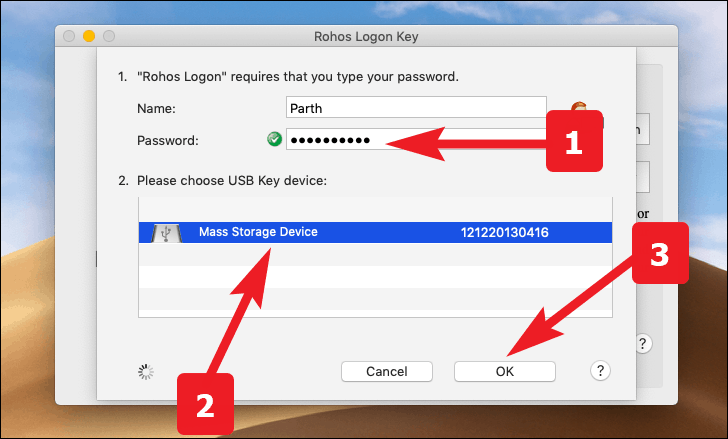

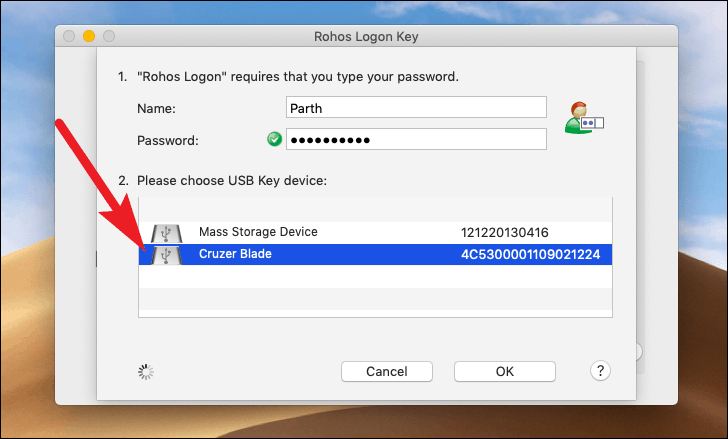

Теперь введите свой пароль и выберите USB-накопитель, который вы хотите использовать в качестве ключа безопасности, из списка, доступного ниже. Затем нажмите кнопку «ОК».

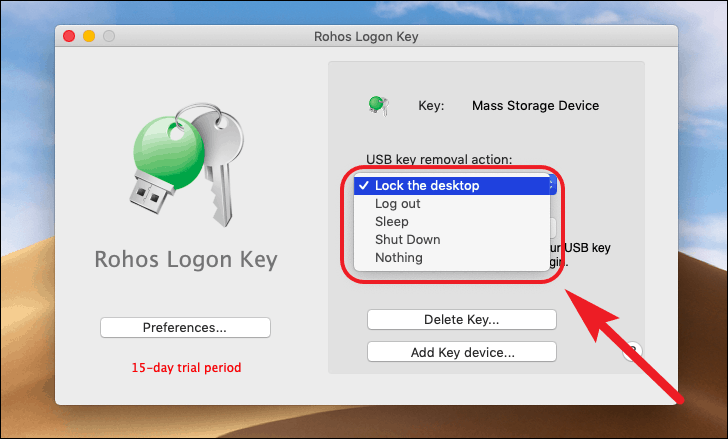

Теперь выберите действие, которое должен выполнять ваш Mac при отключении ключа безопасности.

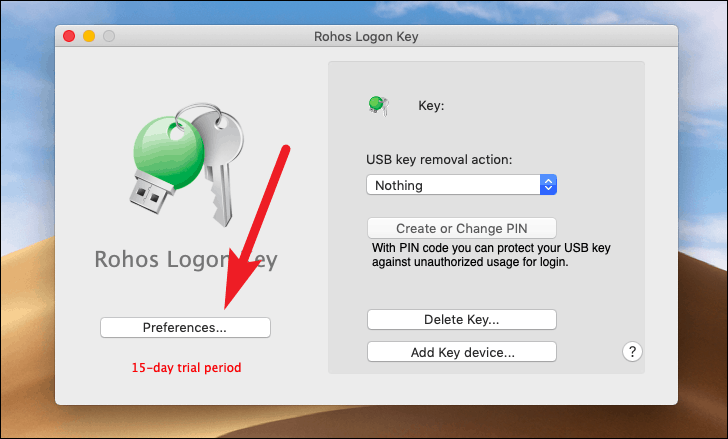

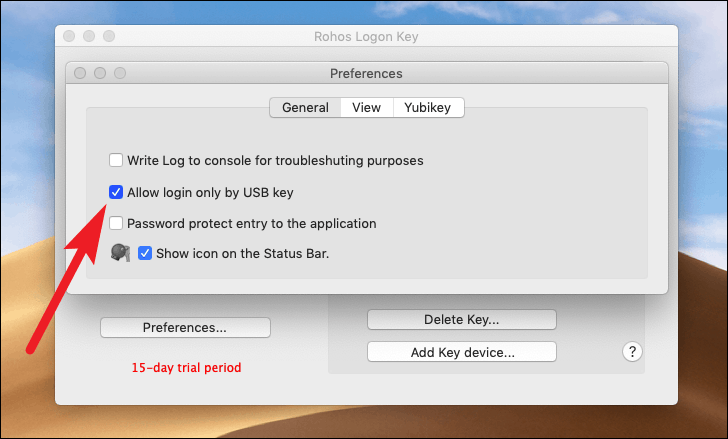

Вы также можете разрешить вход только через USB. Чтобы включить это, нажмите на опцию «Настройки» в главном окне.

Теперь выберите параметр «Разрешить вход только через USB» на общей вкладке настроек.

Еще одна уникальная особенность Rohos Logon Key-наличие нескольких ключей безопасности для разблокировки устройства. Чтобы добавить несколько ключей безопасности, выберите параметр «USB-накопитель» в раскрывающемся списке «Добавить ключевое устройство…»

Теперь выберите другой ключ безопасности USB и повторите описанную выше процедуру, чтобы добавить еще один ключ безопасности для разблокировки вашей системы.

Итак, теперь вы можете быть уверены в том, что несанкционированного доступа к вашей системе не произойдет, поскольку теперь у вас есть физическое устройство, чтобы разблокировать его!

Вход в учетную запись Майкрософт с помощью Windows Hello или ключа безопасности

Если вам надоело вспоминать или сбрасывать пароль, попробуйте использовать Windows Hello или ключ безопасности, совместимый с платформой FIDO 2, для входа в свою учетную запись Майкрософт. Для этого вам понадобится только устройство с Windows 11 и браузер Microsoft Edge. (Эта функция пока недоступна для консолей Xbox и телефонов.)

Что такое Windows Hello?

Windows Hello — это персонализированный способ входа с помощью функции распознавания лица, отпечатка пальца или ПИН-кода. Windows Hello можно использовать для входа на устройство с экрана блокировки и для входа в учетную запись в Интернете.

Что такое ключ безопасности?

Ключ безопасности — это физическое устройство, которое можно использовать вместо имени пользователя и пароля для входа в систему. Это может быть USB-ключ, который можно хранить в связке ключей, или NFC-устройство, например смартфон или карточка доступа. Он используется в дополнение к отпечатку пальца или ПИН-коду, поэтому даже если кто-либо получит ваш ключ безопасности, он не сможет войти в систему без вашего ПИН-кода или отпечатка пальца.

Ключи безопасности обычно можно приобрести в розничных магазинах, где продаются периферийные устройства для компьютеров.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

Нажмите Пуск > Параметры > Учетные записи > Варианты входа.

В разделе Варианты входа выберите элемент Windows Hello, который нужно добавить.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности.

Нажмите Добавьте новый способ входа или проверки.

Выберите Используйте компьютер с Windows.

Следуйте инструкциям по настройке Windows Hello в качестве способа входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности.

Нажмите Добавьте новый способ входа или проверки.

Определите тип ключа (USB или NFC) и нажмите Далее.

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое позволяет управлять ключом, например менять ПИН-код или создавать отпечаток пальца.

Управление ключами

Выполните описанные ниже действия, чтобы удалить ключи, настроенные для вашей учетной записи.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности. Управляйте ключами безопасности в разделе Способы подтверждения вашей личности.

Если вам надоело вспоминать или сбрасывать пароль, попробуйте использовать Windows Hello или ключ безопасности, совместимый с платформой FIDO 2, для входа в свою учетную запись Майкрософт. Для этого вам понадобится только устройство с Windows 10 версии 1809 или выше и браузер Microsoft Edge. (Эта функция пока недоступна для консолей Xbox и телефонов.)

Что такое Windows Hello?

Windows Hello — это персонализированный способ входа с помощью функции распознавания лица, отпечатка пальца или ПИН-кода. Windows Hello можно использовать для входа на устройство с экрана блокировки и для входа в учетную запись в Интернете.

Что такое ключ безопасности?

Ключ безопасности — это физическое устройство, которое можно использовать вместо имени пользователя и пароля для входа в систему. Это может быть USB-ключ, который можно хранить в связке ключей, или NFC-устройство, например смартфон или карточка доступа. Он используется в дополнение к отпечатку пальца или ПИН-коду, поэтому даже если кто-либо получит ваш ключ безопасности, он не сможет войти в систему без вашего ПИН-кода или отпечатка пальца.

Ключи безопасности обычно можно приобрести в розничных магазинах, где продаются периферийные устройства для компьютеров.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

Перейдите в раздел Учетные записи > Варианты входа.

В разделе Управление входом в устройство выберите пункт Windows Hello, чтобы добавить его.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности

Нажмите Добавьте новый способ входа или проверки

Выберите Используйте компьютер с Windows

Следуйте инструкциям в диалоговых окнах, чтобы настроить Windows Hello как способ входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности

Нажмите Добавьте новый способ входа или проверки

Определите тип ключа (USB или NFC) и нажмите Далее.

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое позволяет управлять ключом, например менять ПИН-код или создавать отпечаток пальца.

Управление ключами

Выполните описанные ниже действия, чтобы удалить ключи, настроенные для вашей учетной записи.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности, затем в разделе Windows Hello и ключи безопасности нажмите Управление способами входа.

Как из флешки создать USB-ключ доступа к Windows 7 и 8.1 системными средствами

Актуальная Windows 10 предусматривает несколько вариантов авторизации пользователя в своей учётной записи взамен стандартному вводу пароля. Это и недавно предложенный способ входа в учётную запись Microsoft с помощью одноразовых паролей, присылаемых в СМС на телефон. И ранее существовавшие способы ввода графического пароля, использования технологии распознавания лиц Windows Hello, сканера отпечатков пальцев, USB -ключа безопасности.

Реализация USB-ключа доступа к Windows с использованием системной утилиты SysKey

Способ с использованием штатных средств Windows по доступу к системе с помощью флешки-ключа основан на работе штатной утилиты SysKey. Она шифрует базу данных учётных записей с целью защиты от попыток взлома. И таким образом реализует ключ запуска системы. Это довольно давний системный инструмент, он был внедрён ещё в Windows NT 4.0. Реализация флешки-ключа с использованием SysKey имеет свои нюансы.

Требования к флешке

Назначение буквы А флешке

diskmgmt.msc

В контекстном меню на флешке выбираем опцию изменения буквы.

Жмём «Изменить».

Выбираем в перечне букву А. Жмём «Ок».

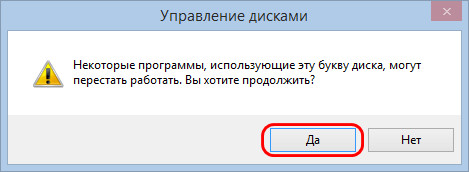

Подтверждаем смену буквы.

Создание USB-ключа доступа к Windows

Теперь настроим Windows на хранение её ключа запуска на флешке и создадим сам этот ключ. Запускаем утилиту SysKey. Жмём Win + R и вводим:

syskey

В окошке утилиты жмём «Обновить».

Далее выбираем первый пункт «Хранить ключ запуска на дискете». Жмём «Ок».

Дубликат файла-ключа

Файл ключа можем увидеть на флешке, это файл StartKey.Key в корне диска.

Разблокировка запуска Windows с помощью флешки

Только после этого будет доступен экран блокировки с входом в учётные записи.

Механизм не предусматривает никаких альтернативных способов запуска системы, нам предлагается либо подключение флешки-ключа, либо перезагрузка компьютера. Без флешки доступа к Windows не будет.

Удаление USB-ключа доступа к Windows

Чтобы удалить USB-ключ доступа к Windows, если в нём отпала необходимость или перед обновлением системы до Windows 10, снова запускаем утилиту SysKey. Жмём «Обновить».

Выбираем второй пункт «Хранить ключ запуска на локальном диске».

Жмём «Ок» и затем ещё раз «Ок».

После этого файл StartKey.Key с флешки можно удалить. Windows же будет запускаться привычным образом.

Флешка ключ. Блокировка компьютера флешкой

Почему нужно блокировать компьютер флешкой

Большинство из нас если и блокируют компьютер, то с помощью пароля учетной записи администратора. Знающий человек сможет взломать подобную защиту, не затратив много времени.

В случае с флешкой-ключом, получить доступ к компьютеру, не имея нужной флешки, будет крайне проблематично. А владельцу компьютера, что бы защитить его от несанкционированного доступа, нужно только достать флешку из системного блока и компьютер будет надежно заблокирован.

Когда Вы достанете флешку из компьютера, он будет надежно заблокирован, а клавиатура и мышь не будут работать. У злоумышленника не будет никакой возможности взломать компьютер, не имея нужной флешки.

Как создать флешку ключ

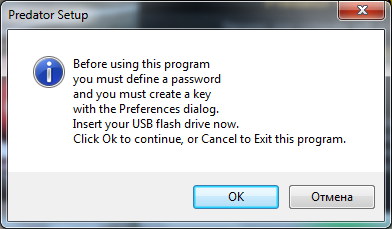

Для создания флешки – ключа воспользуемся бесплатной программой Predator. Она создает из любой флешки ключ для блокировки компьютера. Программа занимает мало места и имеет простой интерфейс. К сожалению, программа не русифицирована. Скачать Predator

После запуска программы нужно будет вставить флешку в компьютер и нажать кнопку “ОК”.

В меню программы 3 вкладки: основные параметры, параметры сигнализации, дополнительные параметры.

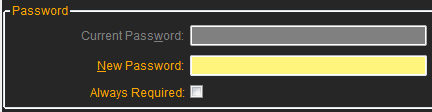

Основные параметры (Main Options)

Здесь задаются основные параметры для создания флешки-ключа. Все необходимые параметры выставлены по умолчанию.

Вам нужно только ввести сложный пароль в поле “New Password”, воспользуйтесь для этого генератором паролей. Если Вы хотите что бы при каждой разблокировки компьютера нужно было указывать пароль, то отметьте галочкой поле “Always Required”

Я рекомендую Вам обязательно указывать сложный пароль. Без него Вы не сможете получить доступ к компьютеру, если вдруг потеряете флешку.

Теперь выберите из списка всех флешек (если у Вас сейчас несколько флешек вставлено в компьютер) ту, которая будет ключом для разблокировки компьютера (поле “Create key on Drive ”) и нажмите кнопку “ Create key ”.

Немного подождите, и флешка-ключ будет готова.

Параметры сигнализации (Alarm Options)

Здесь можно установить и прослушать сигнал сигнализации, когда кто-то попытается получить доступ к Вашему компьютеру.

В основных параметрах мы указывали пароль. Так вот, если в компьютере нет флешки, то можно попытаться разблокировать его паролем. Если кто-то начнет двигать мышкой или нажимать кнопки на клавиатуре, то появится поле для ввода пароля.

Если введен неправильный пароль или истекло время, данное для ввода пароля, то зазвенит сигнализация. Ее легко выключить, выключив колонки. Но согласитесь, что для человека это будет неожиданность и он постарается уйти от этого компьютера.

Дополнительные параметры (Advanced options)

В этой вкладке устанавливаются параметры, не связанные с созданием загрузочной флешки. По умолчанию включено ведение логов (вы можете смотреть, когда пытались разблокировать Ваш компьютер), проверка обновления программы и даже отправка логов в твиттер.

Можно и даже нужно отметить галочку, что бы программа автоматически запускалась при старте Windows (Autostart with Windows). Но делать сразу это не нужно. Проверьте работоспособность флешки, перезагрузите компьютер и заново проверьте работу флешки. Если все нормально, то можете отметить галочку об автостарте программы.

Надежность ключа

Принцип работы программы заключается в том, что она создает специальный файл на флешке. Когда Вы вставляете флешку в компьютер, программа проверяет, есть ли этот файл на флешке. Если он есть, то компьютер разблокируется.

Отсюда возникает возможность скопировать этот файл на другую флешку и открыть компьютер.

Разработчики предусмотрели это. Когда флешка вставлена в компьютер, на нее автоматически (с некоторой периодичность) записывается новый ключевой файл. Таким образом, невозможно использовать скопированный ключевой файл, так как он будет неактуален через некоторое время.

Заключение

Создать флешку, которую можно использовать как ключ для компьютера, довольно легко. При этом она обеспечивать отличный уровень сохранности Ваших данных. Блокировка компьютера флешкой поможет Вам надежно защитить свой компьютер от доступа посторонних лиц.

USB-ключ безопасности: Что это такое и зачем он нужен?

Электронный ключ USB для защиты вашей информации и вашего ПК: Что это такое?

Когда дело доходит до защиты вашей информации, вы никогда не будете в полной безопасности. Хотя использование надежных паролей и программной двухфакторной аутентификации (2FA), безусловно является отличным началом. Вы можете еще больше укрепить свою онлайн-безопасность с помощью аппаратного ключа безопасности. Кроме того, их легко использовать как на личных, так и на служебных устройствах и учетных записях.

Вам не нужно быть техническим специалистом, чтобы использовать электронный ключ. Их довольно легко настроить, а некоторые для удобства даже можно сохранить на связке ключей. Ключ безопасности — идеальный способ обрести дополнительное спокойствие в защиты ваших наиболее безопасных учетных записей, устройств и информации.

Что такое USB-ключ безопасности?

Физически USB-ключ безопасности (также называемый ключом U2F) — это тип аппаратной защиты, который напоминает USB-накопитель и подключается к одному из USB-портов вашего компьютера. На практике ключ безопасности — это физическое устройство безопасности с полностью уникальной идентификацией. Он содержит небольшой чип со всеми протоколами безопасности и кодом, который позволяет ему подключаться к серверам и проверять вашу личность. Он используется для того, чтобы убедиться, что вы действительно получаете доступ к сайту или услуге.

Некоторые ключи безопасности даже имеют встроенный NFC или Bluetooth, что делает их идеальными для использования с новыми смартфонами Android и iOS. Ключи работают с такими браузерами, как Google Chrome, а также с веб-сервисами, такими как Gmail, Facebook, Dropbox, 1Password, Twitter, GitHub, Microsoft и многими другими.

Ключи безопасности — это еще один уровень двухфакторной безопасности, мало чем отличающийся от одноразовых кодов, которые вы получали по SMS или электронной почте при входе на определенные сайты, или от биометрических сканирований вашего отпечатка пальца или лица, используемых для разблокировки вашего ноутбука или смартфона. Но вместо того, чтобы отправлять вам код или сканировать часть тела, вы должны подключить устройство к компьютеру, чтобы получить доступ ко всему, что вы защищаете.

Какие есть способы обезопасить свой компьютер?

Надежная безопасность: использование уникальных надежных паролей для каждой из ваших учетных записей. Из-за этого хакеру или алгоритму невероятно сложно (если не невозможно) подобрать коды. Вам будет непросто их запомнить (для этого и нужны менеджеры паролей ), но их сложность делает их очень эффективными.

Повышенная безопасность: настройка программной двухфакторной аутентификации для ваших учетных записей (где вы получаете текстовый код) или с помощью приложений аутентификации. Это еще больше усложняет задачу хакеру взломать вас, поскольку ему нужно знать ваш пароль и иметь под рукой ваш телефон (или заменить его SIM-картой ), чтобы получить доступ.

Кроме того, в большинстве случаев вы также будете получать уведомление об одноразовом коде каждый раз, когда кто-то пытается получить доступ к вашей учетной записи, предупреждая вас.

Самая сильная безопасность: настройка физической двухфакторной аутентификации, также известной как ключ безопасности, создает единую уникальную точку доступа, которую нельзя дублировать. Чтобы вы или кто-либо еще мог получить доступ к своим подключенным учетным записям, вам понадобится ваш пароль, а также физический ключ — с чем не может справиться даже лучший хакер.

Ключи безопасности настолько хороши, что они даже не позволят вам ввести свою информацию на поддельном веб-сайте, поэтому, даже если хакеру удастся обмануть вас, он не обманет ваш ключ безопасности. Это оборудование действует как ваш цифровой телохранитель, удерживая нежелательных пользователей от вашей информации.

И не беспокойтесь: на ключе безопасности не хранятся никакие личные данные или данные учетной записи. В случае, если вы потеряете свой ключ или кто-то его заберет, им все равно придется знать имена и пароли ваших учетных записей, чтобы куда-то добраться.

Как работают электронные ключи защиты?

Думайте о ключе безопасности как о двери отеля. Вы регистрируетесь на стойке регистрации, оплачиваете посуточную плату и получаете ключ от номера. Тогда, гипотетически говоря, если бы вы встали перед дверью назначенной вам комнаты и сказали: «Я хочу войти», дверь просто не откроется. Вам нужно будет вставить ключ в слот, позволить ему подключиться к системе отеля и подтвердить: «Да, этот ключ в настоящее время действителен. Дайте мне зарегистрированный ключевой код, чтобы открыть эту комнату».

Установить и использовать электронный ключ также довольно просто. После того, как вы подключили устройства и онлайн-аккаунты, на которых хотите использовать ключ безопасности все, что вам нужно сделать на этом этапе — это подключить ключ, когда вы хотите получить доступ к устройству или сайту, и нажать сенсорную кнопку.

Кому следует использовать электронный ключ защиты?

Любой желающий может использовать электронный ключ, но для некоторых это может быть чрезмерной мерой. Если вас не беспокоит кратковременное неудобство безопасного входа в свои подключенные учетные записи, это отличная идея. В конце концов, лучше перестраховаться сейчас, чем сожалеть потом.

Мы настоятельно рекомендуем ключи безопасности тем, кто регулярно пользуется общедоступным Wi-Fi, поскольку трафик через Wi-Fi можно легко перехватить, а использование общедоступного Wi-Fi делает вас более уязвимыми для взлома. Использование ключа безопасности делает так, что даже если кто-то перехватит ваши данные, он не сможет войти в ваши учетные записи.

Мы также рекомендуем ключи безопасности всем, кто имеет дело с защищенной информацией в Интернете, такой как финансовая информация, а также известным людям и другим важным лицам, которым нужен дополнительный уровень безопасности.

Недостатки использования USB-ключа безопасности

Основным недостатком и самой большой слабостью электронного ключа безопасности: это единая точка доступа для ваших учетных записей. Если ключ делает практически невозможным для хакера доступ к вашим учетным записям, он также делает практически невозможным доступ к вашим собственным учетным записям в случае, если вы потеряете свой ключ безопасности.

Если у вас где-то открыт еще один экземпляр ваших учетных записей, вы можете войти и удалить свой электронный ключ или создать новый, но если вы этого не сделаете, вам может сильно не повезти. Однако, в зависимости от направления, для которого вы настроили ключ безопасности, например в Google, у вас будет доступ к ряду вариантов доступа к вашей учетной записи, например, к резервным кодам доступа. Вы также можете технически купить резервный ключ безопасности, но не каждый сайт позволяет зарегистрировать два.

Другой примечательный недостаток заключается в том, что не все сайты и службы поддерживают ключи безопасности как вариант 2FA, особенно небольшие службы. Большинство сервисов вообще не предлагают поддержку 2FA, они будут придерживаться вариантов на основе SMS или электронной почты. Это означает, что в настоящее время вы будете тратить деньги на защиту лишь на небольшом количестве сайтов, хотя в будущем может появиться поддержка для большего числа сайтов.

Другие особенности, которые следует учитывать при покупке USB-ключа безопасности

Очевидно, что безопасность — это главное здесь и самая важная часть физического ключа безопасности. Однако есть несколько дополнительных функций, которые следует учитывать, если вы думаете о покупке электронного ключа.

Совместимость устройства и учетной записи: не все аппаратные ключи одинаковые. Некоторые подключаются к компьютеру через USB-A или USB-C, а другие поддерживают только порты Apple Lightning. Новые варианты могут даже поддерживать Bluetooth и NFC, что делает их совместимыми со смартфонами. Убедитесь, что выбранный вами ключ будет работать со всеми устройствами, на которых вы хотите его использовать, от macOS и Windows до Android и iOS.

Долговечность: поскольку ключ безопасности — это то, что вы потенциально можете использовать каждый день, очень важно, чтобы он имел прочную конструкцию из высококачественных материалов. Металлические разъемы, которые подключаются к разъемам USB-порта вашего устройства, должны быть достаточно прочными, чтобы выдерживать тысячи применений. Лучшие ключи безопасности выдерживают падение (или падение на него чего-либо), а также водонепроницаемы.

Лучшие USB ключи безопасности

Если вы решили, что хотите получить электронный ключ, но не знаете, какие у вас что купить: ниже мы представили несколько лучших вариантов, в том числе несколько ключей премиум-класса и недорогой вариант.

Лучший ключ безопасности: Yubico YubiKey 5 NFC

Yubico — это имя, которому доверяют в мире ключей безопасности, поскольку оно помогло разработать стандарт FIDO U2F вместе с Google. YubiKey 5 NFC использует как NFC и разъем USB-A, и является идеальным выбором для получения авторизовались на своих интернет — услуг и счетов, а также ваши MacOS компьютеры, Android устройств, а также iPhone 7 или более новые модели. Он поддерживает множество стандартов безопасности, включая FIDO U2F, FIDO2, Yubico OTP, OATH-HOTP, Open PGP и смарт-карту. Ключ устойчив к воде, взлому и раздавливанию.

Yubico — YubiKey 5 NFC — двухфакторная аутентификация USB и ключ безопасности NFC, подходит для портов USB-A и работает с поддерживаемыми мобильными устройствами NFC — защитите свои учетные записи в Интернете с помощью не только пароля

Получите максимальную связь и безопасность для ваших компьютеров, мобильных устройств, совместимых веб-сайтов и служб.

Лучший бюджетный выбор: электронный ключ Thetis FIDO U2F

Вам не нужно тратить много денег, чтобы получить респектабельный ключ безопасности. Thetis FIDO U2F предлагает лучшую отдачу от вложенных средств. Ключ работает как в браузерах Chrome, так и в Opera в операционных системах MacOS, Windows и Linux. Он пропускает варианты подключения Bluetooth и NFC в пользу порта USB-A. У ключа Thetis есть поворотный механизм, который защищает USB-порт, когда он не используется.

Ключ безопасности FIDO U2F, Thetis [алюминиевый складной дизайн] Универсальная двухфакторная аутентификация USB (тип A) для дополнительной защиты в Windows, Linux,Mac OS, Gmail, Facebook, Dropbox, SalesForce, GitHub

Подключайтесь к своим устройствам и онлайн-аккаунтам и защищайте их, не тратя при этом целое состояние. Работает с системами Windows, macOS и Linux.

Комплект ключей безопасности Google Titan

Вместе с Yubico, Google помог разработать стандарт FIDO U2F, на который полагаются эти устройства, так что это еще один хороший выбор. Пакет Google Titan Key Bundle включает в себя один ключ Bluetooth и один ключ USB-A, поэтому вы можете подключаться к компьютерам и мобильным устройствам, а также к совместимым веб-службам.

Сверху у ключей есть отверстие, поэтому вы можете соединить их с кольцом для ключей. Оба ключа поддерживают Программу расширенной защиты Google, которая является самым надежным предложением компании по обеспечению безопасности. Google также предлагает отличный вариант USB-C, если он лучше работает с портами вашего устройства.

Электронные ключи — это простой и относительно недорогой способ сохранить важную информацию в Интернете. Хотя они могут быть излишними для обычного человека, уровень безопасности, который они предлагают, делает их полезными для всех, кто имеет дело с защищенной информацией, особенно в общедоступном Wi-Fi-соединении. Их также могут использовать знаменитости и известные люди. Также не теряйте свой электронный ключ безопасности.

Аппаратный ключ шифрования за 3$ — возможно ли это?

Итоговый результат — ключ размером с флешку

Повсеместное шифрование и, как следствие, обилие ключей заставляет задуматься об их надежном хранении. Хранение ключей на внешних устройствах, откуда они не могут быть скопированы, уже давно считается хорошей практикой. Я расскажу о том, как за 3$ и 2 часа сделать такой девайс.

Кратко о принципах работы

Криптография дает нам возможность скрывать то, что мы хотим отправить, убедиться в том, что мы общаемся именно с тем, с кем мы думаем и много других интересных вещей. Обычно для того, чтобы все это хорошо работало от нас просят только одно — держать в секрете наши ключи шифрования. Звучит просто, не правда ли? Что ж, давайте посмотрим как же можно припрятать наши ключи:

Необходимые компоненты

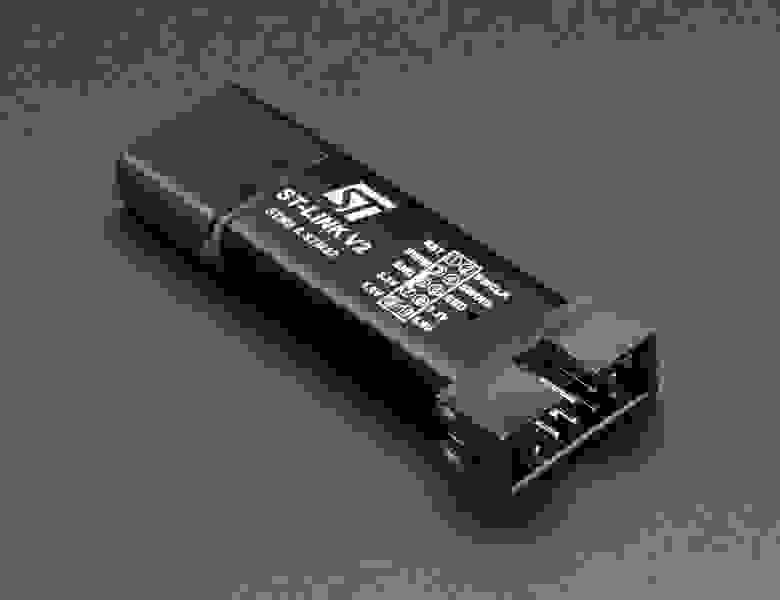

Итак, приступим. Собирать наш девайс мы будем на недорогом и достаточно популярном микроконтроллере серии STM32. Конечно, можно самому изготовить печатную плату но мы же хотим управиться за 2 часа? Так что возьмем уже готовое решение — программатор ST-Link v2. Выглядит этот девайс вот так.

Как ни странно, программатор для микроконтроллеров STM32 собран на микроконтроллере STM32. Этот девайс внешне очень напоминает флешку, что нам как нельзя на руку. К тому, же его корпус изготовлен из алюминия, так что можно не переживать что он повредится. Стоит это чудо на алиэкспресс 1.5-3 доллара. Нам потребуется две такие штуки. Одну мы переделаем под ключ, а вторую будем использовать чтобы залить прошивку на первую. Если у Вас уже есть программатор STM32 можно обойтись и одной штукой.

Итого, нам потребуется:

Компилируем прошивку

Итак, начнем с софтварной части — сборке прошивки для нашего ключа. Исходные коды прошивки можно найти в этом репозитории. Я бы посоветовал скачать последнюю стабильную версию(её можно найти во вкладке tags). Можно склонировать репозиторий либо скачать в виде zip архива. Разминаем пальцы, запускаем терминал и переходим в папку с проектом. Переходим в папку src

Для того чтобы скомпилировать и загрузить прошивку нам нужно установить несколько пакетов:

Если Вы сидите на Ubuntu — используйте apt.

Напомню, что мы находимся в папке src проекта.

Запускаем configure скрипт

Запускаем утилиту make и наблюдаем как компилируется наша прошивка.

После компиляции появится папка build, а в ней файл gnuk.elf — он-то нам и нужен.

Загрузка прошивки на устройство

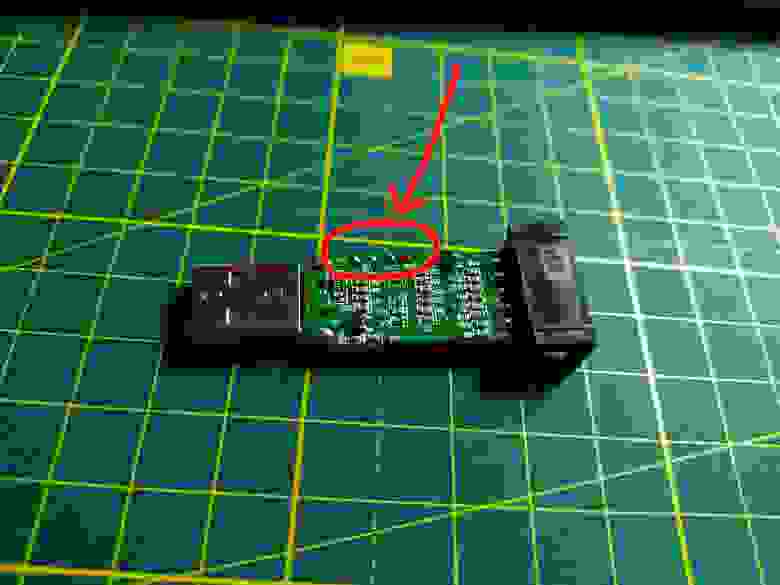

Теперь, когда у нас есть готовый файл с прошивкой нам нужно только загрузить её на устройство. Для этого, нам придется немного поработать паяльником. Не беспокойтесь, особых навыков тут не потребуется, всего-то припаять 4 проводка.

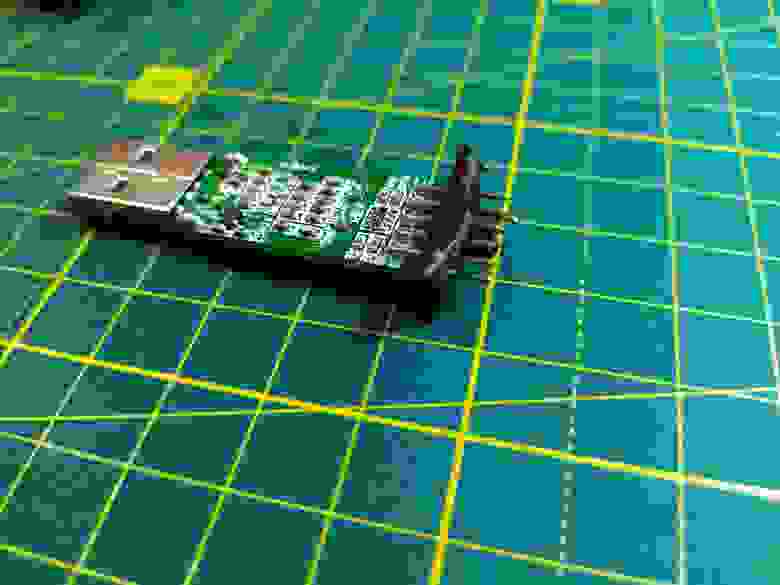

Итак, берем один из программаторов и стягиваем с него корпус. Выбранный программатор и будет нашим донором. Вот что мы найдем внутри

Обратите внимание на 4 контакта на плате. К ним нам нужно будет припаяться. Я рекомендую использовать для этого провода, которые идут в комплекте с ST-Link. Зачищаем провода с одного конца и припаиваем их к контактам. Если нам повезло, то на плате будут обозначения этих контактов.

Теперь, второй конец проводов подключаем к оставшемуся целым программатору. Если вам повезло, то просто подключаем провода в соответствии с надписями:

GND к GND

3.3V к 3.3V

SWDIO к SWDIO

SWCLK к SWCLK

Если надписей на плате не оказалось, то прийдется тыкать наугад воспользоваться тестером. С его помощью можно легко найти GND(он соединен с GND на выводах программатора-донора), аналогично 3.3V. Остальные два провода прийдется подключать наугад. Благо, вариантов всего 2. В итоге, получается что-то похожее на это

На этом фото синий девайс — программматор, который мы используем только как программатор. Пусть вас не смущает то, что на фото в начале статьи у итогового девайса синий цвет корпуса. Это не он. Будущий девайс находится справа.

Загружаем прошивку

Мы в шаге от успеха, осталось только загрузить прошивку. Открываем терминал, переходим в папку с нашей прошивкой(gnuk.elf).

Итак, теперь мы залили прошивку на наш девайс. Остался один шаг — запретить чтение памяти микроконтроллера. ВНИМАНИЕ! Это очень важный этап, который не позволит человеку, который украл ваш ключ, вытащить из него секретную информацию.

Для этого запускаем команду:

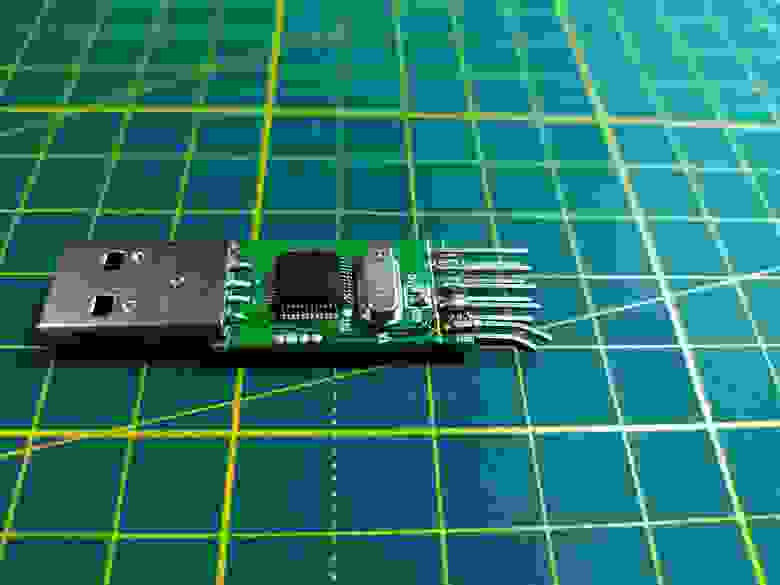

Собираем все обратно

Теперь, когда все шаги позади, осталось позаботиться о внешнем виде нашего девайса. Отпаиваем провода. Оригинальная панель контактов нам тоже больше не нужна, так что можно смело выпаять её.

Разламываем крепление и выпаиваем контакты по одному.

Теперь надеваем обратно корпус, и заклеиваем заднюю стенку подходящим куском пластика.

Как можно использовать

То, что мы собрали — эмулятор OpenPGP смарт карты. Такая карта может хранить в себе GPG, SSH ключи. Область применения довольно большая, например:

Пример использования для ssh

И под конец, давайте посмотрим как можно использовать этот ключ для хранения ssh-ключей и подключения к удаленному серверу.

Есть два пути — сгенерировать новый ключ или импортировать уже имеющийся ключ на токен.

Посмотрим оба варианта. Вставляем токен в USB. В dmesg можно посмотреть информацию о подключенном устройстве.

Генерация нового ssh ключа

Важно понимать, что ключ генерируется на самом устройстве, а не на вашем компьютере. Так что, такой ключ вообще никогда не покидает пределы устройства.

Открывается интерактивный режим gpg, включаем режим администратора командой admin:

Далее запускаем команду генерации нового ключа:

Далее идет стандартная процедура генерации ключа gpg. Во время которой вам будет предложено сохранить бекап ключа на диск. Разработчики рекомендуют делать бэкапы, но решать вам.

Единственно — аппаратно поддерживается генерация RSA ключей до 2048 бит. Если нужно 4096 — ключ прийдется генерировать на компьютере, а потом уже импортировать на само устройство.

Далее вам потребуются пин-коды. По умолчанию в прошивке зашиты следующие пин-коды:

CARD PIN — 123456

ADMIN PIN — 12345678

В будущем их обязательно нужно поменять.

Ключ может генерироваться немного дольше, чем если бы он генерировался непосредственно на компьютере, поэтому запасаемся терпением.

Импорт уже имеющегося ключа

Теперь посмотрим что делать, если у вас уже есть ssh-ключ, который вы хотели бы использовать.

Для этого импортируем ключ в gpg:

Теперь нам нужно узнать id ключа. Для этого выводим список всех доступных в gpg:

И находим импортированный ключ:

В моем случае id ключа — DFEFF02E226560B7F5A5F2CAB19534F88F8FE4EC

Заходим в интерактивный режим редактирования ключа gpg:

И даем команду на копирование ключа на смарт карту:

Экспорт публичного ключа в ssh формате

Достаем нужный публичный ключ с токена для того, чтобы положить его на сервер:

В моем случае вывод выглядит так:

Тут нас интересует ID-шник ключа, в моем случае 01. Теперь экспортируем публичный ключ:

Копируем публичный ключ в файлик pub.key:

И конвертируем его в ssh-rsa формат:

Получается публичный ключ в нужном формате:

Дальше идет стандартная процедура настройки ssh для входа по заданному ключу — нужно добавить ключ в файлик

/.ssh/authorized_keys на удаленном сервере.

Конфигурирование ssh

Однако, удобнее будет воспользоваться config файлом (

/.ssh/config)

Добавляем в него следующие строки

Теперь вызов ssh стал еще проще:

Как поменять стандартные пин-коды

Не менее важным шагом будет установка собственных пин-кодов. Для начала нужно понять, что тут используется два разных пин-кода:

Теперь приступим. Для этого опять заходим в интерактивный режим GPG:

И вводим команду passwd:

Откроется окно, где можно будет сменить пин-код от токена.

Теперь нужно поменять пин-код администратора. Для этого переходим в режим администратора:

Вводим команду passwd снова:

Однако теперь она работает в расширенном режиме и нам предложат несколько вариантов:

Выбираем change Admin PIN и по стандартной схеме устанавливаем пароль администратора. Напомню, default Admin PIN — 12345678.

О безопасности устройства

Разумеется, за 3$ нельзя достичь секьюрности уровня ключей за 200+ долларов. Однако, собранный девайс можно рассматривать как ключ начального уровня. Насколько мне известно, заводские ключи Nitrokey Start используют такую же прошивку. В любом случае, использование такого устройства поднимет безопасность как минимум на уровень выше. Так что это отличный способ начать использовать аппаратные ключи.

Теперь поговорим немного о том, что будет если Вы потеряете этот ключ. Сам ключ защищен пин-кодом. После нескольких неудачных попыток ключ блокируется. Память самого устройства защищена от чтения, так что считать записанные в него ключи напрямую не получится.

Существуют некоторые виды атак на сам чип(например препарирование и подключение к нему микроэлектородов, что позволит измерять напряжение в любом месте чипа, в том числе и памяти), но они довольно затратные.

Так что, повторюсь еще раз, это отличный вариант начального уровня, и даже с ним безопасность выйдет на принципиально новый уровень.

Ссылки на полезные материалы

В процессе использования устройства наверняка возникнет потребность в дополнительной информации. Я собрал список хороших источников.

Upd. В комментариях подсказали, что есть прошивки, которые позволяют использовать девайс для двухфакторной аутентификации. Код прошивки можно найти тут

Upd. 2 15.02.2020 В комментариях подсказали, что для конкретно этого чипа существует уязвимость, позволяющая слить содержимое памяти. Насколько я понял, пока он еще не опубликована, но о ней заявлено. Так что пока все не однозначно. Там же предложили хорошее решение — залить внутрь корпуса устройства эпоксидную смолу смешанную с порошком алюминия. Такой способ был описан в книге Кевина Митника «Исскуство обмана». Таким образом, для того чтобы получить доступ к чипу нужно будет расковырять клей, что при неосторожном обращении может необратимо повредить чип. Конечно, и этот способ можно обойти, на это повышает стоимость взлома еще больше. Конечно, если будет нужно Моссад сделает свои Моссадовские штучки и это его не остановит, а только задержит.

Upd. 3 В личку прилетело много сообщений о том, что у людей не получается прошить ST-Link. Разобравшись, выяснили, что сейчас китайские производители стали активно экономить на компонентах и использовать чипы с 64Кб памяти на борту. А для прошивки этого недостаточно, ищите с чипом 128Кб на борту. Поэтому, рекомендую при покупке проверять какой чип установлен (если есть возможность), либо уточнять у продавца/в отзывах.

Upd. 4 Оказывается, все-таки можно использовать китайские программаторы с 64 Кб чипом (правда при этом прийдется использовать не самую свежую версию прошивки) — на хабре появилась интересная статья об этом.

Источники информации:

- http://www.rohos.ru/support/rohos-logon-key_baza/supported-devices/usbflash/

- http://pyatilistnik.org/sozdaem-usb-klyuch-zashhityi-sredstvami-windows/

- http://support.microsoft.com/ru-ru/account-billing/%D0%BD%D0%B0%D1%81%D1%82%D1%80%D0%BE%D0%B9%D0%BA%D0%B0-%D0%BA%D0%BB%D1%8E%D1%87%D0%B0-%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D0%B8-%D0%B2-%D0%BA%D0%B0%D1%87%D0%B5%D1%81%D1%82%D0%B2%D0%B5-%D1%81%D0%BF%D0%BE%D1%81%D0%BE%D0%B1%D0%B0-%D0%BF%D1%80%D0%BE%D0%B2%D0%B5%D1%80%D0%BA%D0%B8-2911cacd-efa5-4593-ae22-e09ae14c6698

- http://br.atsit.in/ru/?p=5674

- http://support.microsoft.com/ru-ru/windows/%D0%B2%D1%85%D0%BE%D0%B4-%D0%B2-%D1%83%D1%87%D0%B5%D1%82%D0%BD%D1%83%D1%8E-%D0%B7%D0%B0%D0%BF%D0%B8%D1%81%D1%8C-%D0%BC%D0%B0%D0%B9%D0%BA%D1%80%D0%BE%D1%81%D0%BE%D1%84%D1%82-%D1%81-%D0%BF%D0%BE%D0%BC%D0%BE%D1%89%D1%8C%D1%8E-windows-hello-%D0%B8%D0%BB%D0%B8-%D0%BA%D0%BB%D1%8E%D1%87%D0%B0-%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D0%B8-800a8c01-6b61-49f5-0660-c2159bea4d84

- http://www.white-windows.ru/kak-iz-fleshki-sozdat-usb-klyuch-dostupa-k-windows-7-i-8-1-sistemnymi-sredstvami/

- http://pctoall.ru/zashhita-i-bezopasnost/zashhita-informacii/fleshka-klyuch-blokirovka-kompyutera-fleshkoj.html

- http://drongeek.ru/gadgets/usb-klyuch-bezopasnosti-chto-eto-takoe-i-zachem-on-nuzhen

- http://habr.com/ru/post/487748/

Служебная информация программы Rohos занимает 5-10 Кб. места, т.е. не повлияет на функциональность вашей флэшки, как средства для переноса и хранения информации.

Служебная информация программы Rohos занимает 5-10 Кб. места, т.е. не повлияет на функциональность вашей флэшки, как средства для переноса и хранения информации.

Защита от несанкционированного использования USB ключа. Характеристики PIN кода для USB флэшки в Rohos Logon:

Защита от несанкционированного использования USB ключа. Характеристики PIN кода для USB флэшки в Rohos Logon: