Как настроить vpn на роутере keenetic

Как настроить vpn на роутере keenetic

Как настроить впн на роутере Keenetic через протокол L2TP

Получение необходимых данных для настройки

Прежде, чем разбираться, как настроить впн на роутере, необходимо получить все требующиеся данные для установки L2TP подключения.

Перейдите на страницу https://whoer.net/download/vpn-router, выберите протокол L2TP для подключения и введите ваш код Whoer VPN в соответствующее поле. (Код можно получить на почту при регистрации пробного аккаунта или покупке подписки).

После этого вы будете перенаправлены на страницу с вашими учетными данными (логином и паролем) и другой информацией, необходимой для подключения к серверу.

Для подключения вам понадобятся:

Далее мы расскажем, как настроить vpn на роутере, используя полученные вами данные.

Как настроить vpn на роутере Keenetic, если вы делаете это впервые

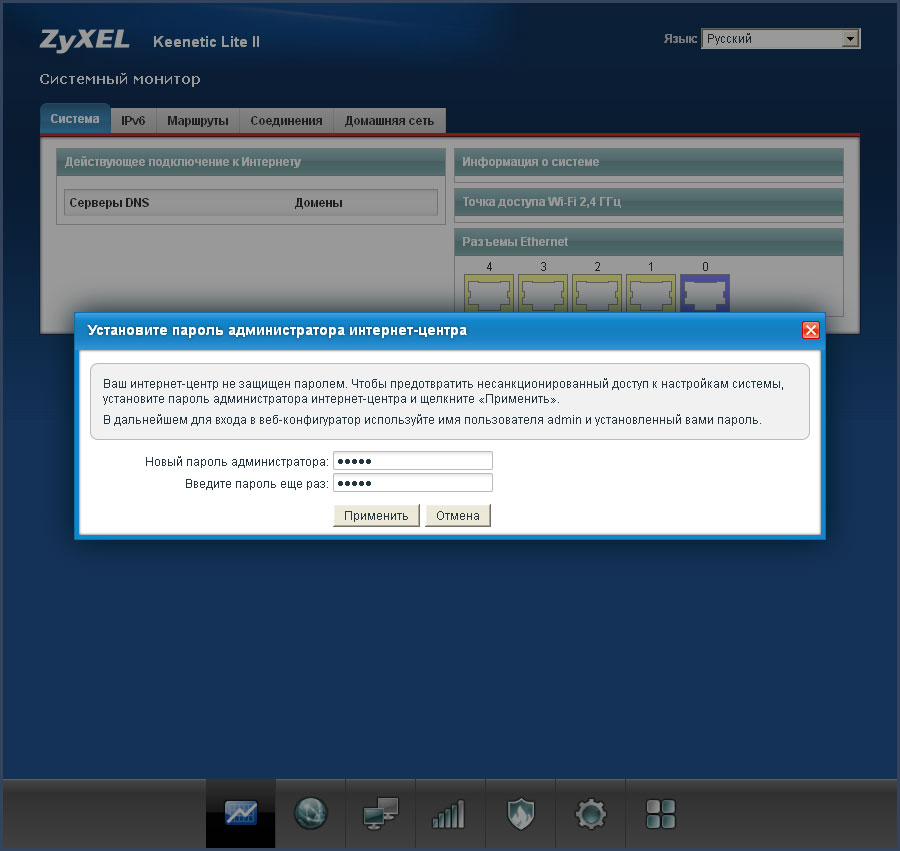

Чтобы начать настройку, перейдите в Панель администратора вашего роутера. Вам понадобится ввести пароль.

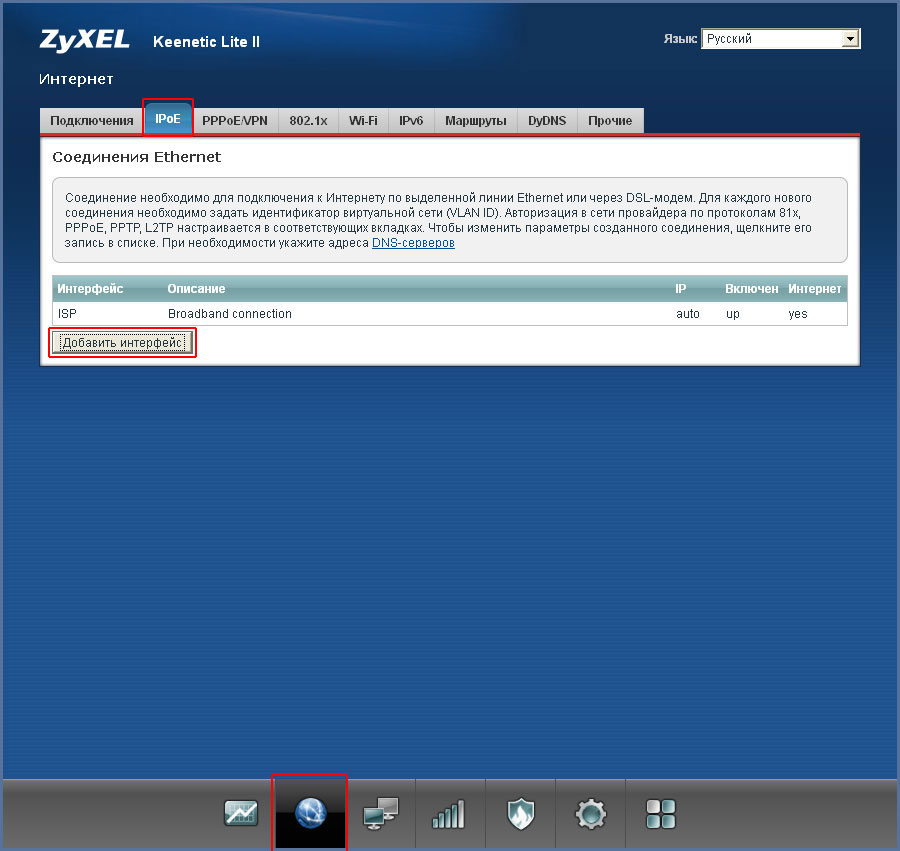

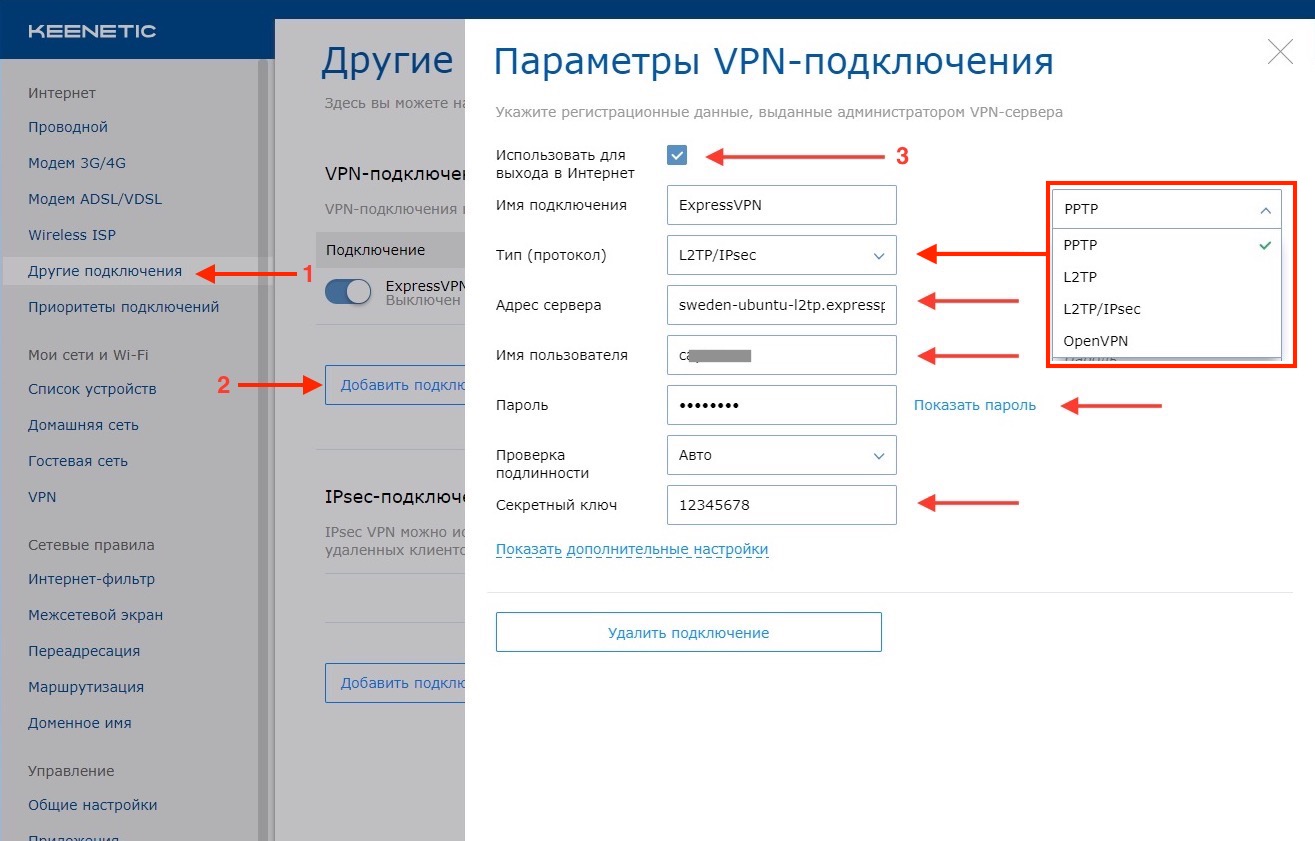

В Главном меню перейдите в раздел Интернет и выберите Другие подключения.

В окошке Другие подключения кликните на Добавить подключение.

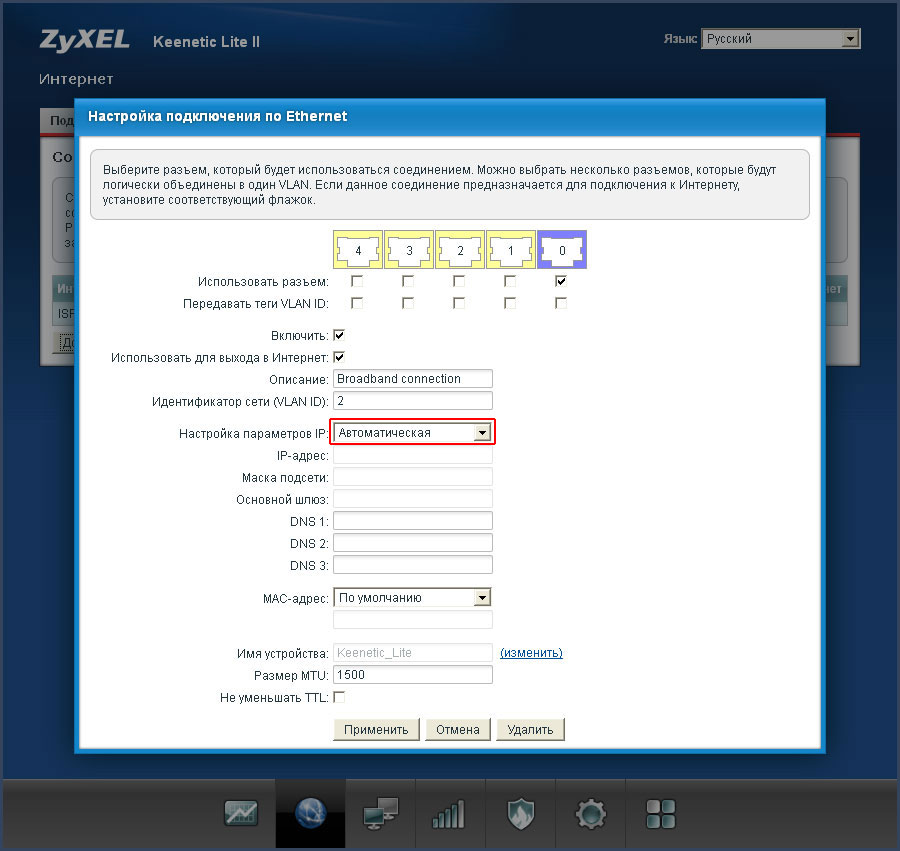

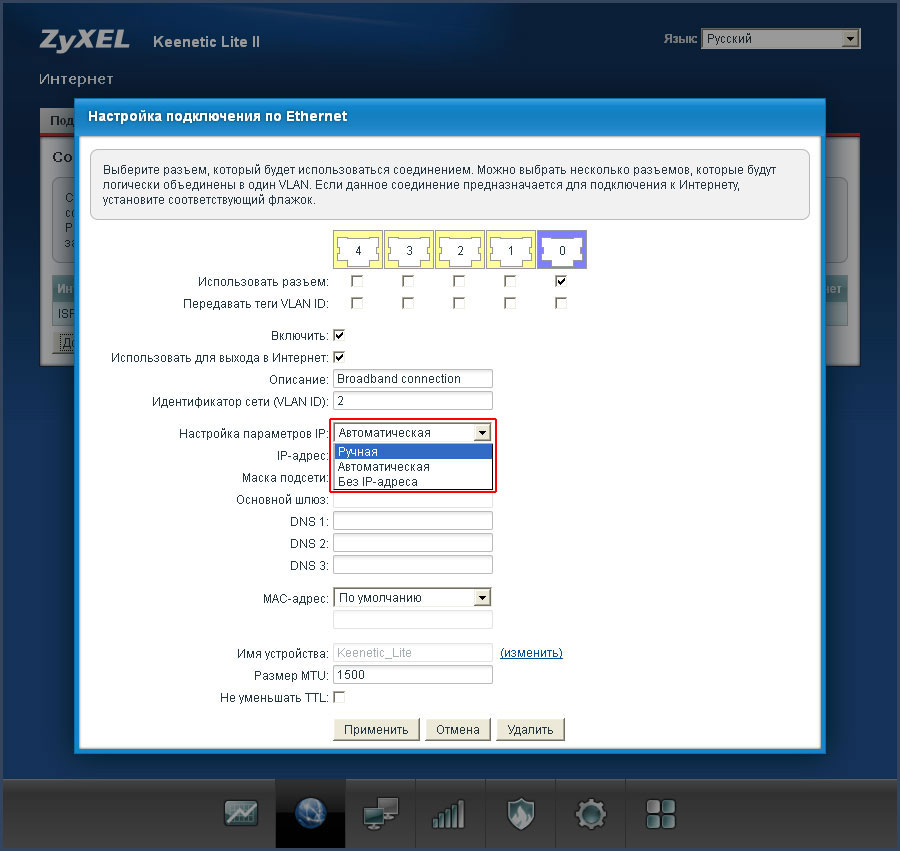

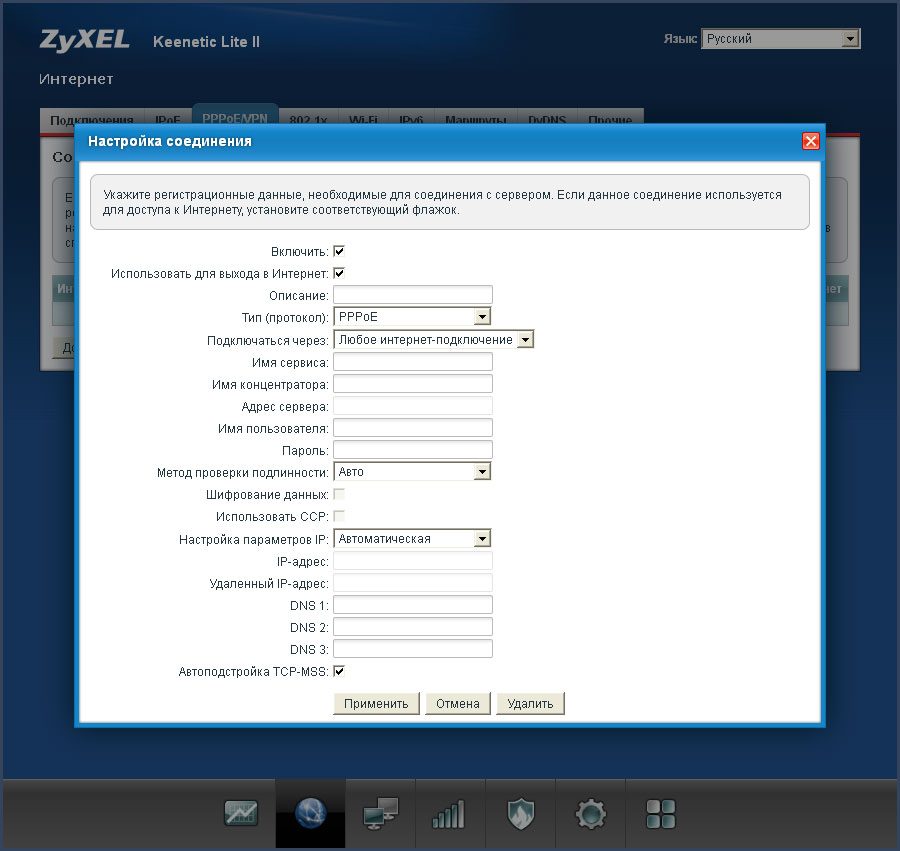

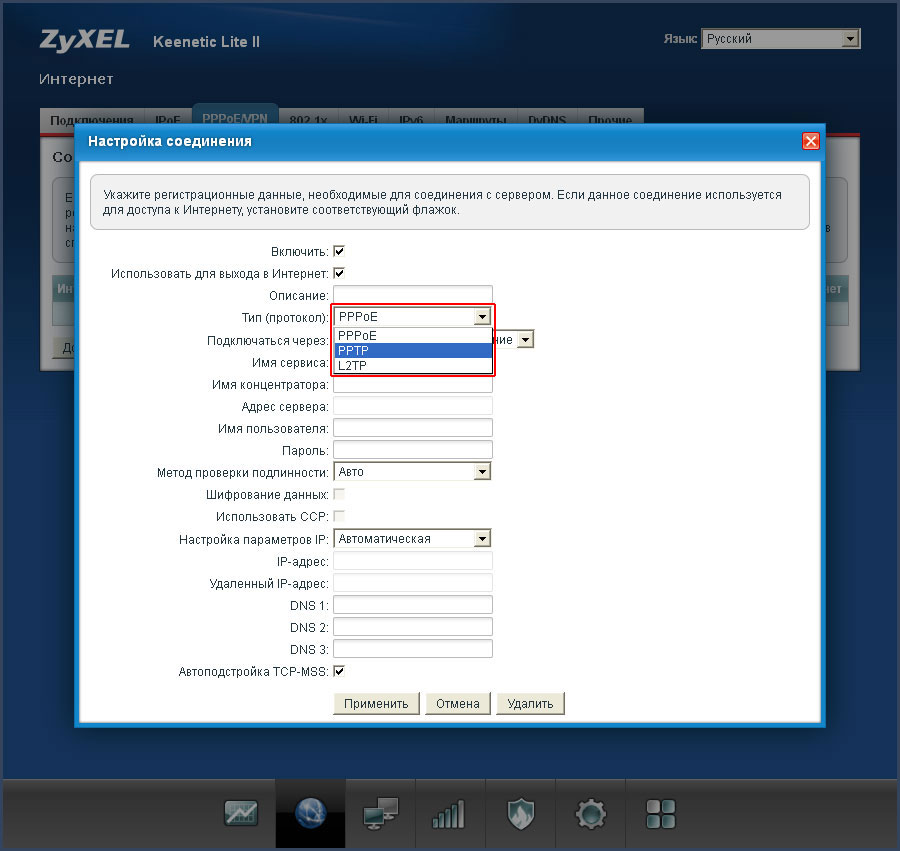

После этого откроется новое окно редактирования. Для начала выберите L2TP в выпадающем меню Тип (протокол).

— вбейте любое имя по выбору в строке Имя подключения (например. “whoer” ),

— вбейте ваш логин, полученный на той же странице, в строку Имя пользователя, а пароль, соответственно, в строку Пароль.

Поставьте галочку на опции “Использовать для выхода в Интернет” и нажмите кнопку Сохранить.

Подключение VPN

После выполнения настроек, вновь созданное впн-подключение будет доступно в меню Другие подключения. Для соединения с впн-сервером сдвиньте движок рядом с названием подключения whoer, однако, прежде чем сделать это, вам нужно задать приоритет подключения.

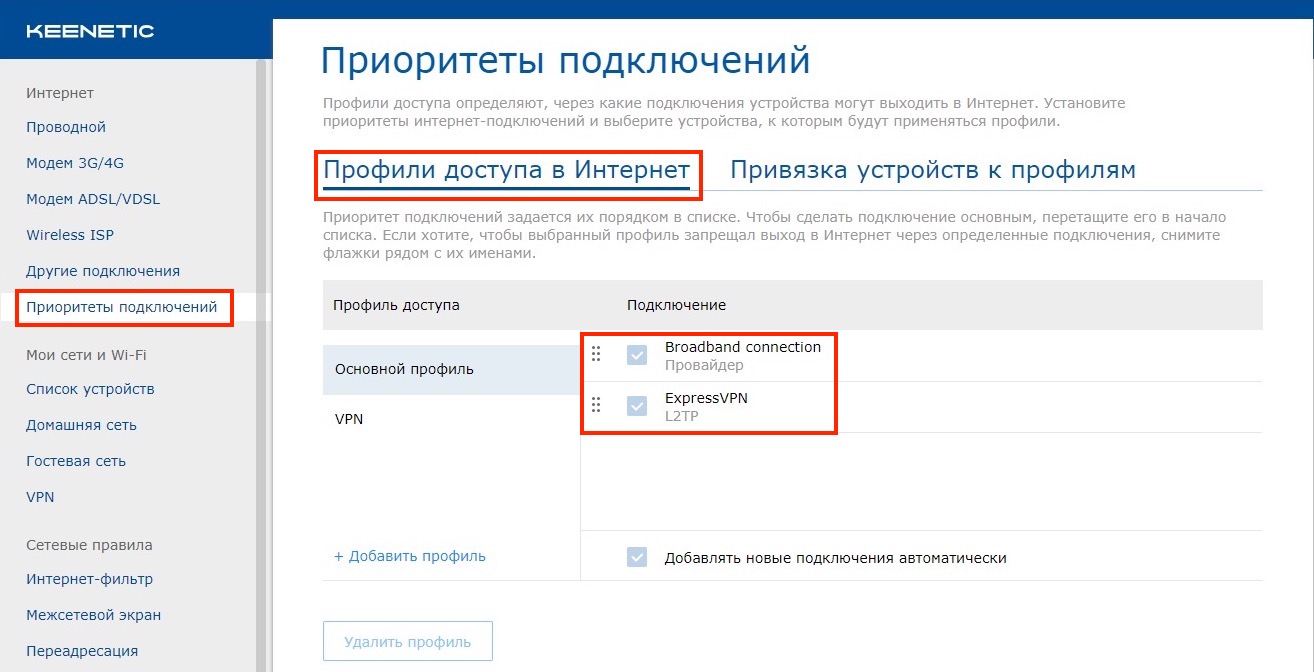

Перейдите по следующему пути: Главное меню > Интернет > Приоритеты подключений.

После чего переместите подключение whoer ( l2tp ) на первое место и кликните на Сохранить.

Теперь все готово для подключения впн. Вернитесь в раздел Другие подключения и сдвиньте кнопку рядом с whoer.

После того, как соединение с VPN-сервером будет установлено, состояние изменится на Готов, и вы будете видеть время подключения и трафик.

Как сделать настройку VPN на Zyxel Keenetic

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подготовка роутера

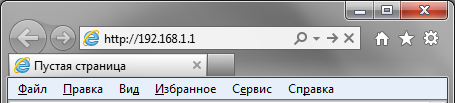

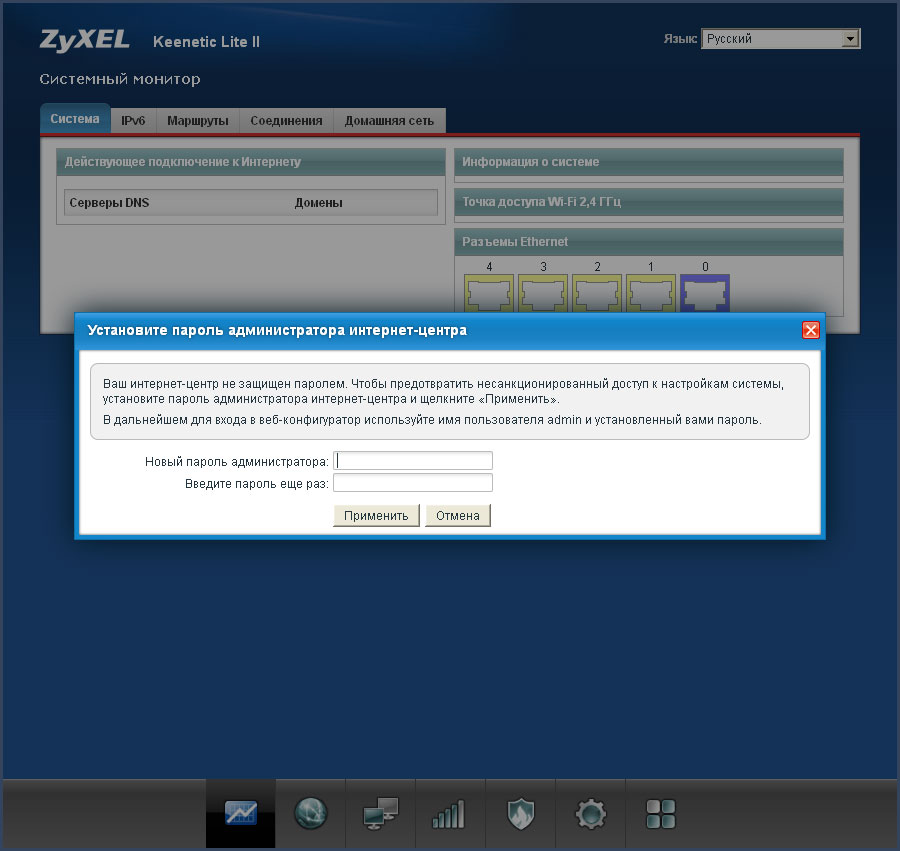

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

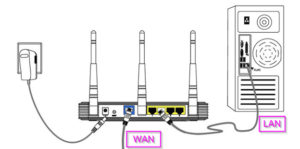

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

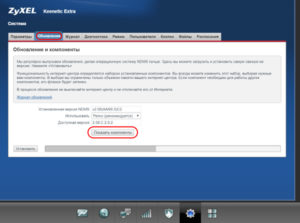

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

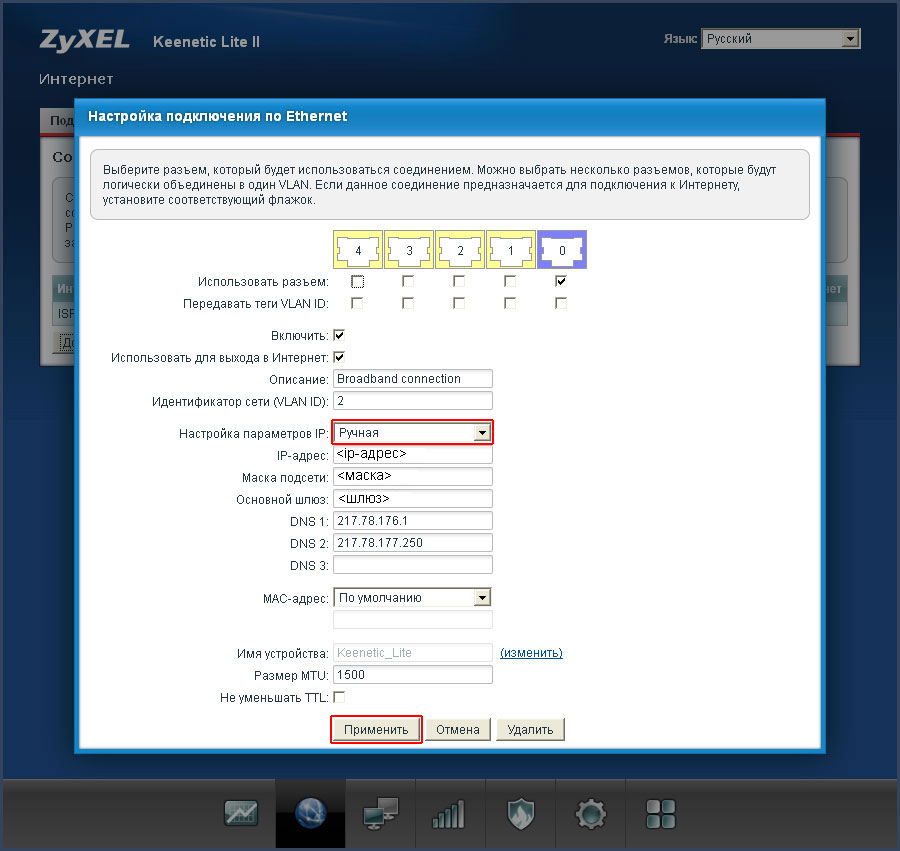

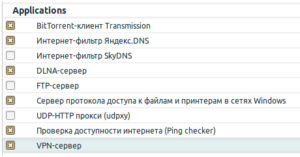

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

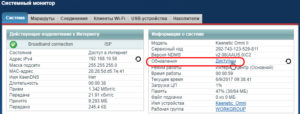

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

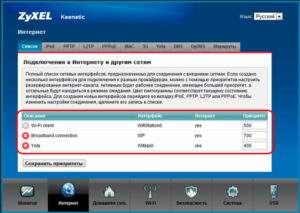

VPN-туннель IPSec

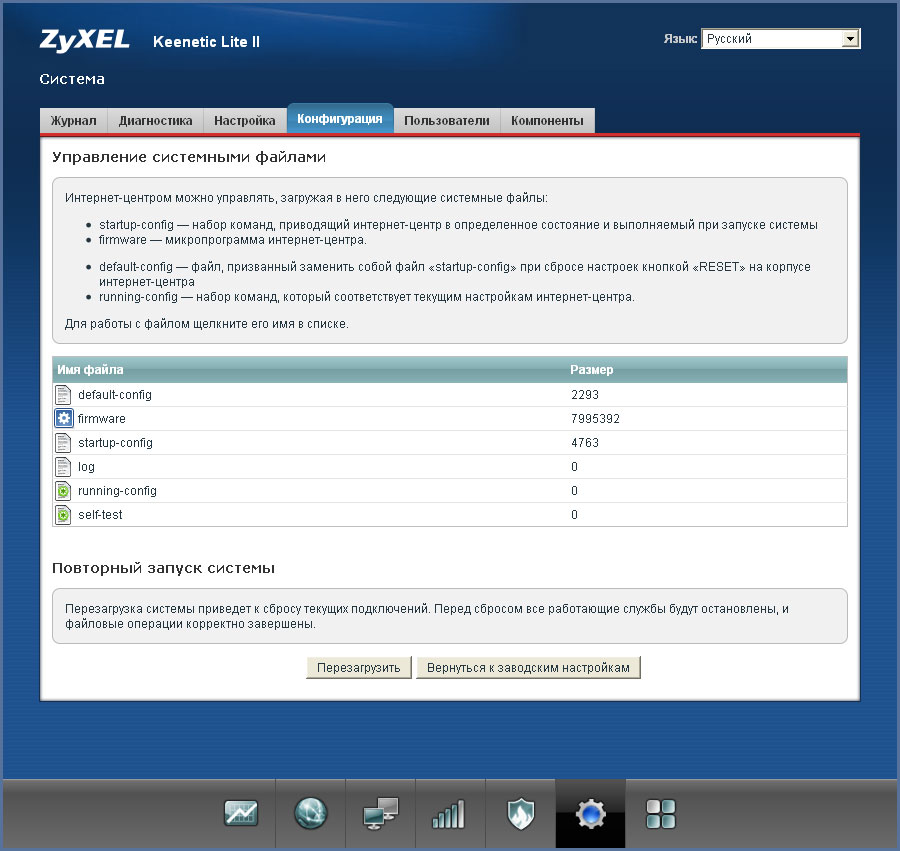

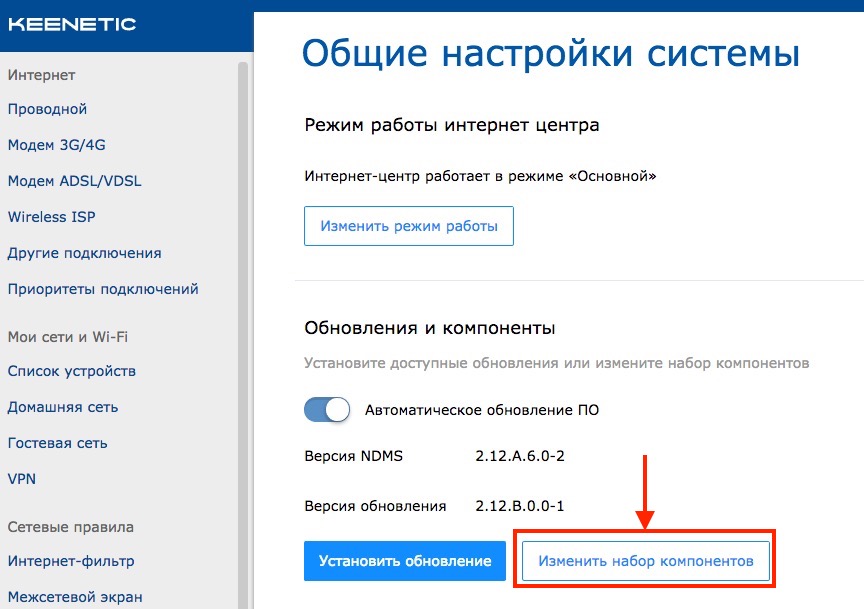

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

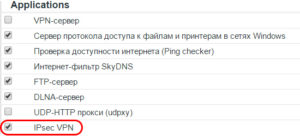

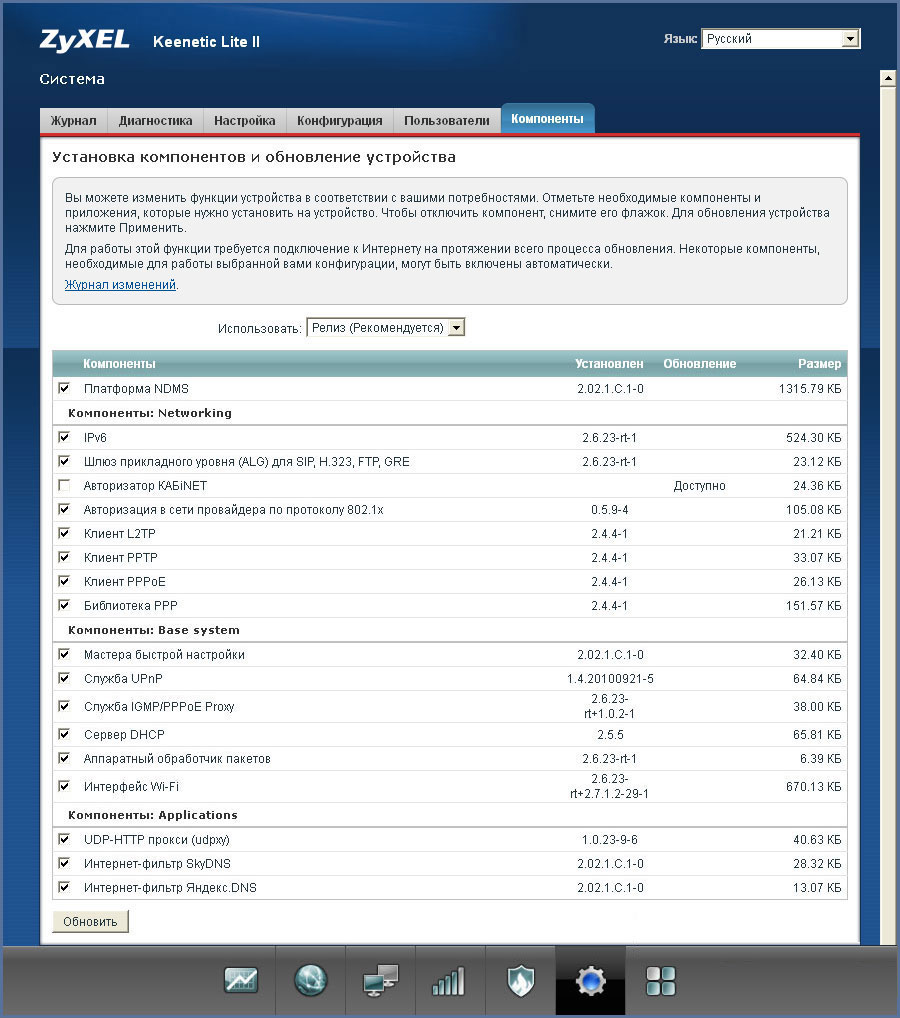

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

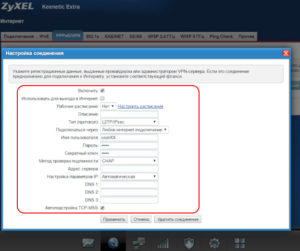

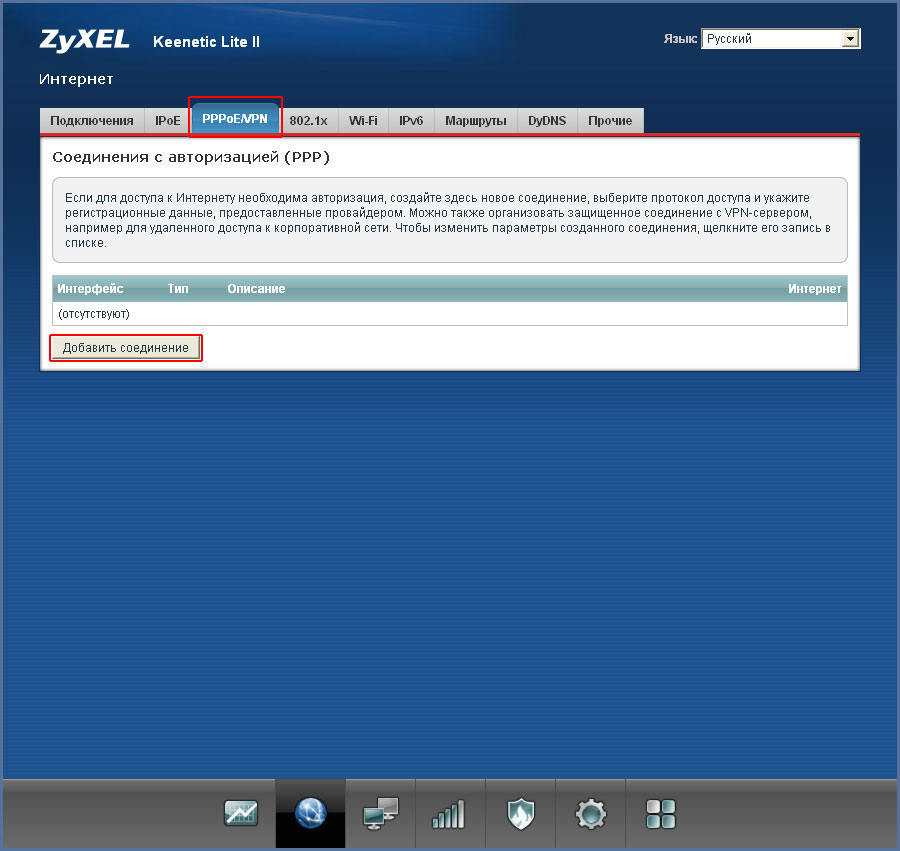

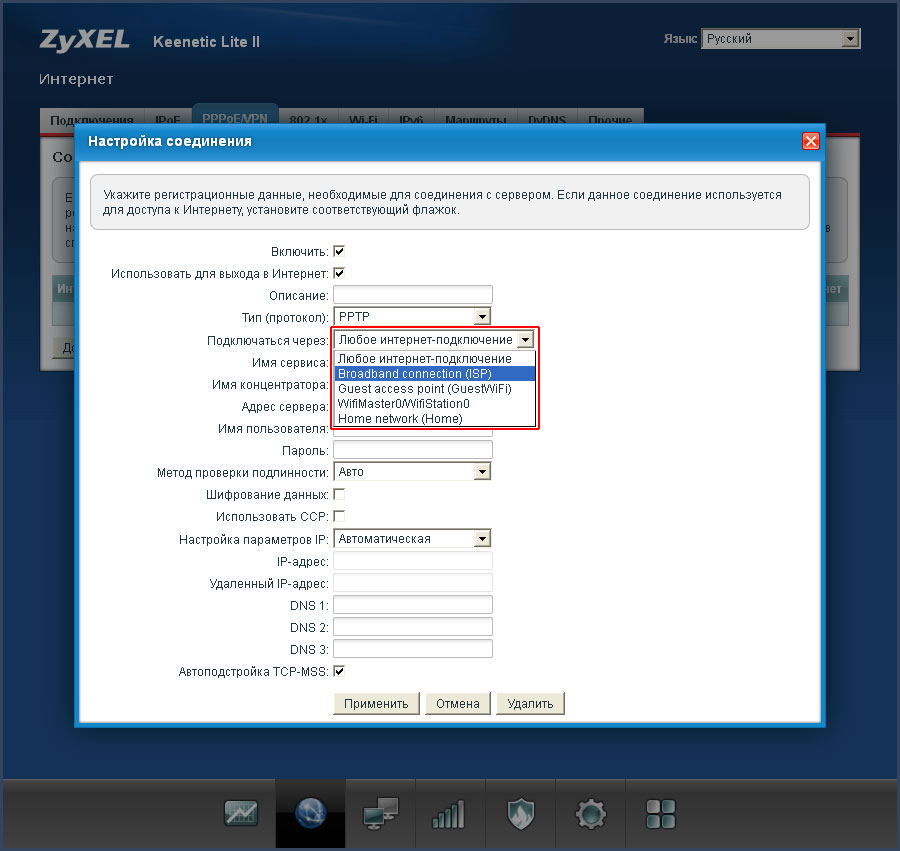

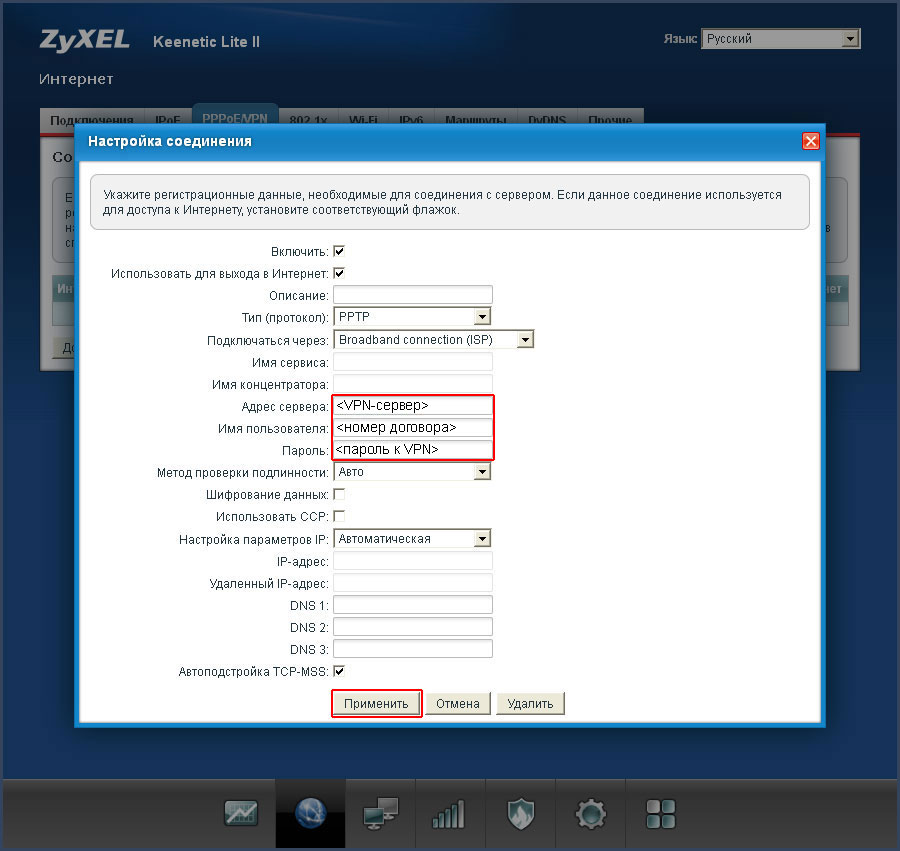

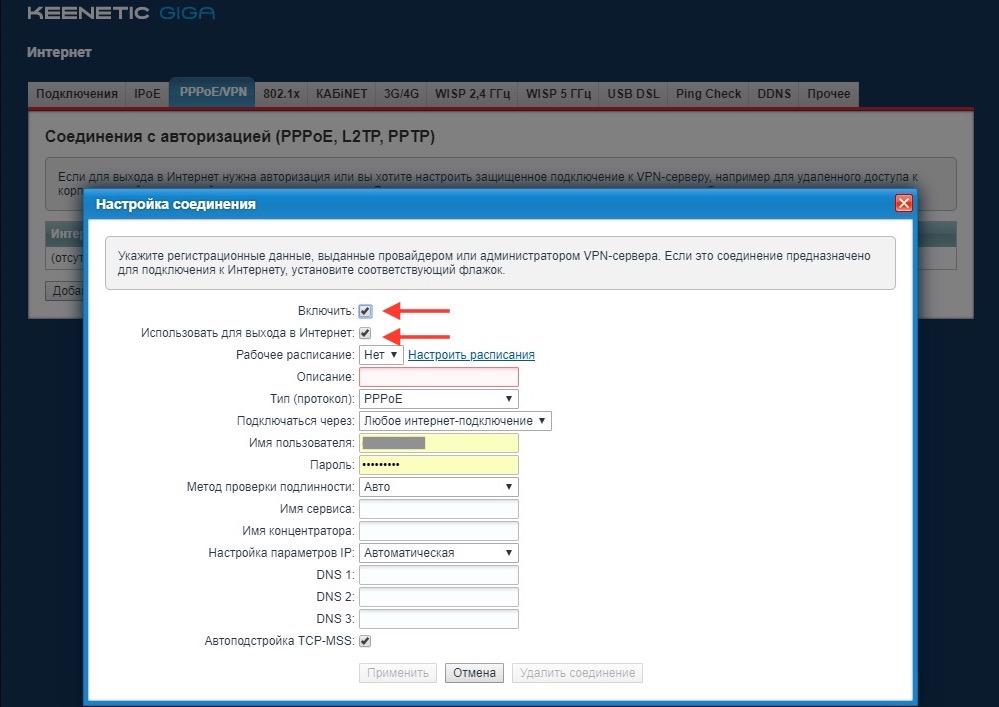

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

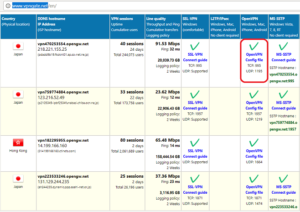

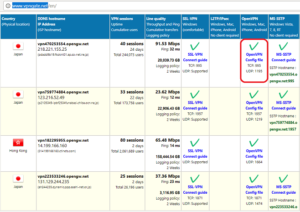

Далее скачиваем с сайта https://www.vpngate.net/en/ конфигурацию сервера OpenVPN, загружаем ее в сетевое устройство.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

Настройка на роутере Keenetic VPN-сервера

Защита информации в 21 веке стоит наиболее остро, ведь хищение данных может осуществляться совершенно незаметно для пользователя компьютера. Чтобы предотвратить утечку, достаточно правильно настроить цифровое оборудование, в том числе устройства, предназначенные для подключения к сети Интернет. В этой статье пойдет речь о настройке на роутере Keenetic надежного VPN-сервера.

Для чего может понадобиться настройка VPN на роутере

Наиболее часто выполнять операцию по настройке VPN возникает необходимость, когда требуется настроить защищенную сеть для работы сотрудников фирмы из дома. Таким образом, каждый работник, вне зависимости от способа подключения к интернету и своего местонахождения, получает возможность получить доступ к защищенной информации.

Организация защищенной сети передачи данных может понадобиться не только крупным корпорациям. Каждый человек, который заботиться о сохранности данных, может использовать такой способ подключения к сети интернет. В этом случае, он получит возможность работать в защищенной домашней сети даже с мобильного устройства.

Первоначальная настройка роутера

Подготовительный этап является обязательной составляющей при организации защищенной сети с использованием роутера Keenetic. Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

На следующем этапе рекомендуется обновить микропрограмму сетевого устройства. Настройка VPN-сервера PPTP роутера Keenetic возможна только на приборах с программой NDMS V 2.04.B2.

Перед настройкой защищенной сети следует также определить тип IP-адреса, предоставляемого оператором интернета. Для использования VPN на оборудовании Keenetic потребуется приобрести у провайдера статический айпи.

Установка VPN-подключения

После подключения и настройки роутера можно приступить к организации на устройстве ZyXEL VPN-сервера. Эту процедуру рекомендуется выполнять в такой последовательности:

На этом внесение необходимых изменений в настройку PPTP-сервера роутера Keenetic можно считать завершенным. Но для правильной работы оборудования потребуется также отредактировать учетные данные пользователей, которые смогут подключаться к защищенной сети.

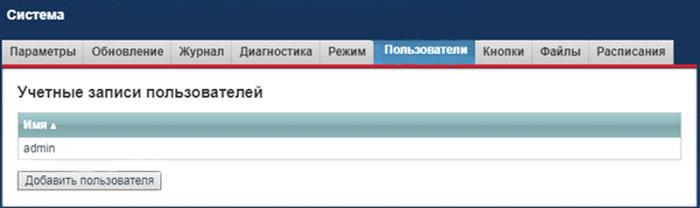

Настройка учетных записей пользователей

Для того чтобы отредактировать учетные записи пользователей, необходимо также зайти в настройки роутера Keenetic и осуществить следующие действия:

Перейти в раздел «Конфигурации учетных записей пользователей», после чего левой кнопкой мыши нажать на «admin».

В открывшемся окне разрешить доступ к VPN и нажать кнопку «Применить».

Во вкладке «Пользователи» необходимо добавить клиентов сети, нажав на кнопку «Добавить пользователя».

В открывшейся вкладке необходимо указать имя нового пользователя, надежный пароль и права доступа.

Сохранить изменения, нажав на соответствующую кнопку.

После проведения вышеописанных операций оборудование с внесенными в разрешенный список клиентами может быть использовано для организации сети.

Распределение приоритетов

Если программное обеспечение роутера Keenetic обновлено до версии 2.0, то каждому владельцу маршрутизатора этого типа доступна опция распределения приоритета. В обновленном ПО можно создавать каналы, которые будут использовать физические либо виртуальные порты. Вне зависимости от способа организации сети каждому такому каналу можно присваивать тот или иной приоритет.

Эта функция позволяет сделать более стабильным процесс подключения к интернету. Например, в качестве основного способа подключения к сети Интернет можно выбрать кабельного провайдера, но в случае наличия нестабильной связи будет задействован резервный способ, например, беспроводной 4G.

VPN-туннель IPsec

Стандарт VPN-соединения IPSec является одним из самых безопасных. Высокий уровень надежности обеспечивается за счет протоколов, которые добавляют заголовки к IP-пакету (инкапсуляции). Кроме того, такой способ подключения позволяет получить:

Многие модели роутеров Keenetic позволяют создавать VPN-туннели этого типа. Например, новые устройства Keenetic GIGA не только обладают высоким уровнем защиты передаваемых данных, но и обеспечивают скорость до 400 Мб/с. Для первого поколения устройств функция VPN недоступна.

Если ранее передача данных не осуществлялась таким образом, то следует настроить роутер. Для этой цели потребуется выполнить обновление управляющей программы. Чтобы загрузить необходимую опцию, следует обязательно выбрать в настройках загрузки новых функций IPsec.

После успешного обновления ПО оборудование должно автоматически перезагрузиться. Если этого не произошло, то необходимо отключить и снова включить роутер, после чего зайти в настройки оборудования. Для создания VPN-туннеля потребуется перейти в раздел «Интернет» и создать новое соединение с настройками, как показано на рисунке ниже.

Описание соединения может быть любым, этот параметр необходим для идентификации соединения. При указании пароля и секретного ключа следует ввести последовательность символов без ошибок, иначе новый канал связи невозможно будет активировать. Если соединение будет использоваться для выхода в интернет, то следует не забыть отметить галочкой этот пункт при настройке соединения.

Как правило, во всех устройствах, поддерживающих возможность создания VPN-туннеля IPsec, адрес сервера и DNS-адрес формируются в автоматическом режиме.

После создания подключения его можно будет выбрать в соответствующем списке управляющей программы роутера.

Советы и рекомендации

В процессе настройки и использования маршрутизации VPN на роутерах Keenetic не лишним будет знать о некоторых нюансах, например:

Заключение

Благодаря возможности установки VPN-сети с помощью Keenetic можно осуществлять безопасный вход в домашнюю или рабочую сеть, используя любые подходящие для этой цели устройства. Если настройка оборудования была выполнена правильно, то можно не сомневаться в надежности защиты и бесперебойности работы устройства.

Видео по теме

Как сделать настройку VPN на Zyxel Keenetic

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подготовка роутера

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

VPN-туннель IPSec

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

Далее скачиваем с сайта https://www.vpngate.net/en/ конфигурацию сервера OpenVPN, загружаем ее в сетевое устройство.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

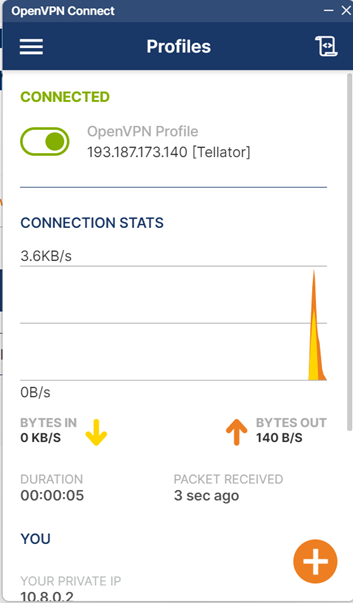

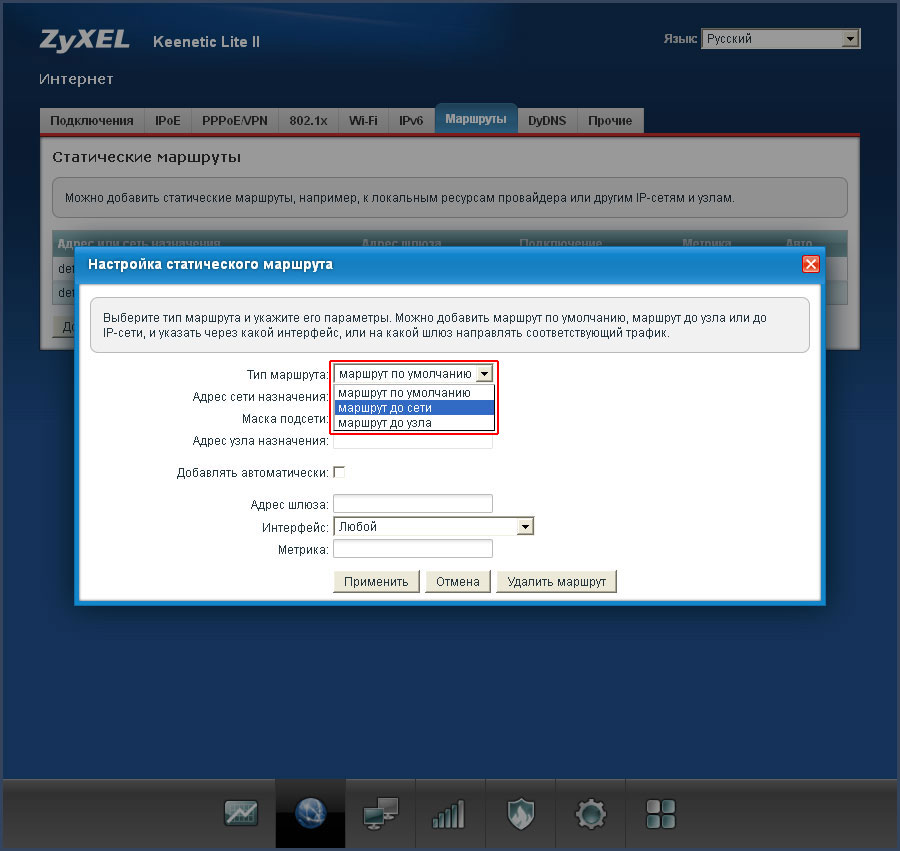

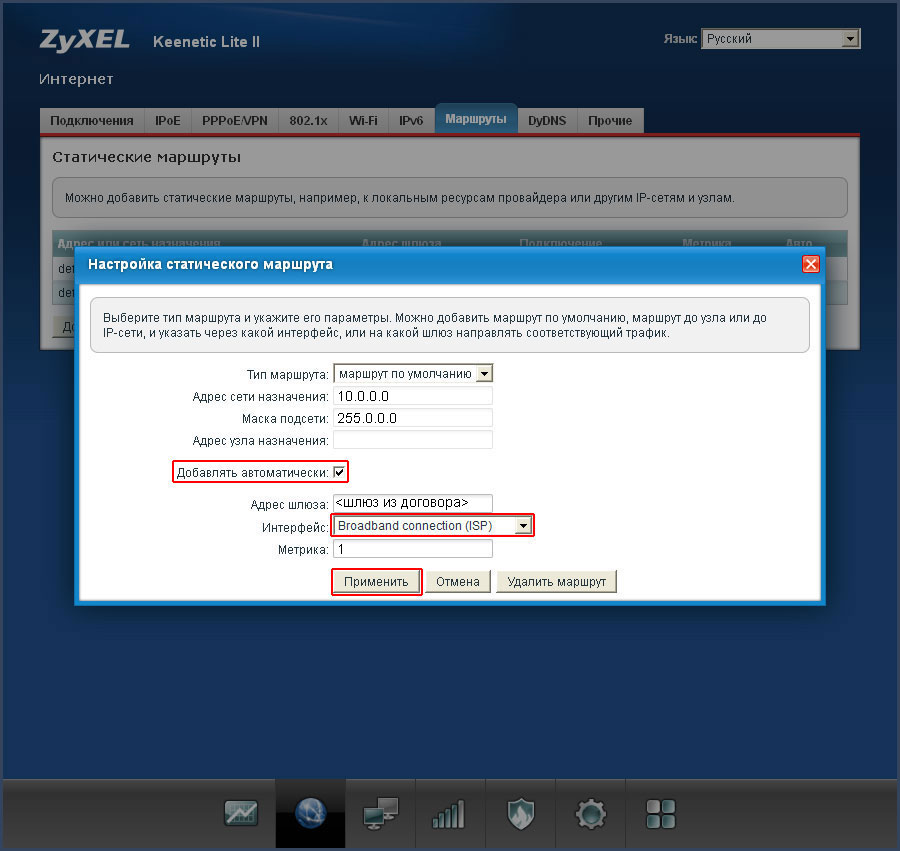

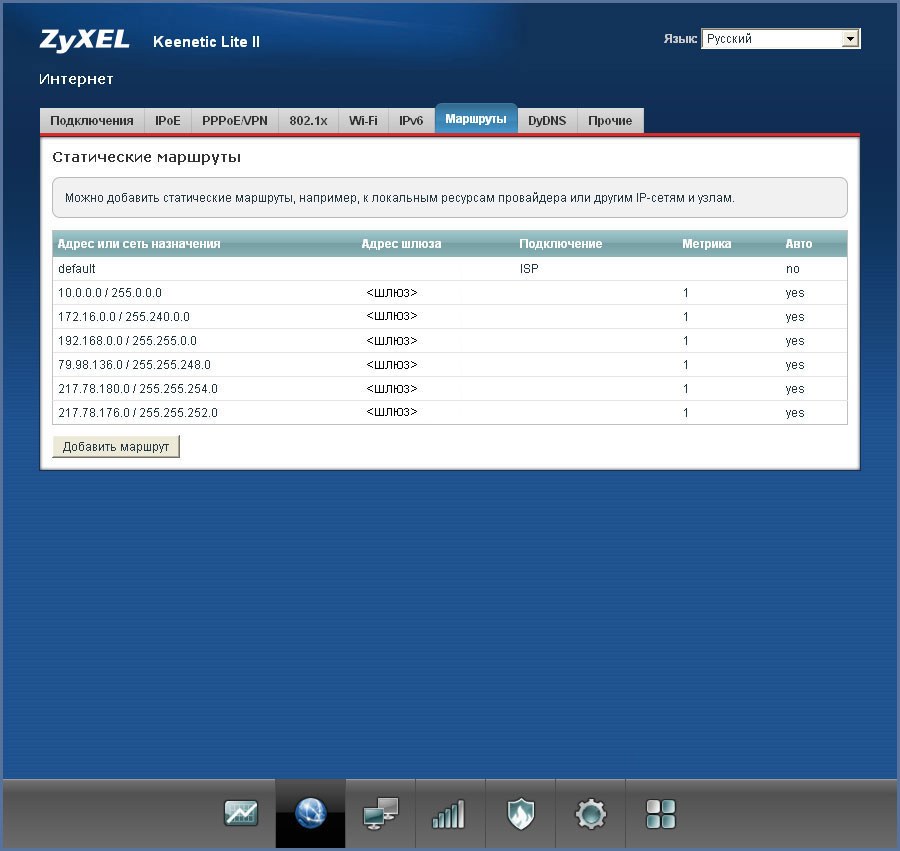

Объезжаем блокировки Роскомнадзора на роутере.

Про обход блокировок здесь писали много, внесу и я свои пять копеек в борьбу за свободный контент.

Дисклеймер. Я не несу ответственность за «окирпичивание» роутера, сброс настроек и т.д. В моем конкретном случае данный способ работает.

Работоспособность проверена на Keenetic Ultra, но в теории должно работать и на других моделях:

Keenetic Lite III B

Для начала убедимся, что версия прошивки роутера не ниже «2.10.A.1.0-0».

Если это не так, то качаем отсюда http://files.keenopt.ru/experimental/ для конкретной модели роутера и желательно самую свежую.

Теперь нам нужен файл конфигурации. Идем на http://www.vpngate.net выбираем сервер и жмем на OpenVPN Config file.

Далее выбираем одну из конфигураций этого сервера, например с использованием доменного имени DDNS и TCP 995.

На этом настройка окончена.

Проверьте, что соединение установлено в разделе Интернет на вкладке Подключения.

Лично я подбирал конфигурации openvpn опытным путем, замеряя отклик и пропускную способность соединения.

Если вы все сделали как я написал, но блокировки не пропали, возможно стоит отключить DNS сервера провайдера через командную строку.

Для начала включаем telnet-клиент:

Теперь жмем Пуск – Выполнить…

Набираем последовательно команды:

(config)> interface ISP no ip dhcp client name-servers

system configuration save

Не забудте назначить вручную в настройках ISP подключения адреса DNS серверов Google: 8.8.8.8 и 8.8.4.4

Перезагрузите роутер и проверьте, что блокировки пропали.

Если захотите вернуть настройки назад, наберите:

(config)> interface ISP ip dhcp client name-servers

system configuration save

В конце должно получиться примерно вот так:

При написании поста использованы материалы https://help.keenetic.com

Если какие-то моменты остались не понятны, постараюсь ответить в комментариях.

Всем свободного контента и хороших выходных!

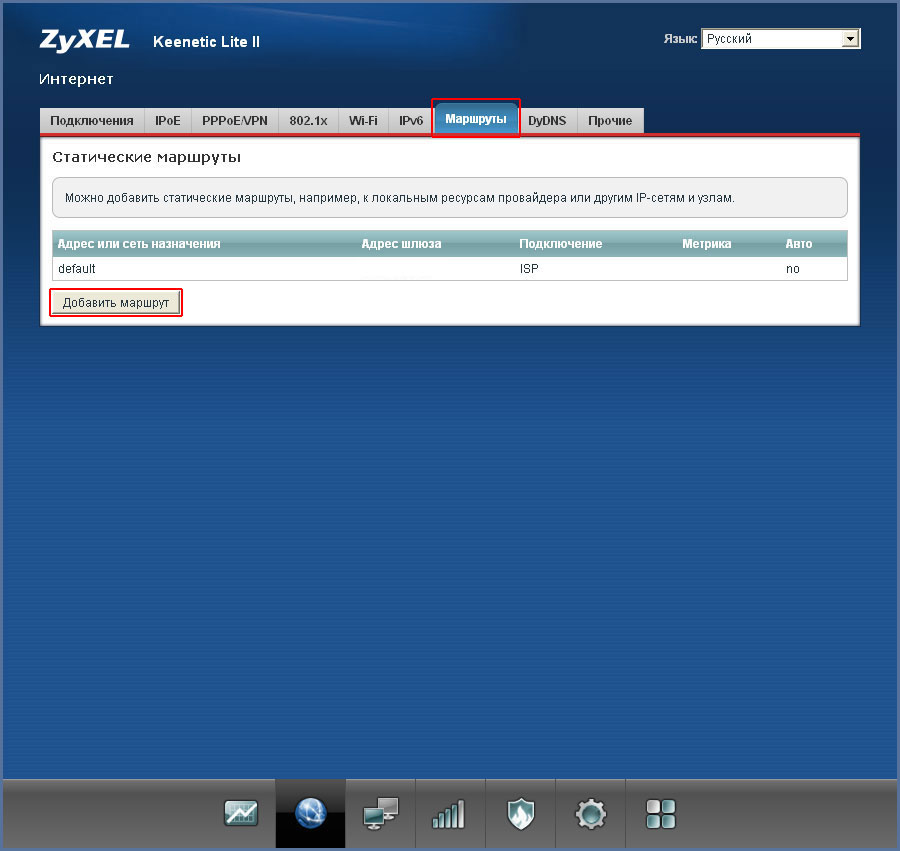

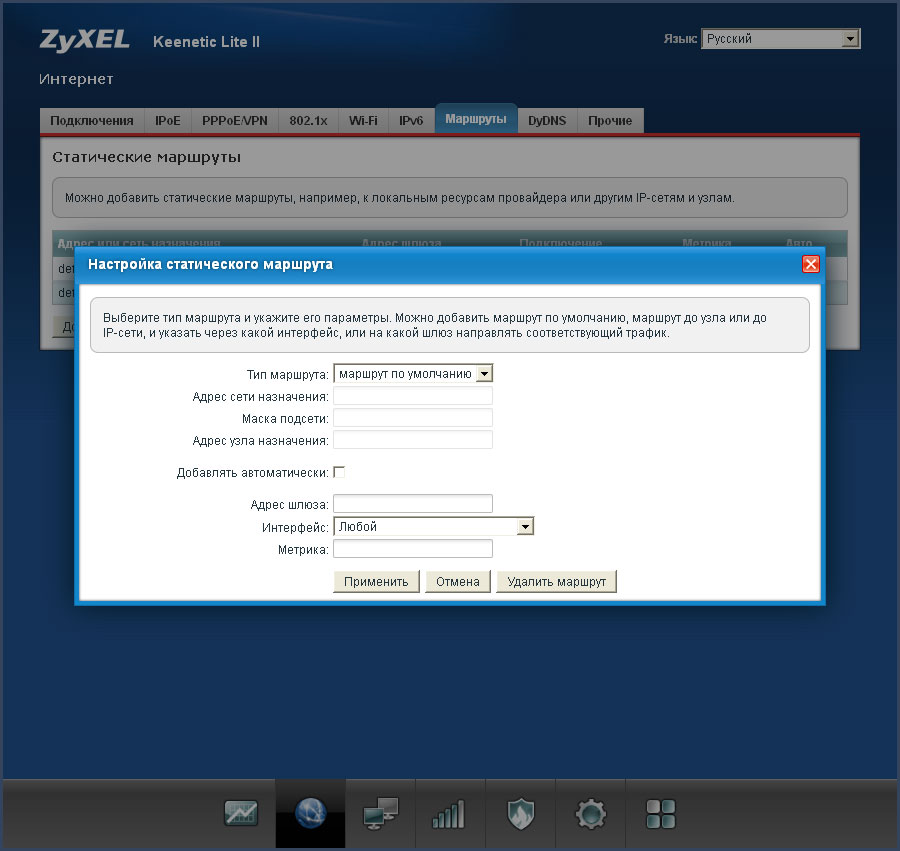

Я думаю, стоит добавить, что в таком случаи весь трафик пойдет через VPN. Если требуется использовать только для доступа к конкретным ресурсам, то во вкладке Подключение, выставляем приоритет для VPN ниже, чем основное подключение. А потом во вкладке Прочее, создаем маршрут: указываем ip адрес сайта и выбираем использовать VPN подключение.

Я бы не особо доверял свои данные какому-то левому VPN-серваку.

Сам для себя держу прозрачный прокси с тором, который запакован в Docker.

Увы, без такого сейчас никак.

Долбаный роскомнадзор всех до печенок умудрился достать.

на Zuxel Keenetic Giga поставил DNS на DHCP сервер: 8.8.8.8 + 8.8.4.4 + 1.1.1.1

VPN не понадобился.

На моём провайдере работает

в 2021 есть что-то нормально работающее? осознал что на опере отключили впн. и загрустил. не думал что меня коснется

Перебрал около 100 серверов с впнгейт, все тормозные, глючные и совсем недолго живущие, правда года два назад, может что-то поменялось в позитивную сторону.

Но можно купить за 100 рублей в мес, предложений навалом. Очень стабильно, но там трафик лимитирован.

А еще проще установить а-ля Frigate для браузера

у вас то же заиграла в голове мелодия it’s my life с диким русским акцентом?)

как все сложно. скачай TOR, включи в нем ява-скрипты и наслаждайся.

Пидорская радуга детектед.

Рекомендую выкинуть zyxel и поставить openwrt на то что есть, в том числе может и на zyxel.

такое себе решение. будет работать только до критической массы. потом начнут блокировать VPN да и все.

ну и парочку прилюдных порок

В России заблокировали Tor

В России началась блокировка Tor – сервиса, позволяющего россиянам посещать запрещенные в стране сайты. Блокировка осуществляется по решению суда от декабря 2017 г., и совершенно непонятно, почему Роскомнадзор решил обратить на него внимание спустя четыре года с момента вступления его в силу.

В реестр блокировки внесены все адреса IPv4 и IPv6 основного сайта проекта ( www.torproject.org ), однако ограничения пока не касаются зеркал и дополнительных сайтов.

Все случилось внезапно. За день до блокировки Tor Роскомнадзор направил разработчикам письмо с весьма недвусмысленным «намеком» на готовящиеся ограничительные меры. При этом всего сутки назад в реестре регулятора было лишь одно упоминание сайт Tor Project, связанное с решением Саратовского районного суда от декабря 2017 г. Суд признал незаконным распространение на сайте torproject.org браузера-анонимайзера Tor Browser. В решении подчеркивалось, что с помощью этого ПО россияне могут посещать сайты с запрещенным на территории России контентом.

Разработчики Tor уже опубликовали в своем официальном блоге ( blog.www.torproject.org ), до которого Роскомнадзор пока не добрался, статью, в которой рассказали, как можно обойти ограничение. Создатели Tor предлагают пользоваться официальными зеркалами сервиса. Они тоже пока не попали в «черный список» российского регулятора.

Также представители Tor Project обратились к всему интернет-сообществу с просьбой распространять информацию о Tor, его зеркалах и о его блокировке на территории России. Отдельно они обратились за помощью к русскоговорящим пользователям. Разработчики просят их присоединиться к сообществу по локализации и помочь ему с переводом различной документации, в том числе и документов поддержки.

Начало кампании РКН против VPN

Ну что, наступление дырявого синего квадрата РКН на свободный интернет продолжается. Вот буквально вчера было объявлено о том, что OperaVPN отправляется в бан. Дело каждого верить или нет этой информации выложенной не так давно (источник: https://habr.com/ru/news/t/563332/):

Думаю ни для кого не секрет, что в последнее время РКН все больше закручивает гайки. Пробует разные подходы, начиная от реального замедления определенных ресурсов или же ограничиваясь угрозами замедлить их (привет Twitter и YouTube). Конечно, абсолютное фиаско и унижение, полученное после неудачной попытки блокировать Telegram не прошло бесследно. РКН обиду не забыл, а поэтому методы становятся немного более избирательными, чтобы не рушить чудовищное количество важной инфраструктуры, действуя подобно пушке, стреляющей по воробьям (да, это отсылка про рухнувший Сбербанк и прочее при попытке заблокировать Telegram). Хотя и до сих пор каждую неделю звучат призывы огородить богомерзкие и внезапно ставшими неугодными углы интернета от неустоявшейся психики граждан.

Сейчас, пока изгнанные, но все же хоть как-то технически проинформированные пользователи, заново устанавливают OperaVPN в свой браузер, обычные пользователи остались ни с чем. Не особенно хочется выступать в роли проповедника судного дня, но все же, хотя бы в глубине души, все понимают, за каждым ныне популярным, но не особо продуманным в плане защиты от нападок сервисом, придут. Те, кто умудрился вернуть VPN в свой браузер Opera, просто продлевают агонию, вскоре адреса будут забанены и привет.

Хоть и РКН убеждает, что будет использоваться метод анализа траффика, для выявления pattern’ов (шаблонов) поведения VPN, но действия РКН никогда не отличались технической грамотностью или аккуратностью. Создание такой машины, анализирующей такой поток траффика.. это не про РКН. Слишком технически сложно, слишком ресурсоемко. Слишком много ненужных финансовых вложений. Поэтому моя ставка, что в результате, просто забанят неугодные IP адреса, принадлажащие неугодной проксе и на этом все. Если их станет больше — забанят и их. И, чем популярнее сервис, тем раньше он отправиться в бан.

Можно подумать так: «Ну что ж, значит возьму те, что с конца списка и буду пользоваться ими». Ну например Hola Free VPN Proxy — он есть в списке. Или хотя бы тот же АнтиЗапрет, что угодно, это все вопрос времени. Да, кроме того что придут и за ними, есть еще один нюанс. В конце концов, все эти решения, придумывались в качестве относительно простого обхода блокировок. Раньше, до определенного момента времени, было достаточно любого прокси, как например самый популярный NL (Голландия) прокси или DE (Германия). Сейчас ситуация еще сильнее ухудшилась. Теперь да же зайдя на некоторые заблокированные сайты, то они не откроется из NL и DE. На rezka.ag многие фильмы не откроются да же через UA (Украина).

Т.е. в данный момент не только нужно найти подходящий прокси сервер через который открывается большинство сайтов, но и для части сайтов держать дополнительные сервера. Думаю не нужно говорить что постоянное переключение между этими проксями и сопровождение этих правил, что-откуда надо открывать, не доставляет особого удовольствия. Хоть даже сейчас существуют бесплатные варианты типа той же Hola, но кто-нибудь пытался смотреть через них какое-нибудь потоковое видео? Нужно признать бесплатные варианты, подходят только для того чтобы почитать статеечки или посмотреть картинки. Но интернет давно уже не текст с картинками, это ролики по 150 а то и 1500 mb, YouTube шагает по планете. Обычные варианты такое уже не вывозят.

И вот настало сегодня, когда зловещее предупреждение о бане исполнилось, решено, что нет лучше времени чем всем вам начать пользоваться тем, что я изначально создавал для себя и не особо пытался продвигать.

Для Google Chrome и Mozilla Firefox релиз уже есть.

Вот главные условия и приципы:

— База всегда максимально полная — обновление происходит ежедневно. Это очень важно.

— Проксировать только заблокированные сайты, все остальные сайты обязаны работать напрямую. Пропускная способность у меня нерезиновая.

— В век страха быть чипированным и получить Covid-19 от вышек 5G клянусь не собирать данных пользователей, не хранить никаких логов на серверах и не передавать ничего третьим лицам. (А нафиг оно мне надо, место у меня тоже ограничено).

Я решил, что в центре всей философии будет простая мысль — установил и забыл. Не надо ничего нажимать, ничего добавлять, ничего обновлять. Установил один раз, и более никаких проблем серии «зобанено» замечено не будет. В конце концов, именно такой уровень сервиса я бы хотел видеть сам. Распространяется бесплатно. Разумеется, для тех, кто хочет указать свой адрес прокси, функционал присутствует. Пользуйтесь.

Да, я жду резонный вопрос «И что же мешает им сделать тоже самое с тобой, что они сделали с Opera?»

Это решение изначально создавалось и планировалось из расчета на будущее. Естественно, я не буду вдаваться в подробности технического решения, но центр логики заключается в ранжированности доверия к пользователям.

Могу заверить, что изначально все создается так, чтобы не допустить остановки сервиса.

Чтобы просуммировать это все, скажу одно. Начал я это все на фоне постоянных угроз типа «Да мы вас, всех щас! @#% ^! и отсутствия комфорта лично для меня. А сейчас это уже принципиально. Создание системы, которая будет, что называется bullet proof, на будущее. Был бы очень благодарен конструктивной критике и предложениям. Именно благодаря изначальным предложениям в аддон я добавил функции добавить свой какой-то сайт или проксю.

Если навалитесь всем скопом и уроните мне сервис, ну тогда «F to pay respects».

Попробуйте, я думаю, что вы оцените простоту и лаконичность подхода.

Для обычного компа все готово. Сейчас работаю над решением для Android.

Настраиваем VPN на роутере

Как мы знаем, интернет в нашей стране бывает сильно не такой, каким мы бы хотели его видеть. Пока наше правительство пытается блокировать телеграм — щепки летят так, что то один, то другой сервис внезапно оказывается нерабочим. Кроме самого телеграмма, разумеется.

Чтобы не быть зависимым от некомпетентности регулирующих органов и иметь свободный доступ хотя бы к тому, что и так разрешено, стоит настроить VPN. Причём, не где-нибудь, а прямо на роутере. Почему именно на роутере? Причин несколько:

Поясню третий пункт. Например, я твёрдо решил подключить себе VPN когда начались проблемы с PSN. Причём, проблемы были довольно странные — я мог играть по сети, но не мог участвовать в так называемой “Тусовке”, что является единственной возможностью реализовать голосовой чат в некоторых играх. Нет, конечно для голосового чата можно было воспользоваться каким-нибудь Discord (и я воспользовался поначалу), но это неудобно — играть в двух наушниках сразу.

Как только я подключил VPN — всё заработало, однако почему-то от онлайна отвалились Xbox One и Switch. Вообще говоря, так не должно быть, однако мне в любом случае хотелось, чтобы к VPN подключалась только PlayStation 4, ведь как ни крути, а VPN снижает скорость. А зачем он нужен на тех девайсах, где и так всё работает?

Итак, роутер. Какой? Здесь я буду рассказывать о настройке всего этого добра на Keenetic Giga KN-1010. Почему именно он?

Но если в целом (это к третьему пункту), то настроить VPN, конечно, можно на разных роутерах. А если у вас есть прошивка Open WRT или DD-WRT, то вам в-принципе пофиг, какой роутер. Но, опять же, не все поддерживают L2TP/IPSec, тем более с аппаратным ускорением, как это могут роутеры Keenetic. Некоторые роутеры работают только с Open VPN. Кроме того, не спутайте, что для описываемых задач нам нужен от роутера именно умелый VPN-клиент, а не VPN-сервер.

VPN-провайдеры

Тут сразу скажу – забудьте про бесплатный VPN. Просто забудьте и всё. В лучшем случае вы можете воспользоваться бесплатным тестированием сервиса, но реальную “бесплатность” я нашёл только у hidemy.name. Они и в целом неплохие, хотя в дальнейшем я решил выбрать другого провайдера – что-то у меня там с настройкой не заладилось. Впрочем, сейчас на сайте у них я уже не нашёл бесплатной опции, просто есть опция – 49 рублей за день. Но у них вообще цены низкие – всего 380 рублей в месяц, а при оплате на полгода и год вперёд получается ещё ниже.

Что я ещё попробовал? Nord VPN. Купил их чисто случайно – я-то думал, что просто привязываю свой PayPal-аккаунт, а на деле с меня уже списали деньги. Впрочем, через сутки я их затребовал обратно. Во-первых, вот это вот внезапное списание (наверняка я там пропустил какое-то предупреждение от пейпала, но со стороны самого сайта всё равно было как-то не очевидно). Во-вторых, у меня не заработало больше половины сайтов из тех, которые я попробовал. Мне такое просто не понравилось. Правда они не сразу вернули деньги, сначала написали – а что не так, может мы поможем, я ответил, что не смог нормально подключиться и верните деньги, а они ещё такие – сорри, но вы не предоставили достаточной информации, чтобы мы могли вам помочь. Тут я зашёл с козырей – мол, вы что там, врёте что ли про гарантию 30-дневного возврата денег по любым причинам? Сработало – деньги вернули.

В итоге я остановился на Express VPN. Сервис значится лучшим по многим рейтингам и в целом в работе он меня не разочаровал. Во-первых, у меня сработали вообще все серверы, к которым я пробовал подключаться. Во-вторых, у меня без проблем заработал L2TP/IPSec – это частая проблема со многими VPN-провайдерами. То есть, они без проблем и легко предоставляют OpenVPN, а к серверу, даже указанному как L2TP/IPSec фиг подключишься. Здесь же прошло вообще без проблем, но нужно учесть, что Express VPN – очень дорогие. Но хотя бы понятно, за что деньги берут.

Настройка VPN-подключения

Итак, что нам здесь нужно. Логинимся в аккаунт Express VPN, переходим на эту страницу, и смотрим в левую часть, где перечислены все системы, куда можно поставить VPN.

Выбираем “настройка вручную”:

Справа выбираем либо Open VPN либо PPTP & L2TP-IPSec. Рассмотрим второй вариант как самый интересный (чуть ниже бегло пройдёмся и по Open VPN).

Логин пароль запоминаем – он нам пригодится (можно копировать куда-то, можно пока не трогать – они не меняются), выбираем сервер (копируем его доменное имя). Теперь идём в настройки роутера.

Итак, нам нужно создать подключение. Адрес сервера мы только что скопировали, логин/пароль я сказал, где посмотреть, а секретный ключ – 12345678. Это у них там тоже выше списка серверов написано.

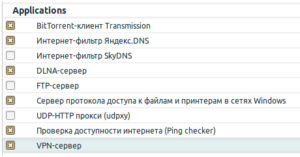

Идём в настройки роутера, вкладку “Подключения” или “Другие подключения” (на новой прошивке – второе). Создаём подключение, обязательно указываем, что оно должно выводить нас в интернет, указываем любое имя подключения (это просто для нашего удобства – можно вводить туда имя провайдера VPN или что угодно), тип (в данном случае – L2TP/IPSec). Тут стоит отметить, что по умолчанию в роутере может не быть L2TP/IPSec (именно с IPSec) – тогда нужно установить в компонентах с той же вкладки, где обновляется прошивка роутера. Там есть кнопка “Изменить набор компонентов”.

Смотрим список компонентов, ищем строчку с L2TP/IPSec, устанавливаем, ждём пока роутер всё настроит и перезагрузится, возвращаемся к настройке подключения.

Логин/пароль/имя сервера вводим по тем данным, что выдал провайдер.

Всё, подключение мы создали. Оно должно быть либо включено галочкой (в старой прошивке) либо слайдером (в новой). Спустя какое-то время в списке подключений также будет виден статус – установлено подключение к серверу или нет. В случае Express VPN если оно не установлено – значит, вы что-то не так сделали (для уверенности можно попробовать другой сервер от них же, если тоже не заработало – точно ищите ошибку в настройке). В случае какого-нибудь Nord VPN вполне возможно, что вы всё сделали правильно, но сервер по какой-то не зависящей от вас причине недоступен.

Приоритеты подключений

Теперь мы вплотную подошли к кардинальной разнице между старой и новой прошивкой Keenetic. В старой мы видим список подключений и должны вручную управлять их приоритетом. У какого подключения приоритет выше – то и… приоритетнее. Всё просто. Роутер будет использовать первое доступное подключение с наивысшим приоритетом и все устройства, которым роутер раздаёт интернет, будут работать через это подключение.

В новой прошивке появились более гибкие инструменты. Во-первых, приоритет подключения мы выставляем просто перетаскиванием самих названий подключений.

Во-вторых, мы можем управлять – какое устройство на роутере к какому подключению будет относиться.

Для этого мы должны сделать две вещи. Первая – на странице “список устройств” найти нужное нам устройство (компьютер, ноутбук, игровая консоль), подключёное к роутеру, и зарегистрировать его. Вы можете не присваивать ему постоянный внутренний IP-адрес, но эта регистрация нужна, чтобы мы могли работать с настройкой доступа устройства к сети в дальнейшем. Поэтому здесь имеет смысл дать ему какое-то понятное имя.

Второе – идём на вкладку “Приоритеты подключений” и создаём новый профиль. Назовём его, например, VPN. Здесь мы должны указать, какие подключения в нём используются.

Вуаля – у нас есть основной профиль с “обычным” подключением к интернету, и профиль VPN – с подключением через VPN.

Теперь кликаем на вкладку “Привязка устройств к профилям”. Там вы можете управлять как целыми сегментами сети (например, группой незарегистрированных устройств), либо отдельным зарегистрированными устройствами. Здесь просто берём драг-н-дропом плашку с нужным нам устройством и “кидаем” его на название профиля с VPN.

к VPN

Ну… вот и всё. Для верности можно перезагрузить роутер или само устройство, но в любом случае через пару минут оно уже будет обслуживатся через VPN, тогда как все остальные устройства будут работать как обычно. Разумеется, таким образом вы можете перенаправить на VPN любое количество устройств в вашей домашней сети.

Пара слов про Open VPN

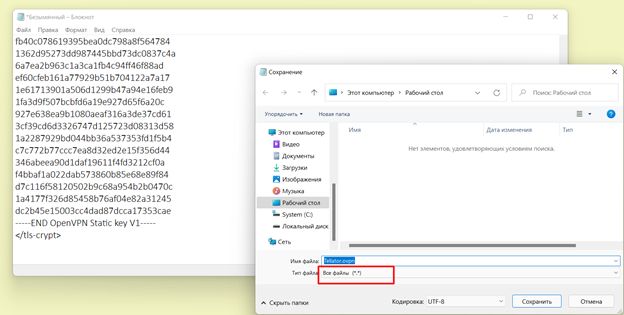

Настройка Open VPN именно на роутере не всегда даёт нужные плоды. В частности на роутерах Keenetic это не очень-то эффективно (ниже вы поймёте, почему), но статья без описания этого метода была бы неполной. Также у Keenetic есть ещё один нюанс – сертификат Open VPN, который копируется в поле “Конфигурация Open VPN”, должен содержать и логин и пароль, тогда как большинство сайтов и провайдеров выдают вам только сам сертификат. Кстати, сертификат нередко сохраняется в виде файла, который нужно просто открыть “Блокнотом”, скопировать всё содержимое, и вставить в поле “Конфигурация Open VPN” при настройке роутера.

Что нам здесь нужно сделать – найти строчку:

и заменить её на конструкцию вида:

Здесь вместо username и password указываете логин и пароль, которые выдал провайдер OpenVPN. И да, строчку нужно именно заменить – то есть, удалить, и вместо неё написать такую конструкцию. Теперь должно сработать.

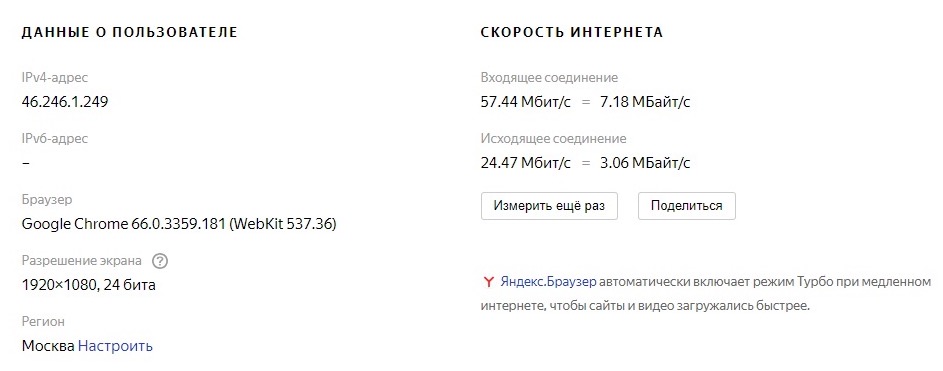

Замер скорости

Ну а теперь самое интересное – как быстро всё работает. Я мерял подключение на основном Windows ПК, подключённом к роутеру кабелем. Остальные устройства не отключал – не вижу смысла в “лабораторных” замерах, если в реальной жизни условия довольно суровые. Сначала подключил ПК к профилю VPN по L2TP/IPSec, выбрав сервер в Швеции. Почему в Швеции? Ну потому, что там не блокируют пол-интернета, Швеция близко к Москве, и связь пошустрее, чем в Финляндии и Эстонии.

Тест проводил на Яндекс.Интернете и рандомном сервере в Speedtest.net. Как видно, там сервис нашёл какой-то сервер в Швеции, т.к. решил, что я сам нахожусь в Швеции. Это нам только на руку – замерим трафик до Стокгольма.

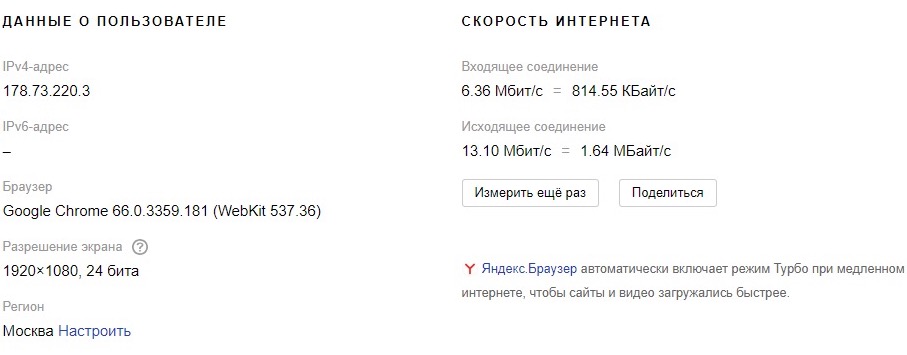

Как видно, всё вполне шустро. Теперь с теми же настройками, но без VPN, чтобы сравнить с “нормальным” интернетом, без VPN (поскольку VPN всё же замедляет чуток):

Здесь пинг получился внезапно даже больше, чем по VPN, однако это можно объяснить большим количеством узлов.

Ну а теперь, под занавес, Open VPN, от того же провайдера Express VPN, с сервером в той же Швеции:

Думаю, комментарии излишни. Open VPN в целом неплохо работает на компьютере через какой-нибудь фирменный клиент VPN-провайдера, но на Keenetic его стоит настраивать лишь за неимением лучшего. L2TP/IPSec, с другой стороны, – продвинутая штука для быстрого, но свободного интернета, при этом ещё и с высокой секьюрностью.

Вместо выводов

Честно скажу, собирал материал для этой статьи я долго. Потому, что несмотря на очевидную простоту настройки VPN, когда ты этого не делал, то любую проблему подключения воспринимаешь как собственную ошибку, а в итоге не можешь понять – как же нужно делать. На самом же деле самый главный вопрос здесь – выбор провайдера. И с бесплатными провайдерами, к сожалению, полный швах, даже если нужно бесплатно буквально потестировать. Чтобы получить адекватный и быстрый в настройке интернет (чтобы не пришлось ковырять десяток нерабочих серверов) придётся раскошелиться хотя бы на первый месяц.

Ну а на чём настраивать VPN – дело ваше. Но, как мне кажется, удобнее всего это сделать на роутере.

Двусторонний VPN на Asus RT-56U и Zyxel Keenetic Lite

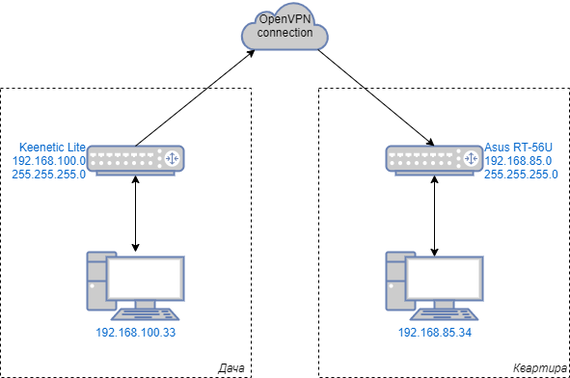

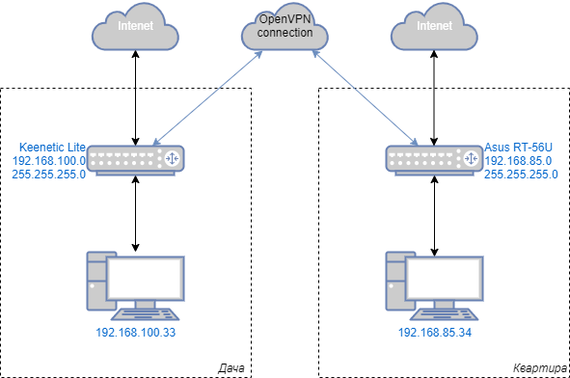

Недавно ушёл с работы. Уехал за город отдыхать. Рукам скучно и они всегда ищут на чём потренироваться. Был вечер и мне написал мой давний приятель по радиоэфиру. Мол, раз ты у нас админ, хоть и в прошлом, то уж точно должен знать, как выполнить тривиальную задачу: необходимо сети дачи и квартиры между собой объединить через OpenVPN. Белый динамический IP существует и даже с двух сторон. Устройства Kennetic Lite и Asus. У него получилась следующее:

Требуется же сделать так, чтобы сети были общие, а в интернет все ходили по своим коннектам. Задача, на мой взгляд, плёвая и решалась мной обычно не дольше, чем за десять минут. Из которых пять уходило на заполнение задачи.

Вот только что-то пошло не так. То ли кризис на мировых биржах, то ли ураган за окном, то ли коронавирус. С сетевым оборудованием Asus не работал уже сотню лет и, если честно, то не особо мне с ним хочется работать. Мне дали доступ ко всему оборудованию и я приступил в ночи. Первое, что посмотрел, что у нас происходит в таблицах роутинга. Keenetic при подключении получает push от Asus и добавляет в свою динамическую таблицу правильно:

192.168.85.0 255.255.255.0 10.8.0.2

то есть за полученным адресом 10.8.0.2 существует домашняя сеть 192.168.85.0/24.

Смотрю на то, что со стороны Asus и не вижу ни созданной сети OpenVPN 10.8.0.0 255.255.255.0 10.8.0.1, ни 192.168.100.0 255.255.255.0 10.8.0.2. Вижу только 10.8.0.0 255.255.255.0 * (дефолтный маршрут).

Вебинтерфейс Asus при всей своей красоте очень скучен для настроек. Бился с ним долго и не получил никакого результата. За окном дождь превращался то в крупу, то в снег, а ветер хлестал по окнам. Полистал форумы. Написано, что если что-то и можно сделать, то исключительно через SSH. Включил. Посмотрел настройки через консоль. Добавил клиентский файл для включения роутинга с прописанной сетью. В логах ошибки нет, но не подключает он его. Совсем. И так крутил, и сяк крутил. Умаялся. На часах был третий час. Ушёл спать.

Сдаваться не хотел. Сказал человеку всё, что думаю, что Asus скорее всего имеет на своём борту урезанный OpenVPN, поэтому через него не получится. Решил отдохнуть от задачи. Дел в доме до фига, в том числе и от этого сильного ветра.

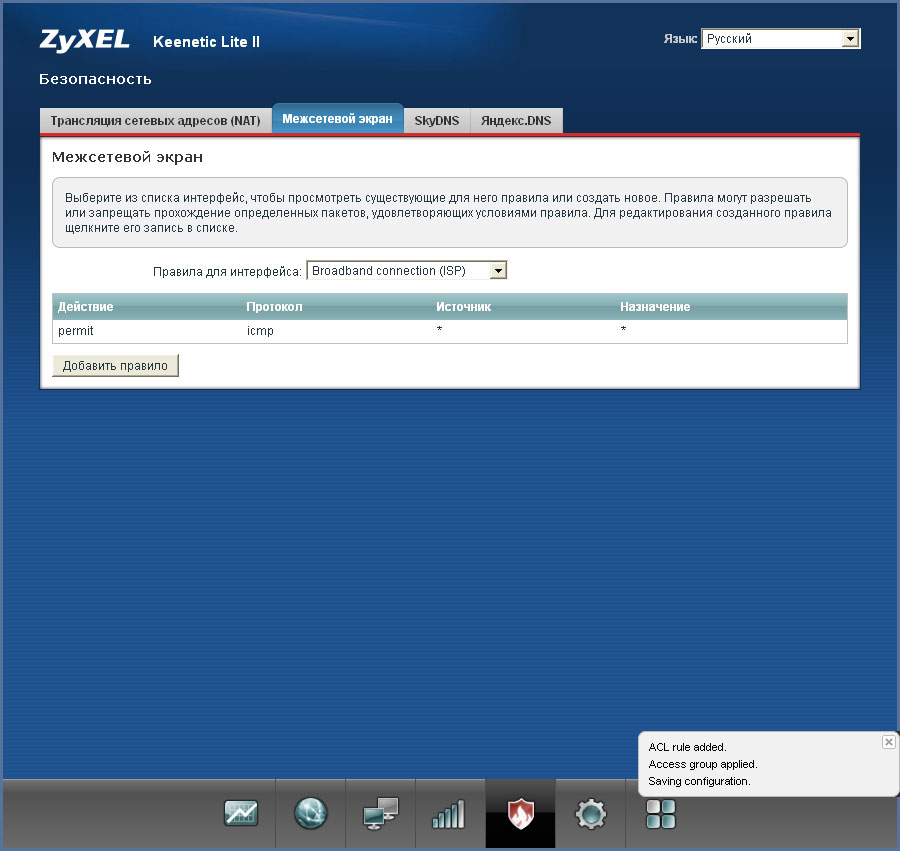

У меня получалось установить соединение и в ручном режиме добавить рутинги. Сеть за Keenetic’ом была видна, но после добавления правил файрвола для ICMP, TCP, UDP. После разрыва соединения маршруты необходимо было писать заново.

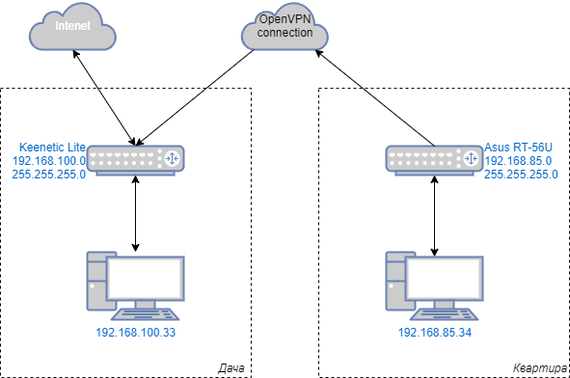

Выходные прошли и тут решил попробовать сделать иначе. Раз доступен PPTP, то следует изучить его. В консоли по настройкам оного ничего (повторяю по буквам: НИ-ЧЕ-ГО) нет. Кроме общих файлов секретов.

Изучил настройки подключения клиента PPTP в вебе и понял, что можно указать сеть клиента при подключении, что и сделал. Добавил на Keenetic те же правила файрвола и. сеть за ним стала доступна, но ввиду отсутствия галки у default route, который используется для проброса всего трафика до квартиры, на Zyxel пришлось добавить статические маршруты для этого соединения с указанием подсети 192.168.85.0 255.255.255.0, а в шлюзе оставил пустоту, интерфейс мной был указан PPTP (по названию соединения). Трафик начал ходить в обе стороны, интернет у каждого роутера свой. Задача выполнена полностью и правильно. Себе на пиво заработал.

Подытожу: на стороне сервера Asus RT-56U необходимо создать PPTP сервер, создать подключение, в свойствах которого необходимо указать сеть, находящуюся за этим соединением при подключении в формате подсеть/маска (192.168.0.0/255.255.255.0).

На стороне Zyxel Keenetic: создать соединение с реквизитами. заданными на PPTP сервере и не использовать его для выхода в интернет. Для добавить в маршруты сеть, находящуюся за PPTP-сервером для этого подключения, поставив галку автоматическое создание при подключении. И создать правила файрвола для этого соединения, где необходимо разрешить нужные вам протоколы ICMP/TCP/UDP и прочее.

Человек доволен, что ему пока не придётся менять сетевое оборудование. Мне же урок, что всякая железка может иметь свою реализацию, которая может не отвечать общепринятым стандартам.

Дружище, спасибо тебе огромное, неделю мучался не мог понять в чём затык.

Вдумчиво почитал твою статью, получилось.

Доброе времени суток, у меня прям аналогичная ситуация, есть дача там Keenetic и квартира там Asus. Я уже второй день бьюсь над тем что бы сделать 2х сторонний VPN. Максимум что я смог добиться, с дачи пингуется Asus больше ничего не пингуется в сети квартиры. Можешь подробней рассказать как ты настраивал, можно по почте defimov88@gmail.com. Спасибо.

Убедитесь, что у вас маршруты есть в ОБЕ стороны. Тоесть каждому хосту известно куда отвечать. Попунгуйте с роутеров в обе стороны. Соответственно Кинетик должен понимать где находится 192.168.85.0/24, а Асус где 192.168.100.0/24. Пингуйте последовательно: начало тунеля, конец тунеля, адрес роутера в другой сети, хост в другой сети. Покажите route list’ы обоих роутеров.

OpenVPN. Инструкция по применению (копия с Хабра)

Виртуальные частные сети (VPN) давно вошли в повседневную жизнь. Множество технологий и реализаций сервиса приватных сетей (как для частного применения, так и для использования внутри периметра организаций), обеспечивающих определённый уровень безопасности, доступны для использования широкому кругу ИТ-специалистов.

Не смотря на обилие технологий, предлагаю остановиться на старом добром OpenVPN (в связке с EASY-RSA). Решение от Джеймса Йонана отличается гибкостью, функциональностью, надёжностью и непрерывностью разработки на протяжении приличного временного периода. Так сказать, мастодонт от мира VPN-решений.

Спойлер — ссылка на довольно функциональное решение (ничего особенного, чистый бэкэнд), написанное на bash некоторое время назад, ждёт вас в конце публикации (в виде github-репозитория под именем «openvpn_helper»), а здесь же уделю внимание общей структуре и некоторым аспектам использования набора скриптов и OpenVPN.

Список необходимых компонентов (используемая ОС — AlmaLinux 8):

2. Описание общей структуры репозитория

2.1. Директория «ovpn-server»

Директория содержит файлы и поддиректории двух типов: статичные (входящие в репозитория непосредственно) и генерируемые автоматически.

1) инициация структуры файлов/директорий для управления ключами easyrsa («./easyrsa init-pki»);

2) создание корневого сертификата («./easyrsa build-ca»);

3) генерация ключа Диффи-Хелмана («./easyrsa gen-dh»);

4) создание запроса на выпуск сертификата VPN-сервера («./easyrsa gen-req vpn-server»);

5) импорт и подписание сертификата VPN-сервера («./easyrsa sign-req server vpn-server»);

6) генерация списка отозванных сертификатов («./easyrsa gen-crl»);

8) генерация файла конфигурации для VPN-сервера, вспомогательных скриптов и файлов со справочной информацией;

9) копирование всех необходимых сертификатов и файлов конфигурации, необходимы для работы VPN-сервера, в директорию «/etc/openvpn/server».

Файлы и директории, формируемые на этапе полной установки VPN-сервера ( full_setup_vpn_server.sh ):

1) certs_by_serial — директория хранения выпущенных сертификатов (в рамках данной структуры pki), ранжированных по серийным номерам;

2) issued — директория хранения выпущенных сертификатов, ранжированных по имени (CN);

3) private — директория хранения закрытых ключей (в т.ч. и закрытого ключа корневого сертификата) к соответствующим сертификатам;

4) renewed — директория хранения обновлённых сертификатов. В рамках «openvpn_helper» не используется.

5) reqs — директория хранения запросов на выпуск сертификатов.

6) revoked — директория хранения отозванных запросов/сертификатов/закрытых ключей;

7) ca.crt — корневой сертификат;

8) crl.pem — список отозванных сертификатов;

9) dh.pem — ключ Диффи-Хеллмана;

10) index.txt — актуальная база данных всех сертификатов в рамках данной структуры управления ключами/сертификатами;

11) index.txt.attr — содержит параметр «unique_subject = yes», запрещающий создание сертификатов с одинаковыми именами до процедуры отзыва;

12) index.txt.attr.old — предыдущее значение параметра index.txt.attr;

13) index.txt.old — предыдущее содержание базы данных сертификатов index.txt. Изменяется, например, после отзыва клиентского сертификата);

14) openssl-easyrsa.cnf — стандартные для данной структуры параметры с указанием имён переменных, которые возможно переопределить через переменные окружения;

15) safessl-easyrsa.cnf — содержание аналогично файлу openssl-easyrsa.cnf, но с указанием конкретных значений;

16) serial — используется для промежуточного хранения серийного номера генерируемого сертификата до момента его подписания. После подписания серийный номер перемещается в файл “serial.old”;

17) serial.old — содержит серийный номер последнего сгенерированного (и подписанного) сертификата;

18) ta.key — секретный ключ для реализации tls-аутентификации.

* «STOP_OVPN-$ VPN_SERVER_NAME_S.sh » (где VPN_SERVER_NAME_S — параметр из vpn.env) — полный останов VPN-сервера.

Файлы и директории, формируемые на этапе генерации клиентских сертификатов ( create_cli_cert_and_conf.sh ):

2.2. Директория «run_if_dnsmasq_is_not_installed»

Скрипт « run.sh ». Простой скрипт, осуществляющий установку сервиса dnsmasq.

Файл конфигурации «dnsmasq.conf». Содержит пример конфигурации сервиса без вышестоящих dns-серверов.

Для использования DNS-сервера, установленного на хосте с OpenVPN, необходимо подкорректировать правила firewalld. Рекомендации по настройке смотреть в файле «readme-firewalld-rules.txt» (после развёртывания VPN-сервера).

2.3. Директория «run_if_openvpn_is_not_installed»

Скрипт « run.sh » устанавливает необходимый для работы VPN набор софта: dnf-репозиторий «epel-release», openvpn, easy-rsa.

2.4. Директория «run_if_selinux_enabled»

Директория содержит 2 файла:

* скрипт « run.sh », устанавливающий пакет «selinux-policy» и применяющий selinux-модуль «ovpn_mod0».

2.5. Директория «run_if_zip_is_not_installed»

Скрипт « run.sh » устанавливает zip-архиватор, используемый при создании архивов для передачи конечному пользователю.

2.6. Файл-инструкция «if_need_another_vpnserver_on_this_host.txt»

Документ, кратко описывающий алгоритм развёртывания второго (и последующих) VPN-сервисов на одном и том же хосте.

Алгоритм таков (для примера):

1) создаём директорию, например, «ovpn-server0»;

2) переносим в неё содержание директории «ovpn-server» (исключения: cli_certs, pki_root);

3) редактируем в директории «ovpn-server0» файл «vpn.env», уделяя особое внимание параметрам: VPN_SERVER_NAME_S,

Разрешает форвардинг (перенаправление) трафика ipv4, что важно для осуществления доступа из VPN-сети в интранет.

3. Описание основного файла конфигурации vpn.env

Параметры, относящиеся только к генерации сертификатов и конфига (например, «/etc/openvpn/server/server.conf») VPN-сервера ( full_setup_vpn_server.sh ):

* VPN_SERVER_NAME_S — имя VPN-сервера в контексте возможности запуска нескольких экземпляров VPN в зависимости от имени файла конфигурации. Желательно, чтобы этот параметр совпадал с частью (ovpn-XXX) имени директории, где расположен файл «vpn.env»).

* IP_VPN_SERVER_S — ip-адрес интерфейса, смотрящего в Интернет.

* VPN_PORT_S — порт интерфейса, смотрящего в Интернет. Должен быть уникален, если в рамках одного хоста настроено более одного VPN-сервера.

* VPN_MAX_CLIENTS_S — максимальное количество клиентов VPN-сервера. В топологии «subnet» при использовании подсети для VPN с маской 24 (или 255.255.255.0) максимально возможное кол-во клиентов равно 83. Значение по умолчанию — 32.

* VPN_DHCP_IP_S — адрес встроенного DHCP. Значение по умолчанию — 172.16.10.1. Должен быть уникальным в случае, если в рамках одного хоста настроено более одного VPN-сервера.

* VPN_INTERNAL_NETWORK_ROUTE_S — маршрут до интранета (параметр передаётся клиентам VPN-сервера при подключении), к которой необходим доступ из VPN-сети. Заполнять в соответствии с конкретными параметрами вашей сети.

* VPN_SERVER_LOG_LEVEL_S — уровень логирования VPN-сервера. Значение по умолчанию — 0.

* VPN_NETWORK_MASQUERADE_SRC_S — описание подсети VPN-сервера, необходимое при отправке директив фаерволу (firewalld). Должно быть уникальным в случае, если в рамках одного хоста настроено более одного VPN-сервера.

* VPN_INTERNAL_NETWORK_MASQUERADE_DST_S — описание внутренней подсети, необходимое при отправке директив фаерволу (firewalld).

* VPN_INTERNAL_IP_DEV_NAME_S — имя интерфейса, смотрящего во внутреннюю сеть.

* VPN_TUN_DEV_NAME_S — имя интерфейса, используемого при старте VPN-сервера. Должен быть уникальным в случае, если в рамках одного хоста настроено более одного VPN-сервера.

* VPN_SERVER_INT_FIREWALLD_ZONE_S — зона фаервола, к которой должны принадлежать интерфейсы:

в) интерфейс, являющийся дефолтовым гейтвэем для VPN-сервера.

Пункт (в) необходим только в том случае, если VPN-сервер предполагается использовать как шлюз по умолчанию для VPN-клиентов.

Параметры, относящиеся только к генерации клиентских сертификатов и конфига ( create_cli_cert_and_conf.sh ):

* IP_VPN_SERVER_CL — белый (и статичный) ip-адрес (или доменное имя), к которому необходимо обратиться VPN-клиенту для доступа к интрасети.

* VPN_PORT_CL — соответствующий порт для параметра IP_VPN_SERVER_CL.

* VPN_CLI_LOG_DIR_LINUX_CL — директория хранения лог-файлов, если клиент VPN-сервера — это хост с ОС Linux.

* VPN_CLI_LOG_LEVEL_CL — уровень логирования VPN-клиента.

Параметры EASY-RSA (используются как при генерации сертификатов как для VPN-сервера, так и для клиента):

* EASYRSA_CERT_EXPIRE_EV — время устаревания (в днях) выпущенных сертификатов (в т.ч. и корневого). Дефолтовое значение — 3654 дней (10 лет).

* EASYRSA_CRL_DAYS_EV – время устаревания (в днях) списка отзыва сертификатов (CRL). Дефолтовое значение — 3654 дней (10 лет).

* EASYRSA_KEY_SIZE_EV – размер ключа шифрования.

* EASYRSA_REQ_OU_EV – подразделение организации.

* EASYRSA_REQ_CN_EV – имя сервера.

* EASYRSA_REQ_EMAIL_EV – email-адрес администратора.

Не смотря на функциональность и гибкость (особенно при наличии оснастки, описанной, например, выше), у OpenVPN есть недостаток (присутствует и у аналогичных решений) — механизм списка отозванных сертификатов (который CRL).

Если удалить клиентский сертификат из директории «issued» (структура управления ключами easyrsa), то его отзыв (посредством команды revoke) при компрометации окажется недоступным, что создаёт вероятность использования такого сертификата злоумышленниками. И в этом случае единственным вариантом обезопасить интранет от посторонних глаз — перевыпуск корневого сертификата, что влечёт за собой необходимость перевыпуска остальных сертификатов.

Логично было бы генерировать не список отозванных сертификатов (CRL), а список актуальных сертификатов (например, Cert Actual List), но, видимо, разработчики OpenVPN (а также Easy-RSA), когда-то решили иначе, что создаёт необходимость очень тщательно следить за всеми выпущенными/отозванными сертификатами.

Простейшая настройка собственного VPN

Добрый день, пикабушники!

Сразу скажу: я не собираюсь строить из себя эксперта в этой области, но в последнее время тема стала крайне актуальной, просили помочь с установкой и настройкой многие друзья и родственники, и даже тут, на пикабу, пришлось пару раз отметиться по этому вопросу, где меня и попросили запилить пост. (@Warspirit, ты в телевизоре). Ну что ж, мне не трудно, многим полезно.

Получилось очень, очень много букв, но ответственно заявляю, что по этой инструкции смогла купить сервер и подключиться к инстаграму моя бабушка, а это многого стоит. Если есть критика или дополнение – буду только рад услышать ваше мнение в комментариях.

В итоге у нас будет: недорогой VPN, работающий на арендованном нами сервере по протоколу OpenVPN, работающий быстрее всех бесплатных аналогов и очень многих платных. Самый простой, без всяких плюшек вроде маскировки туннеля, выбора отдельных сайтов, которые через этот туннель будут открываться и прочих финтифлюшек, простая рабочая машина, которая обеспечивает отличные скорость и конфиденциальность вкупе с обходом блокировок, а большего нам и не нужно. Итак, поехали.

Для начала определимся с терминологией на случай, если кому-то еще не прожужжали на эту тему все уши.

• VPN –надежный «туннель» от вас до удаленного сервера. Все провайдеры, спецслужбы и прочие заинтересованные лица снаружи могут увидеть только пункт назначения и гору непонятных буковок, которые представляют собой шифрованное «что, куда и откуда».

• VPS/VDS – между двумя этими понятиями для нас разницы нет. По сути, это виртуальный компьютер где-то далеко, на котором мы и будем поднимать VPN-сервер.

• VPN-сервер – программа, которая стоит на удаленном компьютере и является одной из сторон создания туннеля. Вторая сторона – ваш компьютер/телефон.

• OpenVPN – одна из технологий создания VPN-туннеля, созданная еще 20 лет назад, но с тех пор только прибавившая актуальности. Поддерживает десятки алгоритмов шифрования, имеет огромный пласт возможностей, но из всего этого нам надо знать то, что он быстр, он надежен и его еще никто не взломал. Во всяком случае, об этом не известно широкой аудитории, а абсолютно надежных систем не существует. Имеет приложения для Windows, Linux, Mac, Android и iPhone. Вероятность того, что ваше устройство не в этом списке, исчезающе мала.

• Хостер – тот, кто сдал вам в аренду сервер.

Затем нужно определиться с выбором сервера. Минимальные системные требования настолько минимальны, что подойдет практически любой VPS, который существует на рынке. В данный момент у меня трудится сервер с 512 МБ RAM, 10 ГБ ROM и одним 3 ГГц ядром процессора, а обычная нагрузка по всем показателям не превышает 10-20%. Единственное, на что стоит обратить внимание – наличие TUN/TAP устройства (если вам нужна эта статья, то никакой практической пользы эта информация вам не принесет, так что можете не вникать), но о его отсутствии обычно предупреждается большими красными буквами. Кроме того, обязательная характеристика – линукс. (проблем тут он вам не доставит). Желательно – Debian или CentOS последней версии, которая доступна на сайте. Windows не брать ни в коем случае, она дороже и не подходит для быстрой установки описанным способом. Операционная система выбирается при покупке сервера, потом ее можно переустановить.

С требуемыми характеристиками разобрались. Осталось определить местоположение сервера.

Если вам нужна конфиденциальность, то наилучшим вариантом, конечно же, будет зарубежный сервер. Как минимум потому, что вытащить информацию о том, куда ходил такой-то IP, из другой страны на порядок сложнее, чем потребовать ее от своего провайдера. Сам протокол OpenVPN предоставляет достаточную надежность, чтобы не бояться прослушки канала провайдером и заинтересованными лицами, особенно если поэкспериментировать с настройками шифрования (каждое изменение стандартных настроек, особенно алгоритма хеширования, усложняет взлом в разы при условии использования надежных алгоритмов). Ну а если вы решили обзавестись VPN только ради обхода блокировок, как я, то, скорее всего, подойдет и любой российский сервер. Не все провайдеры «последней мили» тратятся на установку дорогого оборудования, осуществляющего блокировки, а уж среди облачных гигантов таких и вовсе единицы. Мне пока что попадался только один из более чем десятка опробованных, и я спокойно вернул деньги по причине «не устроили условия».

После недавних колебаний курса цены на зарубежный VPS в общем выросли, но пока что еще держатся в пределах разумного (надеюсь, это надолго, но, возможно, при покупке имеет смысл оплатить сразу на несколько месяцев, чтобы потом не потратить лишнего). Сразу могу предупредить, что легко мог пропустить хорошее предложение, поэтому прошу добавить в комментариях, если у кого есть более вкусные варианты. Кроме того, я не знаю, что сейчас творится с оплатой зарубежных сервисов, так что эту сторону вопроса я попросту не учитывал.

Самый простой вариант выбора – загуглить «аренда vps в европе». Цены будут нормальными, но все же гораздо выше, чем если подбирать вдумчиво. Например, https://gcorelabs.com/ru/hosting/vds/europe/ За 240 рублей в месяц вы получаете вполне приятный по характеристикам сервер, несколько европейских столиц на выбор и 200 мбит/с канал с безлимитом по трафику. Но я бы все же рекомендовал открыть страницу с подбором сервера, как эта https://hostinghub.ru/vps-search/ и подобрать себе подходящий вариант в любой стране мира.

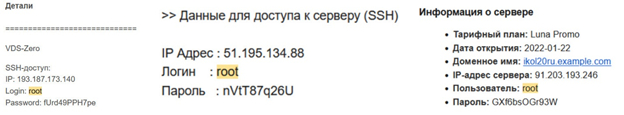

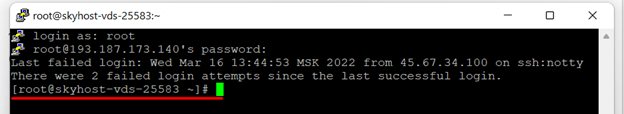

После оплаты вам на почту через некоторое время падает IP-адрес, логин и пароль. Выглядит это примерно так:

Обращаю ваше внимание, в письме одновременно может быть и адрес панели управления, но нам сейчас нужен блок, в котором находится IP (четыре числа, разделенных точкой).

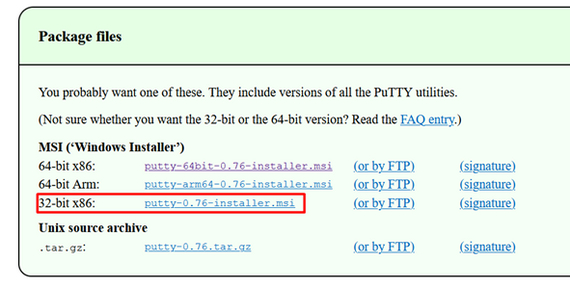

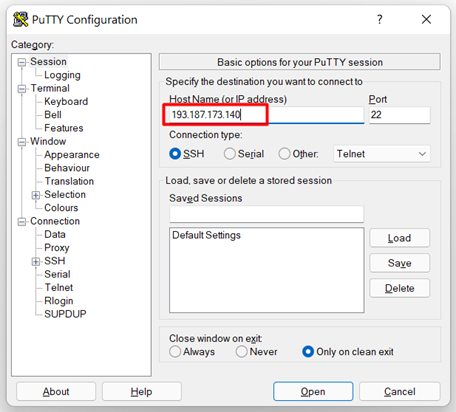

Открываем, соглашаемся с предупреждением, если оно возникает, устанавливаем. В меню программ появляется папка PuTTy, в ней мы открываем одноименный файл PuTTy. Появляется вот такое окно. В указанное окошко вводим IP, нажимаем Open. Больше ничего не меняем.

В итоге у всех вылезло черное окно терминала, в котором система просит нас ввести логин и пароль или просто пароль. (При первом подключении будет предупреждение о неизвестном сервере, соглашаемся). Вводим. (Копирование и вставка осуществляются с помощью нестандартных Ctrl+Shift+C/V, кроме того, вставить можно просто кликом правой кнопкой мыши по окну. Символы пароля при вводе не отображаются даже в виде звездочек. Не пугайтесь, они есть, просто невидимы. Ошиблись – три секунды держите кнопку «стереть»). Иногда случается так, что присланный пароль не работает ни в какую, тогда мы идем на сайт хостера и через панель клиента меняем его на свой. Обычно там все написано, но если возникли проблемы – опять же, комментарии или техподдержка.

В итоге у нас есть вот такое окно, в которое последовательно вставляем три команды, после каждой нажимаем «ввод» и дожидаемся завершения (снова появится вот такая строка-приглашение к вводу)

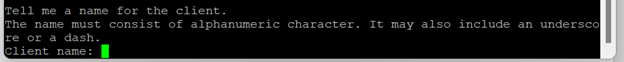

После этого программа начинает работать сама, вам нужно лишь нажимать Ввод, когда она просит, оставляя все как есть, и дожидаться того момента, когда она попросит придумать имя нового подключения. Займет это около минуты. Приглашение выглядит так:

Придумываем не слишком сложное имя и два раза нажимаем Ввод, пока снова не появится приглашение ко вводу. Вводим команду ls (эл-эс английские, маленькие)

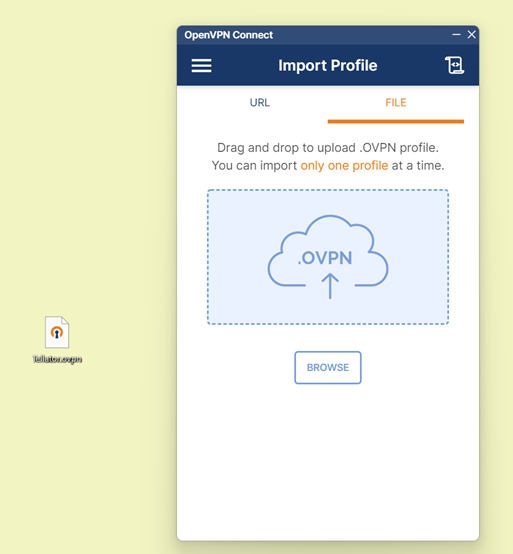

Идем на сайт https://openvpn.net/vpn-client/ и скачиваем приложение под свою систему. Устанавливаем. Открываем. Окно выглядит так. Переходим на вкладку File и перетягиваем в окошко наш файлик, сохраненный на рабочем столе, либо открываем его же с помощью кнопки Browse

Нажимаем оранжевую кнопочку Connect и наслаждаемся, блокировки нас уже не волнуют. Значок программы появился на панели задач, когда надо включить или отключить VPN (некоторые сайты, тот же авито, отказываются через него работать) мы нажимаем на нее и используем зеленый переключатель в левом верхнем углу.

Приложение для телефона можно скачать в Play Market или App Store. Для него потребуется точно такой же файлик, можно даже этот. Но два одновременных соединения с помощью одного файлика (он называется профиль) установить не получится, поэтому для создания второго, третьего и десятого, которые можно распространить по всей семье или среди друзей, мы снова подключаемся к серверу, как и раньше, и вводим команду

Как-то так. В ближайшем будущем планировал записать нормальное видео, как это делается, и добавить в комментарии, но пока что существует только текстовая инструкция. Создано под давлением родственников и знакомых)

Как настроить vpn на роутере keenetic

1. Wi-Fi. Беспроводное подключение может быть “узким местом”, не позволяющим получить максимальную скорость доступа в интернет.

От чего зависит скорость Wi-Fi соединения?

1.1. Стандарт. Производители оборудования в целях рекламы указывают на коробках своих устройств максимальную теоретически возможную скорость,

которую покупатель в практической работе получить не может. В таблице приведены значения скорости в зависимости от стандарта беспроводного подключения.

| Стандарт | Теоретически возможная скорость, мбит/c | Максимальная скорость при тестировании, мбит/c |

| 802.11b/g | 54 | 22 |

| 802.11n/150 20мГц | 150 | 45 |

| 802.11n/300 40мГц | 300 | 90 |

| 802.11ac | 1300 и выше | 250 |

Стандарт 802.11ac находится в разработке. Первые версии устройств уже сейчас доступны на рынке и показывают хорошую производительность.

В будущем производители обещают еще более высокие показатели.

1.2. Совместимость роутера и оконечного устройства. Например, если ваш роутер работает по стандарту n, а Wi-Fi адаптер ноутбука – 802.11g,

то соединение между этими устройствами будет по 802.11g. Кроме того, оборудование разных производителей имея один стандарт, могут иметь хорошую или наоборот плохую совместимость.

1.3. Помехи, которые создают устройства работающие на частотах 2,4/5 ГГц. Например, бытовая техника или другие Wi-Fi роутеры, установленные неподалеку.

1.4. Препятствия (двери, стены) между роутером и абонентским устройством ослабляют сигнал, что приводит к снижению скорости работы.

2. Вредоносные программы (вирусы) часто приводят к “торможению” компьютера и снижению его производительности. При измерении скорости, нужно убедиться,

что на компьютере отсутствуют вирусы.

4. У старых и медленных процессоров типа Intel Celeron, Atom может не хватить вычислительной мощности. Производительность вашего компьютера должна быть достаточной,

для передачи данных с большой скоростью.

5. Перегрузка участков сети интернет или удаленного сервера.

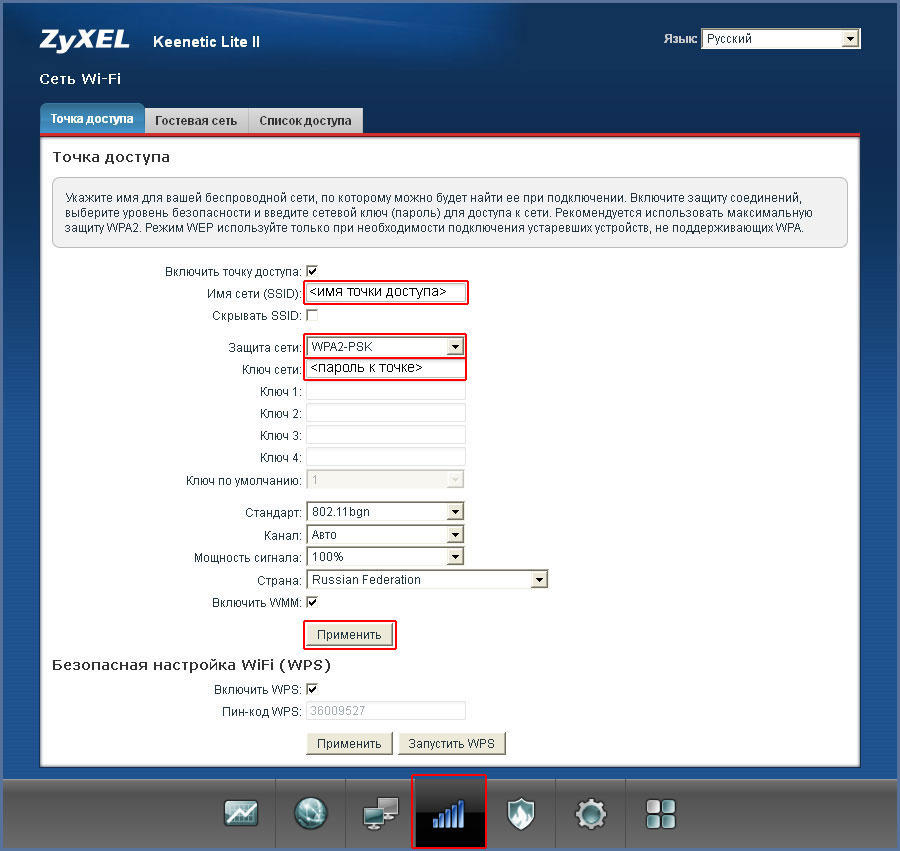

Перед настройкой рекомендуется прошить роутер последней версией прошивки. Описание для прошивки роутера можно найти в соответствующей ветке форума .

|