Ddos атака как сделать

Ddos атака как сделать

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение «сайт недоступен», однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

Почему это вообще возможно?

DDOS атака — варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

Система откажется работать.

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

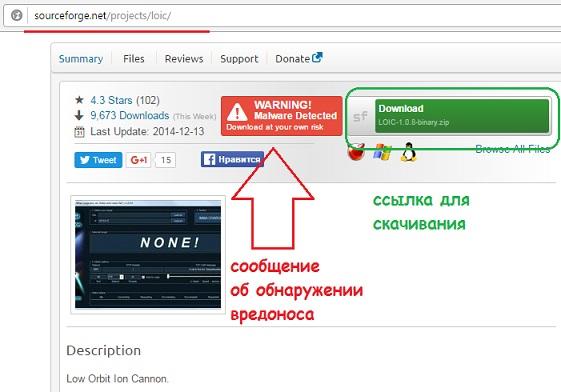

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

Окно программы выглядит вот так:

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс—мема; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

Как выполнить DDoS-атаку на веб-сайт с помощью CMD

Как выполнить DDoS-атаку на веб-сайт с помощью CMD

Прежде чем научиться выполнять DDoS-атаку, вы должны понять, что такое DDoS-атака.

Что такое DDoS-атака?

Как работает распределенный отказ в обслуживании (DDoS)?

У каждого сервера есть предопределенная способность обрабатывать запросы за раз, и он может обрабатывать только это количество запросов в это время. Для реализации DDoS-атаки на сервер на сервер одновременно отправляется большое количество запросов. Из-за этого прерывается передача данных между сервером и пользователем. В результате веб-сайт выходит из строя или временно отключается, поскольку он теряет выделенную пропускную способность.

Как предотвратить DDoS-атаку?

DDoS-атаку можно предотвратить:

Инструменты для проведения DDoS-атаки

Ниже приведены инструменты, обычно используемые для выполнения DDoS-атаки.

1. Немеси

Он используется для генерации случайных пакетов. Работает на окнах. Из-за особенностей программы, если у вас есть антивирус, он, скорее всего, будет обнаружен как вирус.

2. Земля и ЛаТьерра

Этот инструмент используется для подмены IP-адресов и открытия TCP- соединений.

3. Пантера

Если вам интересно узнать, как выполнить DDoS-атаку и вывести из строя любой веб-сайт, продолжайте читать эту статью, поскольку в этой статье дается пошаговый метод выполнения DDoS-атаки с использованием командной строки (CMD).

Как выполнить DDoS-атаку на веб-сайт с помощью CMD

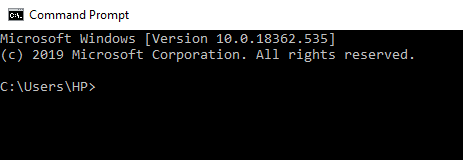

Чтобы выполнить DDoS-атаку на веб-сайт с помощью командной строки (CMD), выполните следующие действия:

1. Выберите веб-сайт, на котором вы хотите выполнить DDoS-атаку.

2. Найдите IP-адрес этого веб-сайта, выполнив следующие действия.

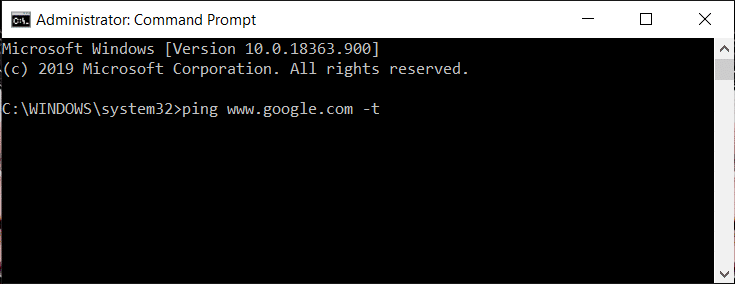

б. Введите команду ниже и нажмите клавишу ввода.

ping www.google.com –t

Примечание. Замените www.google.com веб-сайтом, на котором вы хотите выполнить DDoS-атаку.

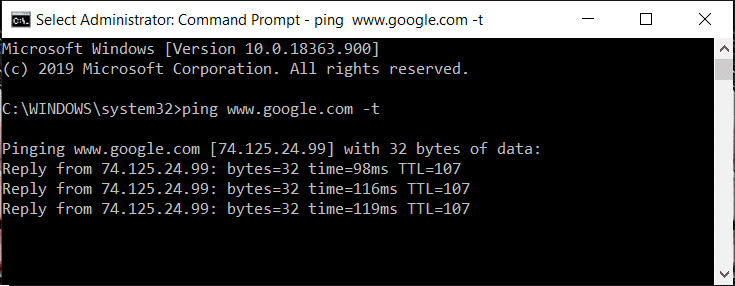

c. В результате вы увидите IP-адрес выбранного веб-сайта.

Примечание : IP-адрес будет выглядеть так: xxx.xxx.xxx.xxx

3. После получения IP-адреса введите в командной строке следующую команду.

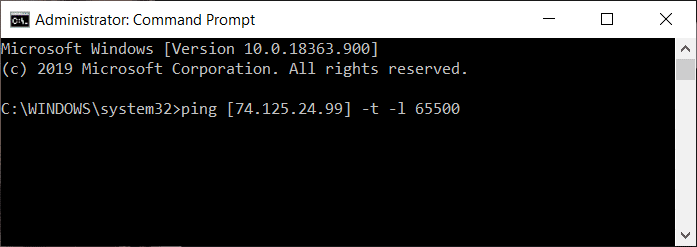

ping [IP-адрес выбранного веб-сайта] –t –l 65500

Используя указанную выше команду, на компьютер жертвы будет отправлено бесконечное количество пакетов данных 65500.

В приведенной выше команде:

4. Нажмите кнопку ввода, чтобы запустить команду, и обязательно запускайте ее несколько часов.

Примечание. Чтобы сделать атаку более эффективной, вы должны выполнить атаку на веб-сайт жертвы с помощью эхо-запросов с более чем одного компьютера. Для этого просто запустите указанную выше команду на нескольких компьютерах одновременно.

Таким образом, внимательно следуя каждому шагу, вы сможете выполнить успешную DDoS-атаку на веб-сайт, используя только командную строку, чтобы отключить или временно вывести его из строя.

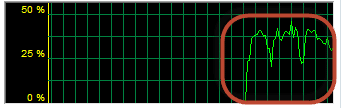

Вы также можете увидеть эффект DDoS-атаки на целевой веб-сайт, используя диспетчер задач и просмотрев сетевую активность.

Чтобы увидеть эффект DDoS-атаки на целевой веб-сайт, выполните следующие действия.

1. Откройте диспетчер задач на компьютере.

3. Вы увидите шесть вкладок под строкой меню. Нажмите на Сеть

4. Вы увидите результаты, аналогичные результатам, показанным на рисунке ниже.

Ddos атака как сделать

Думаю, не для кого не секрет, что мы всё больше и больше приближаемся к моменту, когда мир интернет-вещей станет неотъемлемой частью повседневной жизни каждого человека. Умные чайники, лампочки, кондёры, дверные глазки, системы оповещения о различных чрезвычайных ситуациях и прочие прелести, постепенно становятся привычными атрибутами в домах пролетариата.

В связи с чем, недобросовестные производители ещё на этапе производства договариваются с определёнными лицами о том, что данное устройство можно будет использовать в качестве так называемого зомби-бота. Это такой добровольно или же принудительно заражённый компьютер, вычислительные ресурсы которого могут использоваться для реализации мутных целей.

Рассылка спама, облачный брутфорс паролей, если речь идёт о мощной машинке. Но самое популярное направление, которое досталось нам по наследству из балдёжных 2000-х, это конечно же атака на сервисы до отказа в обслуживании. Или, говоря простым языком, ДДОС. Для того, чтобы этот самый DDoS был успешнее, маломощные устройства, имеющие выход в глобальную сеть, объединяют в так называемые Ботнеты. Получая таким образом целые сети заражённых компьютеров.

С помощью такой чудо-сетки из зомби-тачек злоумышленники получают возможность атаковать отдельно взятый веб-сайт или сетевые ресурсы компании посредством огромного количества поддельных запросов. Учитывая, что в таких сетях хаЦкеры используют десятки тысяч различного рода устройств, каждое из которых обладает своим уникальным IP-адресом, бюджетное оборудование не всегда успевает вовремя отсеять левые запросы.

Ладненько, думаю основную суть уловили. Давайте поскорей перейдём к практике и рассмотрим атаку с помощью популярного на гитхабе бесплатного ботнета UFONet. Он имеет открытый исходный код и предназначен для проведения DDoS-атак на объекты при помощи открытого перенаправления векторов на веб-приложения сторонних разработчиков.

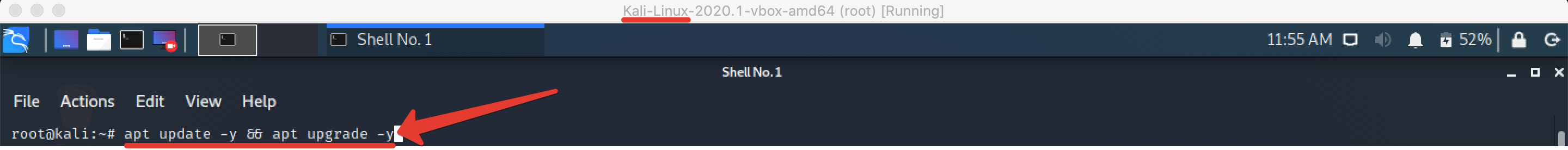

Шаг 1. Первым делом как обычно чекаем и обновляем пакеты на нашей Kali’шке.

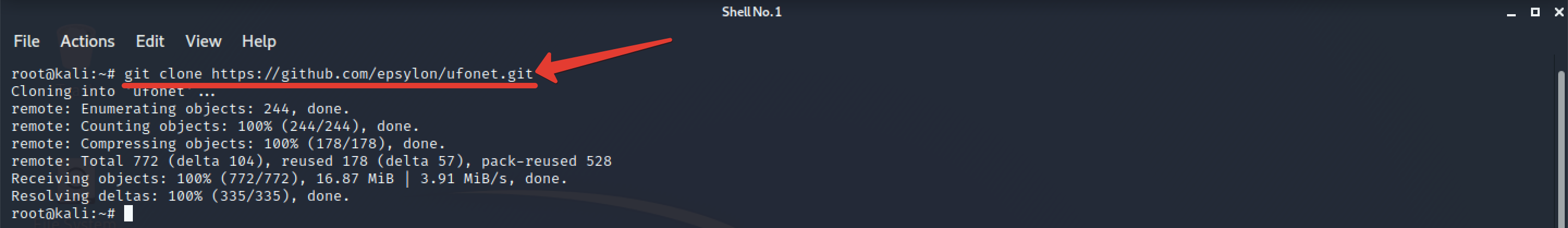

Шаг 2. Далее копируем ufonet с гитхаба.

Шаг 3. Заходим в соответствующий каталог.

Шаг 4. Чмодим сетап.

Шаг 5. Запускаем через 3 питон.

Шаг 6. Далее чмодим непосредственно файл UFOшки.

Шаг 7. Точно также запускаем через последний питон.

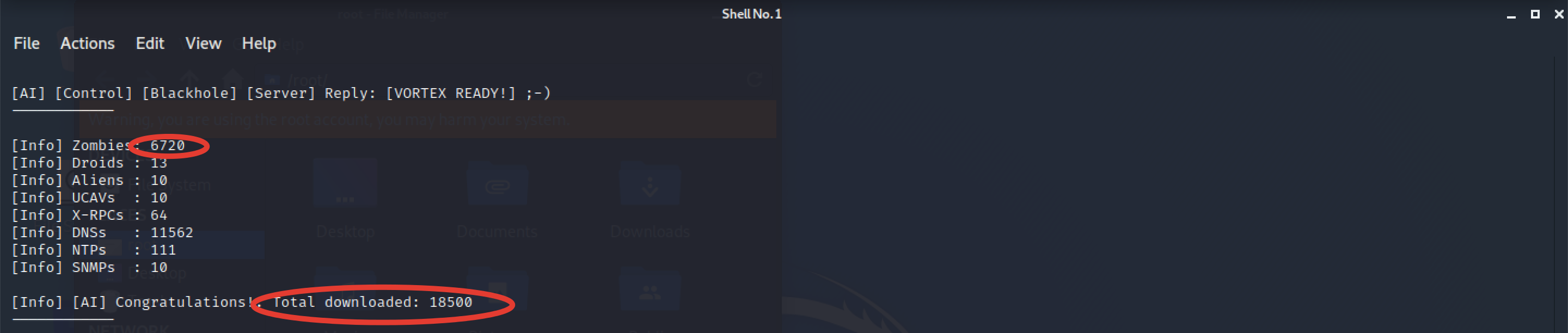

Шаг 8. Чекаем актуальный список зомбарей.

Не супер много, конечно. Но вероятность того, что в онлайне будет с десяток другой устройств – есть.

Шаг 9. В принципе уже можно начинать атаковать ресурс. Однако, прежде чем это делать, давайте соберём о нём подробную информацию и узнаем какой файл следует нагружать.

Видим, что самый большой общедоступный файл на данном сайте представлен CSS’кой. Иногда это может быть картинка или звуковой файл. В любом случае, если уж начинать кошмарить ресурс запросами, то лучше всего адресовать их именно на самый здоровый объект.

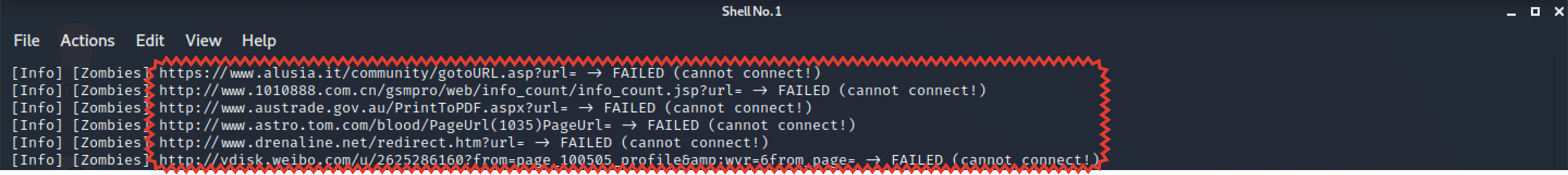

После нажатия на ENTERсистема начнёт отправку запросов с доступных ботов.

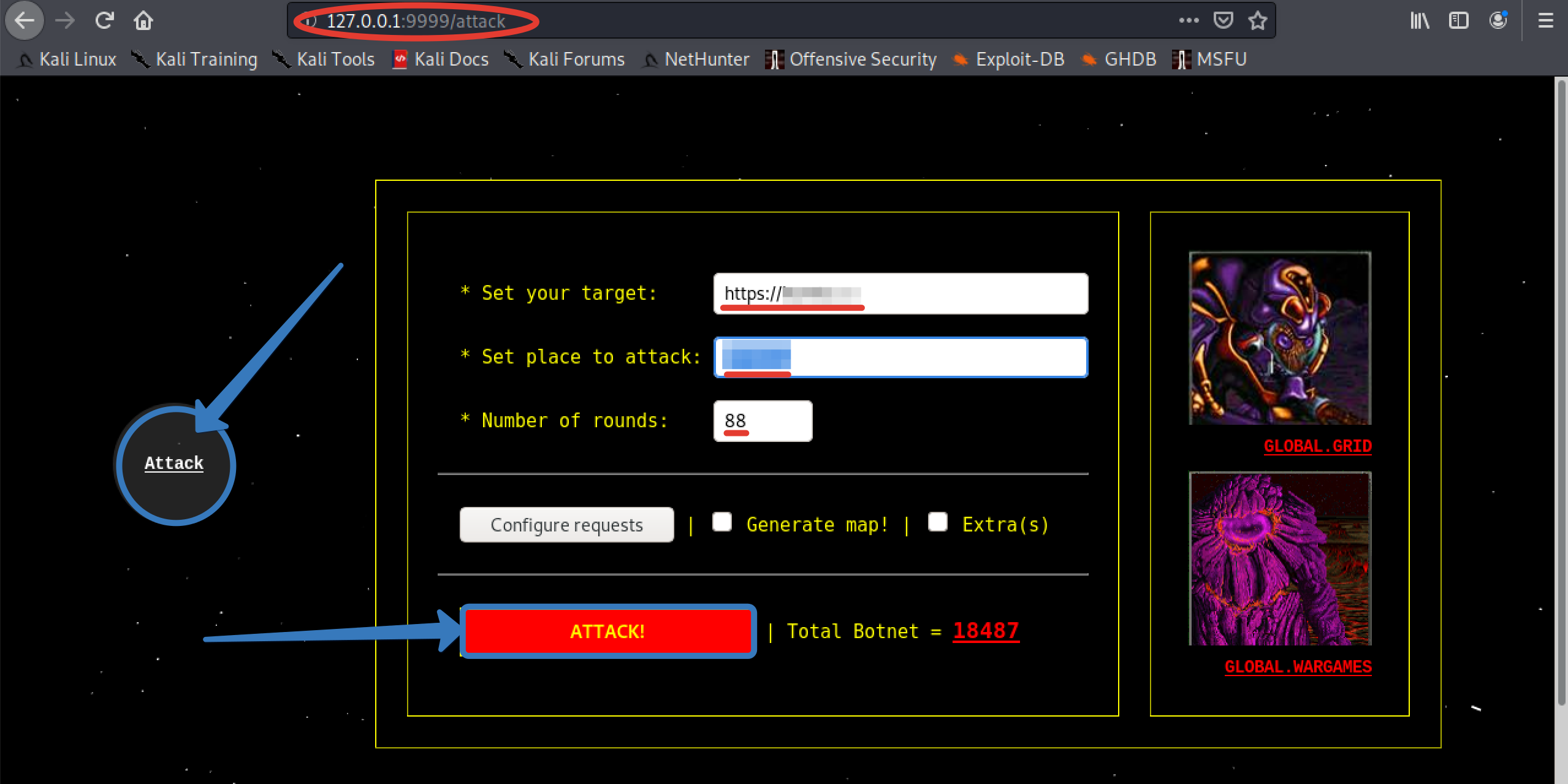

Шаг 12. Аналогичные действия можно выполнить, запустив WEB-интерфейс ботнета.

Шаг 13. Тут всё интуитивно понятно, в картиночках. Доступна карта с активными зомбарями и при желании можно даже визуализировать процесс DDoSa.

Данный способ гораздо эффективнее, нежели барби-атака с одного сраного домашнего роутера. Ведь тут используется целая система с централизованным управлением. Однако, получить доступ к реально рабочим ботнетам не так уж и просто. В сети существует огромное количество фейковых скамов с закрытым исходным кодом. Привет Ютопия.

Установив программное обеспечение псевдо-ботнета, вы получаете в свои руки не только центр управления, но и, по сути, превращаете свой комп в очередного теневого зомби, становясь частью огромной системы. Для того, чтобы этого избежать, нужно уметь самому тщательно анализировать код софтины или иметь знакомого алкаша-программиста, способного за бутылку просканировать внутренности на наличие бобуйни.

И конечно же, надо понимать, что действительно рабочие вещи в таких направлениях распространяются исключительно на платной основе. На закрытых форумах. И только для тех, кто в теме. Используя такой вот халявный или чего хуже варезный софт, вы сможете уронить, разве что домашний Apache с сайтом из 2-3 корявых HTML’ек. Но, тем не менее, в обучающих целях для понимания принципа работы, этого вполне хватит.

В UFO’шке всё сильно зависит от количества ботов в онлайне. Если их много – то, шанс на успех возрастает. И тут уже всё упирается исключительно в оборудование и грамотную настройку защиты от подобных атак. Алгоритм данного ботнета не совершенен. Однако, он один из немногих на сегодняшний день регулярно обновляется, имеет открытый исходник и доступен широким массам.

Только по этим критериям он заслуживает внимание начинающих безопасников и пентестеров. А опытные. Хм. Опытные для учёбы на ютубчике не сидят и в свободное время на беспилотных яхтах катаются, а не забивают голову взломами. Но если яхты у вас пока нет, то можете просто подписаться на канал, если ещё этого не сделали и тогда, быть может, она всё же появится в вашей жизни. Правда в виде корявого зомби-бота. Но тем не менее.

С олдов по традиции жду по царскому лойсу. Ни в коем случае не делитесь этим видосом со своими друзьями. Пусть остаются в неведении. А вам по как обычно желаю удачи, успеха и самое главное успешных атак. Конечно же в обучающих целях. Ведь всё что я тут рассказываю это материал, предназначенный исключительно для повышения уровня вашей осведомлённости, а не мотивация к противозаконным действиям.

Помните, большая сила – большая ответственность. А армия зомби из ботнета, это вам не хиханьки. Так что подумай 10 раз, прежде чем что-то мутить. А лучше вообще не мути. И никогда не ходи, по одному пути. Ладненько. До новых встреч братцы. Всем пока.

ДДоС атака на сайт. Защита от DDoS

Решил написать обзорную статью на популярную в настоящее время тему, которой сам интересуюсь. Что такое современная ddos атака, как ее провести и как защитить сайт от ддос атак. Не скажу, что у меня есть какой-то большой реальный опыт в этой теме, но с небольшими атакам сталкивался и противостоял.

Введение

Как я уже сказал, большого опыта работы под ддос атаками у меня нет. Несколько раз я ловил ddos на свой сайт, несколько раз на сайты своих клиентов. Это были небольшие атаки, с которыми так или иначе можно было работать.

Мне интересна эта тема просто для общего развития. Я читаю статьи, смотрю доклады, знакомлюсь с сервисами по этой теме.

Что такое современная ddos атака

В чем же сущность ddos атаки? По своей сути это распределенная DoS (Denial of Service) атака. Отличие DoS от DDoS как раз в том, что DoS это просто одиночная атака, а DDoS это масштабная атака, состоящая из множества дос атак, выполняемых из разных мест.

Виды ддос атак

Рассмотрим подробнее конкретные цели для описанных выше атак. Начнем с L7 атак. В качестве цели могут использоваться следующие объекты:

С уровня L3, L4 обычно делают следующие ддос атаки:

На основе описания основных типов ddos атак рассмотрим простые и очевидные способы противодействия.

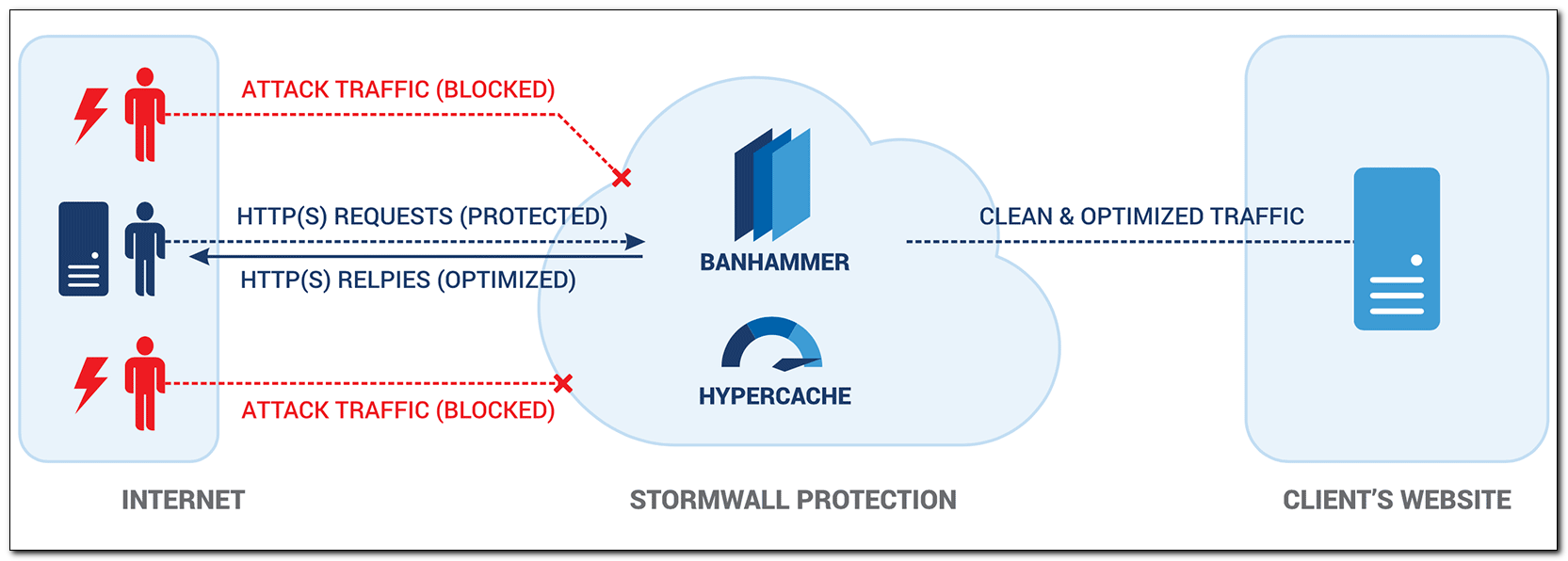

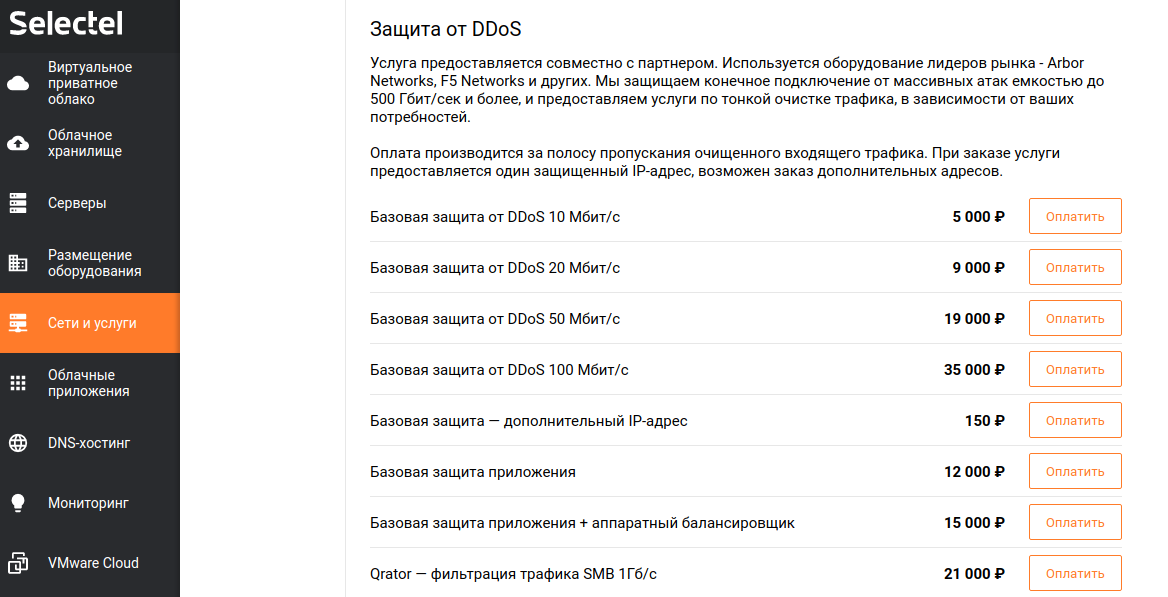

Защита от ddos атак с помощью платных сервисов

Для проведения обычной DoS атаки могут использоваться какие-то программы или скрипты. Пртив таких атак не очень сложно защититься. Примеры таких программ я приведу отдельно. Если же идет масштабная ддос атака, то тут уже совсем другое дело.

Защита сайта от ddos атак может быть двух типов:

Ниже я опишу различные методы защиты от ддос. Сразу скажу, что самостоятельно отбиться от серьезной атаки не получится. Вам могут тупо залить столько трафика, что все каналы связи будут загружены и хостер вас тут же отключит. Сам с этим несколько раз сталкивался. Никакие организационные меры не помогут. Но обо всем по порядку. Начнем с платных сервисов по защите.

Скрытие и защита реального ip адреса

Простое сканирование портов по старому ip позволит определить все доступные службы на сервере и продолжить атаку на сервер напрямую по адресу, минуя защиту. Вам нужно разрешить подключения к своему серверу только с адресов службы защиты. Не забудьте закрыть и ssh службу фаерволом. Незащищенный сервер можно без проблем завалить через ssh обычным syn флудом и fail2ban не спасет. Там такой лог будет, что fail2ban сам положит сервер.

Реальный ip адрес можно определить через поддомены, которые вы забудете закрыть защитой, через заголовки писем email, если почта находится на том же сервере, где сайт, через http заголовки, если вы добавляли в них информацию об ip. Мест, где можно спалить свой реальный ip может быть много. Вам нужно потрудиться и закрыть все эти места. Пока этого не сделаете, профессиональная защита может быть неэффективной.

Также в интернете есть сервисы, которые по имени домена позволяют определить все их внешние ip адреса, которые ранее были засвечены. Если вы какое-то время были доступны в интернете под своим реальным ip адресом, он практически со 100% вероятностью уже засвечен и будет легко определен.

Какой сервис защиты от ддос атак выбирать, я не знаю. Конечно, начать проще всего с cloudflare, так как у них есть бесплатный тариф. Но там много ограничений, плюс надо немного разбираться в том, как работает этот сервис. В общем, бесплатно, без должного опыта защиты от ddos вы вряд ли что-то сделаете. Выбирайте кого-то еще. В качестве примера я уже привел StormWall выше. Начальный тариф там подъемный, можно начать с него.

Настройка firewall

Как я уже сказал выше, обязательно закройте фаерволом все, что только можно. Злоумышленники не должны ничего видеть на вашем реальном сервере. Просто перенести, к примеру, ssh на какой-то другой порт, отличный от 22 тут не подойдет. Закрывайте все и открывайте доступ только со своих доверенных адресов. Web трафик разрешайте только с серверов защиты. Их адреса вам предоставит поддержка.

Подробнее о настройке iptables, если используете этот фаервол, можете прочитаь в моем материале по теме.

Аренда хостинга с защитой от ddos

Когда ваш сервер и так еле тянет нагрузку, а тут еще идет атака, он очень быстро загнется. Если мощности не хватает с достаточным запасом, то атакующие могут пройти защиту очень малым объемом трафика, который невозможно будет отличить от легитимного, и этого будет достаточно, чтобы сайт стал недоступен. Специализированный хостинг учитывает эти моменты и предлагает решения.

Настройка кэширования

Кешированием стоит заниматься сразу, а не тогда, когда вас уже атакуют. Тем не менее, если у вас не оптимизирован сайт или сервис, защитить его будет очень сложно. Как я уже написал выше, защита может пропускать часть трафика, который будет очень похож на легитимный. И этого трафика может хватить, чтобы загрузить до отказа сервер.

Вопрос кэширования достаточно сложный и сходу трудно будет предложить эффективные решения. Тем не менее, если для вас важно хоть что-то отвечать пользователям, а не показывать ошибку веб сервера, то закэшируйте в статику то, что должно даваться динамически. Пусть во время атаки хотя бы сохранится видимость того, что сайт работает. Это все равно лучше, чем полная остановка работы.

Иногда ддос атака может быть вызвана вполне законными способами. К примеру, ссылку на ваш сайт опубликовали где-то в очень популярном месте. И к вам пошел шквал настоящих пользователей. Они все реальные, но по сути вы получаете ддос атаку на свой сайт, которая может привести к его отказу и вы не получите прибыль, к примеру, с показа рекламы в эти моменты.

В таком случае, лучше будет быстро закэшировать посещаемые страницы и отдавать статику, несмотря на то, что не будут работать комментарии, какая-то лента и т.д. Главное, что пользователи смогут прочитать контент, посмотреть рекламу, а вы получить прибыль. Когда нагрузка спадет, сможете проанализировать ситуацию и выработать какое-то рабочее решение на будущее.

Вынести smtp на отдельный сервер

Не используйте web сервер в качестве почтового сервреа. По возможности, выносите функции отправки email сообщений куда-то на сторону. Это может быть как специальный почтовый сервис, так и ваш собственный, но настроенный отдельно. Это полезная практика не только во время ddos атак, но и в общем случае. Как настроить почтовый сервер можете прочитать в моих статьях.

Мало того, что через почтовый сервер можно легко узнать ваши реальные ip адреса, так это дополнительные точки для поиска уязвимостей и отказа. Лучше перестраховаться и минимизировать риски.

Я рассказал, как может быть настроена защита от ddos атак с помощью платных сервисов. В качестве примера привел компанию StormWall. Она достаточно известна, цены доступны, русская поддержка. Они выступают на различных мероприятиях и делятся знаниями. Вот пример отличного выступления, которое я сам в свое время с удовольствием посмотрел и взял их на примету.

Защита сайта от ддос своими силами

Давайте теперь рассмотрим, что мы сможем сделать сами, чтобы защитить свой сайт от распределенной атаки. Сразу скажу, что не очень много. Я немного разбирал эту тему в отдельной статье по защите web сервера от ddos. Там описано несколько простых и эффективных действий, которые позволят вам защититься от простенькой атаки, которую будет выполнять какой-то любитель или школьник из небольшого количества мест.

Если атака будет распределенная и масштабная, то своими силами вы ничего не сможете сделать. Вас просто будет отключать хостер, если вы используете обычный VPS или выделенный срервер, без защиты от ддоса. Я сам с этим несколько раз сталкивался. Что бы ты не делал, ничего не помогает. Как только трафика приходит слишком много, вас отключают, даже если сервер еще вполне себе тянет нагрузку. Необходимо обращаться в специализированные сервисы, переправлять весь трафик туда и проксировать его к себе уже очищенным.

Как сделать ддос атаку самому

Рассмотрим на примерах, как в принципе можно провести ddos атаку. «Чтобы поймать преступника, нужно думать как преступник». По понятным причинам, я расскажу только немного теории, без практических примеров, во избежание, так сказать. Хотя у меня и примеров то нет. Я сам никогда всерьез не занимался ddos атаками.

Для того, чтобы сделать ddos атаку самому на неподготовленный сайт достаточно из 3-5 разных мест запустить Яндекс.Танк и указать в качестве целей набор наиболее тяжелых страниц. Обычному динамическому сайту сразу станет плохо. Когда владелец спохватится и начнет разбираться, он достаточно быстро забанит ваши ip адреса сам, либо с помощью хостера и на этом ваша ддос атака закончится.

Вам придется искать новые ip адреса для проведения очередной ддос атаки, что весьма хлопотно, а вот блокировать их будет легко. Дальше уже нужно включать голову и думать, как оперативно и легко менять ip адреса. В голову приходят готовые списки с прокси, скрипты, curl, python и т.д. Не буду дальше развивать эту мысль. В общем и целом, самому научиться ддосить на начальном уровне не так сложно. Достаточно базовых знаний linux и скриптинга.

Сразу скажу, что профессиональные службы по защите от ддос, наподобии StormWall или CloudFlare, такие ваши атаки отметут, даже не заметив. Это может быть интересно только в качестве саморазвития. Все современные и эффективные ddos атаки делают с помощью ботнет сетей.

Программы для ddos атак

Я решил сделать раздел с описанием программ для ддос вот с какой целью. Если вам это интересно, то наверняка вы будете искать в интернете подобные программы, как это делал я в свое время. Сразу предупреждаю, что сами эти программы и сайты, которые их распространяют, набиты вирусами и прочими вредоносами. Будьте очень внимательны и осторожны при поиске программ.

Подобные программы рекомендуется использовать, чтобы проверить, как ваш сайт будет работать под их натиском. Если вам будут организовывать ddos, то возможно начнут именно с таких простых средств. Так что имеет смысл после настройки защиты посмотреть, а как она реально работает.

Ddos программы делятся на 3 типа:

Программы для проведения syn и udp флуда

Из первых наиболее популярны:

Программные комплексы для создания своего ботнета

В публичный доступ попадают какие-то старые поделки, которые потеряли актуальность из-за того, что их детектят все современные антивирусы. Использовать их можно только в каких-то академических целях на подконтрольных вам машинах. Реально собрать свой ботнет для проведения мощных ddos атак с помощью публичных бесплатных программ невозможно.

К таким ботнетам относятся Zemra Botnet, Dirt Jumper, Solar и т.д. Все это есть в свободном доступе. Можете для общего развития установить и посмотреть, как все это работает.

Stresser панели

В бэкенде у таких панелей обычный ботнет. Есть панели с тестовым доступом для проведения мощной ддос атаки полностью бесплатно. Да, она будет кратковременная, но все равно может навредить ресурсу. Работают такие панели вполне легально, предоставляя свой доступ якобы для тестирования надежности ресурсов. А то, что их используют для ddos атак, это уже их не касается.

Заключение

На этом у меня все по теме ddos атак. Как обычно, хотелось написать больше и с примерами, но получилось и так длинная статья. Думаю, конкретные примеры по проведению ddos своими силами и противодействию им опишу отдельно.

Если у вас есть замечания, дополнения, интересные ссылки на доклады, видео, сервисы по защите, делитесь в комментариях.

Как организовать DDoS в благих целях?

Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются.

А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс от потенциальных действий злоумышленников?

Для того чтобы оценить возможные риски и повысить защищенность, имеет смысл самостоятельно провести действия, имитирующие DDoS-атаку, пока ресурс еще не запущен для массового использования.

В этой статье мы расскажем про опыт организации нагрузочного тестирования для DNS- и HTTP-сервисов.

Подготовка

Для того чтобы спровоцировать генерацию огромного количества сетевого трафика на проверяемом ресурсе, нужно задействовать много виртуальных машин, каждая из которых будет посылать максимальное число запросов к сервису. Если вы не располагаете мощным вычислительным центром, то есть смысл временно арендовать виртуальные машины в каком-либо облаке. Эта затея имеет одну особенность: нужно убедиться в том, что облако не сфолзит, приняв вашу активность за действия злоумышленника.

Сравнив политику различных облачных сервисов (кто-то безжалостно банит учетную запись, с которой, предположительно, были выполнены действия, приводящие к отказу ресурса) в отношении проведения нагрузочного тестирования с использованием их функционала, мы решили остановиться на Amazon Web Services (AWS). В их документах указано, что AWS допускает проведение нагрузочного тестирования, но просит согласовать его, отправив письмо на определенный адрес.

Согласование нагрузочного тестирования

Отправляем сообщение, где коротко рассказываем о своих намерениях, и получаем форму, которую должны заполнить:

Есть несколько нюансов:

У нас спрашивают, кого будем «дубасить». Имеем ли мы на это право? Говорим, что это наш ресурс (по всей видимости, никто не проверяет, так ли это) и что тестирование полностью согласовано.

Нам нужно обозначить, сколько трафика создадим в каждом из регионов. В ходе переписки выясняем, что каждый регион имеет свой лимит на количество сетевого трафика. В общей сложности разрешают запросить 645 Гб/c. Считаем, сколько нужно для атаки, и набираем регионы таким образом, чтобы получилось необходимое значение.

Требуется описать, в какое время будет проводиться атака, как долго будет длиться и как будет расти ее мощность. В свободной форме, но достаточно подробно рассказываем о своих планах. Атака проводится с постепенным увеличением мощности, поэтому расписываем, какие этапы будут у тестирования и какая максимальная мощность предполагается на каждом из них. Дату атаки можно не указывать с точностью до дня, вполне можно обозначить диапазон в две-три недели.

И в обязательном порядке всеми силами стараемся заверить, что будем вести себя хорошо, внимательно наблюдать за ходом тестирования и остановим его по первому требованию в случае необходимости.

Скорее всего, в ответ на заполненную форму попросят какие-то разъяснения, поэтому переписываемся и отвечаем на вопросы до тех пор, пока не получим разрешение на тестирование.

На все согласование уходит примерно три рабочих дня, если отвечать оперативно.

Подготовка инфраструктуры

После согласований сталкиваемся с необходимостью подготовить инфраструктуру для тестирования. Дело в том, что во время проверки нам нужно будет оперативно:

• запускать тестовую атаку;

• собирать статистику о ходе проведения;

• останавливать тестовую атаку;

Создание образа инстанса

Выбор типа инстанса

Характеристики инстансов можно посмотреть вот тут. Также выбирать и сравнивать инстансы можно здесь.

Запрос на увеличение лимита

Нужно заранее подумать о том, сколько инстансов будет участвовать в тестировании. Дело в том, что Amazon предоставляет для каждого региона свои ограничения на число инстансов. Если у вас есть ощущение, что понадобится больше инстансов, чем доступно по умолчанию, то стоит как можно раньше запросить увеличение лимита. Для этого переходим в раздел Support, создаем обращение типа Service limit increase. Время обработки обращения может быть разным: кто-то отвечает уже на следующий день, предоставляя столько сущностей, сколько было запрошено, кто-то говорит, что не даст запустить больше, чем N инстансов. Были и такие регионы, которые отвечали на запрос около месяца.

Тюнинг производительности

Далее нужно создать образ инстанса, который будет запускаться во время тестирования. Для этого включаем инстанс выбранного типа, производим на нем все настройки, затем сохраняем то, что получилось, в качестве образа (в том же меню Actions, где есть возможность включения инстанса, а также функциональность по созданию образа Image Create Image).

Нам нужно получить максимальный исходящий трафик с каждого инстанса, поэтому для начала оптимизируем настройки сети и памяти под нашу задачу на инстансе.

Для этого внесем настройки в файл /etc/sysctl.conf :

• Повысим диапазон локальных портов и уменьшим время нахождения сокетов в состоянии FIN_WAIT:

Диапазон локальных портов определяет максимальное количество исходящих сокетов, которое хост может создать из определенного IP.

С настройкой по умолчанию (61 000–32 768) получается 28 233 сокета. С новыми настройками – 64 500.

Fin_timeout определяет минимальное время, в течение которого исходящие сокеты могут находиться в состоянии FIN_WAIT.

Если указаны значения по умолчанию, система может обеспечить не более (61 000–32 768) / 60 = 470 сокетов в секунду.

Увеличивая port_range и уменьшая fin_timeout, мы можем повлиять на способность системы генерировать большее число исходящих соединений.

• Разрешим повторно использовать сокеты в состоянии TIME_WAIT, когда заканчиваются свободные:

Установка вышеуказанной опции (которая по умолчанию отключена) помогает минимизировать потери на «простаивание» уже отработавших соединений.

Очень подробно о TIME_WAIT рассказано в этой статье.

• Включим опцию tcp_timestamps для работы вышеуказанной опции tcp_tw_reuse :

Сценарии тестовых атак

1. Атака на DNS

Одна из основных задач тестирования – оценка производительности DNS-серверов. Именно DNS-серверы могут стать узким местом отказоустойчивости сайта, так как при возникновении проблем с DNS даже самый устойчивый сервис окажется недоступным. Для создания нагрузки на DNS-серверы будем генерировать много разнообразных DNS-запросов. Запросы должны быть валидными и требовать от DNS-сервера как можно большего и длительного ответа.

Для генерации подобного трафика подходит утилита DNSPerf.

DNSPerf – это простой, гибкий и бесплатный инструмент тестирования производительности DNS-серверов. В первую очередь он рассчитан на authoritative DNS-сервера, но может также использоваться для измерения производительности кеширующих серверов.

В нашем случае нагружаются authoritative DNS-сервера, обслуживающие одну зону – example.com.

Для DNSPerf предварительно подготовим файл с запросами dns_queries.txt (преимущественно ANY для увеличения времени и размера ответа от DNS-сервера):

Пример запуска утилиты:

2. Атака на ICMP

Пример запуска утилиты:

3. Атака на HTTP

Теперь проверяем на стрессоустойчивость основной функционал сервиса – обработку HTTP(S)-трафика. Одним из самых гибких и простых инструментов для генерации HTTP-трафика является siege. Siege – это многопоточная утилита с открытым исходным кодом, предназначенная для тестирования производительности веб-ресурса.

Как и DNSPerf, siege позволяет нагрузить сервер запросами от заданного числа виртуальных пользователей (эмуляция пользователя реализуется c помощью отдельного порта), а также использовать подготовленный заранее набор запросов. Это очень удобно, так как можно включить в тест наиболее ресурсоемкие запросы.

Пример запуска утилиты:

Формат содержимого test_urls.txt :

Как видите, тесты проводились с использованием преимущественно POST-запросов, требующих обработки на стороне сервера и занимающих наибольшее количество ресурсов по сравнению с другими типами запросов.

Ни в одном из вариантов не используется подмена IP, так как Amazon не позволяет это реализовать. Какой бы src_IP ни был указан в пакете, на выходе с инстанса он будет изменен на правильный.

Все создаваемые запросы должны быть легитимными – никакой волны исходящего трафика без ответа, – так как политика Amazon в отношении DDoS довольно строгая. Даже согласованный стресс-тест отнимает минимум несколько дней на общение с техподдержкой, а при первых «вредоносных» действиях получаем бан порта, с которого выходил трафик, и требование немедленно объясниться.

Скрипты для запуска атак

Для удаленного управления тестами подготовим bash-скрипты (dns.sh, ping.sh, http.sh), запускающие нужный вид атаки, и файлы с пейлоадами (test_urls.txt, valid_dns_queries.txt).

Когда мы загрузим все это на AWS-образ (из которого и будут создаваться все инстансы), каждый тест можно будет запускать удаленно командой следующего формата:

В качестве stress-script.sh указывается скрипт нужного типа, а params — соответствующие параметры. В файле stress.log мы будем отслеживать вывод запущенной утилиты. Для удобства будем использовать разные логи для разных утилит: dns.log, ping.log, http.log.

Пример скрипта dns.sh :

Как видно из кода, скрипт можно будет запускать и останавливать, а также проверять статус (запущен/не запущен).

Аналогичным образом построены скрипты для ICMP- и HTTP-тестов, запускающие соответственно hping3 и siege с переданной через аргумент строкой параметров.

Скрипты мониторинга

Для оценки исходящего трафика и состояния инфраструктуры тестирования нам понадобится средство мониторинга. Из соображений простоты и экономии ресурсов используем iptables. Для этого напишем скрипт, подсчитывающий количество отправленных Мб, и положим его на AWS-образ:

Скрипт создает новую цепочку TRAFFIC_OUT и добавляет в нее фильтры для нужных протоколов: tcp, udp, icmp.

В цепочку OUTPUT добавляется перенаправление пакетов в TRAFFIC_OUT.

Количество переданных данных можно узнать командой:

Установим скрипт в качестве сервиса. Для этого создадим файл monitoring.service и переместим его в директорию /etc/systemd/system нашего образа:

Теперь можно добавить сервис в автозагрузку:

Управление инстансами

Теперь разберемся с удаленным (максимально автоматизированным) управлением инстансами.

Для этих целей можно использовать механизм AWS CLI – управление с помощью консоли.

Создаем Secret Key (Access keys (access key ID and secret access key)) и настраиваем консоль.

Теперь у нас есть доступ ко всем возможностям учетной записи.

Особенность работы с AWS состоит в том, что все действия выполняются для конкретного региона и их приходится повторять, если привлечено несколько регионов.

Для создания нового инстанса из образа, который мы выше смастерили (подразумеваем, что есть публичный ami-ID, который используем в скрипте), выполним следующие действия:

Затем можно подключиться по SSH, если нам известен IP-адрес. Просто запрашиваем список машин, которые сейчас запущены. Среди их параметров находим PublicDnsName или PublicIpAddress.

Далее выполняем SSH-команды, указав SSH-ключ, созданный выше:

SSH-команды позволяют управлять атакой и получать всю информацию о состоянии атаки, так как мы снабдили инстансы всеми необходимыми скриптами и инструментами.

Нужно понимать, что большинство средств защиты от атак, направленных на отказ в обслуживании, блокируют IP-адрес, с которого поступает аномально много запросов. Поэтому IP-адреса виртуальных машин должны постоянно меняться для поддержания мощности атаки.

AWS присваивает новый IP-адрес каждый раз, когда машина запускается. Поэтому для смены IP потребуется выключить и включить машину заново (не нужно ее удалять!).

Разница между выключением и удалением заключается в том, что мы посылаем разные сигналы. Stop – чтобы выключить, terminate – чтобы выключить и сразу же удалить.

В целях мониторинга входящего трафика инстанса используем следующую команду с указанием ID инстанса: когда начинается замер трафика, когда заканчивается, за какой период значения суммируются:

Мониторинг доступности сервиса

Дополнительно для проведения атаки потребуется наблюдать, жив ли тот сервис, который мы тестируем.

Создаем и запускаем простейший «пинг»-скрипт, который отслеживает доступность целевых портов (53 и 80 в нашем случае).

Пример кода на Python, который позволяет автоматизировать проверку доступности:

Полученную информацию сохраняем в лог-файле, на основе которого по итогам атаки можно будет построить график доступности ресурса.

Если замедление работы несущественное, а мощность атаки достигла установленного максимума, то есть смысл подождать минуту или две, и если сервис продолжает работать без перебоев, то проверка считается успешной.

Финансовый вопрос

Стоит обсудить еще один вопрос, связанный с организацией тестирования, — стоимость всего этого мероприятия.

Amazon предоставляет подробную информацию о тарифах, но нужно понимать, что приходится платить практически за все. Тем не менее многими расчетами можно пренебречь. В первую очередь стоит посчитать стоимость трафика (зависит от региона и от того, какой итоговый объем информации будет передан) и стоимость аренды инстансов (оплата поминутная). Эти пункты образуют примерно 99 % от стоимости всей атаки.

Поэтому стоимость атаки рассчитывается в каждом случае отдельно в зависимости от [масштаба боевых действий] максимальной мощности атаки и числа планируемых запусков.

С точки зрения упрощения расчетов лучше использовать учетную запись Amazon, которая зарегистрирована не больше года назад. Тогда часть операций будет бесплатна. Подробнее про лимиты бесплатного использования можно почитать здесь.

Для того чтобы проиллюстрировать подсчет стоимости проведения нагрузочного тестирования, допустим, что хотим проверить устойчивость DNS-сервера к нагрузке в 10 Гб/c.

Мы будем увеличивать мощность атаки постепенно, для этого сначала запустим одну сущность, затем добавим еще по одной каждые 60 с.

Формула расчета стоимости принимает вид:

Как сделать Ддос-атаку и сесть на семь лет

Заказать Ддос-атаку много ума не надо. Заплатил хакерам и думай о панике конкурентов. Сначала с кресла директора, а потом с тюремной койки.

Объясняем, почему обращаться к хакерам — последнее дело честного предпринимателя и чем это грозит.

Как сделать Ддос-атаку знает даже школьник

Сегодня инструменты для организации Ддос-атаки доступны для всех желающих. Порог вхождения для начинающих хакеров низкий. Поэтому доля коротких, но сильных атак на российские сайты выросла. Похоже, что хакерские группы просто отрабатывают навыки.

Показательный случай. В 2014 году Образовательный портал Республики Татарстан подвергся Ддос-атакам. На первый взгляд, в нападении нет смысла: это не коммерческая организация и спросить с неё нечего. На портале выставляют оценки, расписание занятий и так далее. Не более. Эксперты «Лаборатория Касперского» нашли группу «Вконтакте», где студенты и школьники Татарстана обсуждали как сделать Ддос-атаку.

Производные запросы от «как сделать Ддос-атаку Татарстан» привели специалистов по кибербезопасности к интересному объявлению. Исполнителей быстро нашли и им пришлось возместить ущерб.

Из-за простоты Ддос-атак за них берутся новички без моральных принципов и пониманий своих возможностей. Такие могут и перепродать данные о заказчике. Омоложение исполнителей Ддос-атак — мировая тенденция.

Весной 2017 года тюремный срок получил британский студент. Когда ему было 16 лет, он создал программу для Ддос-атак Titanium Stresser. На её продаже британец заработал 400 тысяч фунтов стерлингов (29 миллионов рублей). С помощью этой Ддос-программы провели 2 миллиона атак на 650 тысяч пользователей во всём мире.

Подростками оказались участники крупных Ддос-группировок Lizard Squad и PoodleCorp. Юные американцы придумали собственные Ддос-программы, но использовали их для атаки на игровые серверы, чтобы получить преимущества в онлайн-играх. Так их и нашли.

Доверять ли репутацию компании вчерашним школьникам, каждый решит сам.

Наказание за Ддос-программы в России

Как сделать Ддос-атаку интересуются предприниматели, не желающие играть по правилам конкуренции. Такими занимаются сотрудники Управления «К» МВД России. Они же ловят исполнителей.

Российское законодательство предусматривает наказание за кибер-преступления. Исходя из сложившейся практики, участники Ддос-атаки могут попасть под следующие статьи.

Заказчики. Их действия обычно подпадают под статью 272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации.

Наказание: лишение свободы до семи лет или штраф до 500 тысяч рублей.

Пример. По этой статье осудили сотрудника отдела технической защиты информации администрации города Курган. Он разработал многофункциональную программу Мета. С её помощью злоумышленник собрал персональные данные на 1,3 миллиона жителей области. После — продавал банкам и коллекторским агентствам. Хакер получил два года лишения свободы.

Исполнители. Как правило, наказываются по статье 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ.

Наказание. Лишение свободы до семи лет со штрафом до 200 тысяч рублей.

Пример. 19-летний студент из Тольятти получил получил 2,5 года условного срока и штраф 12 млн рублей. С помощью программы для Ддос-атак он пытался обрушить информационные ресурсы и сайты банков. После атаки студент вымогал деньги.

Неосторожные пользователи. Несоблюдение правил безопасности при хранении данных карается по статье 274 УК РФ — нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей.

Наказание: лишение свободы до пяти лет или штрафом до 500 тысяч рублей.

Пример. Если в ходе доступа к информации каким-либо образом были похищены деньги, статью переквалифицируют в мошенничестве в сфере компьютерной информации ( статья 159.6 УК РФ). Так два года в колонии-поселении получили уральские хакеры, получившие доступ к серверам банков.

Нападки на СМИ. Если Ддос-атаки направлены на нарушение журналистских прав, действия подпадают под статью 144 УК РФ — воспрепятствование законной профессиональной деятельности журналиста.

Наказание: лишение свободы до шести лет или штрафом до 800 тысяч рублей.

Пример. Эту статью часто переквалифицируют в более тяжёлые. Как сделать Ддос-атаку знали напавшие на «Новую газету», «Эхо Москвы» и «Большой город». Жертвами хакеров становятся и региональные издания.

Программы для Ддос-атак

По информации экспертов, для атаки на средний сайт достаточно 2000 ботов. Стоимость Ддос-атаки начинается от 20 долларов (1 100 рублей). Количество атакующих каналов и время работы обсуждаются индивидуально. Встречаются и вымогательства.

Приличный хакер перед атакой проведёт пентест. Военные назвали бы этот метод «разведка боем». Суть пентеста в небольшой контролируемой атаке, чтобы узнать ресурсы защиты сайта.

Интересный факт. Как сделать Ддос-атаку знают многие, но сила хакера определяется ботнетом. Часто злоумышленники крадут у друг друга ключи доступа к «армиям», а потом перепродают. Известный приём — «положить» wi-fi, чтобы тот принудительно перезагрузился и вернулся к базовым настройкам. В таком состоянии пароль стоит стандартный. Далее злоумышленники получают доступ ко всему трафику организации.

Хакеры проведут Ддос-атаку на конкурента. Потом могут получить доступ к его вычислительной мощности и замайнить биткоин-другой. Только эти доходы заказчику не достанутся.

Риски заказа Ддос-атаки

Подведём итог, взвесив достоинства и недостатки заказа Ддос-атаки на конкурентов.

Если конкуренты насолили бизнесу, хакеры не помогут. Они сделают только хуже. Агентство «Digital Sharks» удалит нежелательную информацию законными способами.

В России раньше «фурами» взламывали email-адреса, страницы соц сетей у миллионов, хакали пачками и тысячами номера icq и еще много-много ОЧень много всего. И что вы думаете много кого сажали? ответ — почти никого. Да и сейчас, если подойти к заказу той же ddos-атаки с «мозгами» и позаботиться о своей анонимности… все будет гуд.

Андрей, вы правы, в прошлом происходило огромное количество взломов, однако хочется подчеркнуть, что это было по ряду причин:

1) Слабые технологии защиты;

2) Отсутствие компьютерной грамотности у людей;

Иметь пароль в виде даты рождения считалось нормой, и взломщикам не приходилось выдумывать сложные алгоритмы для подбора символов. Сейчас же большинство уже на автомате подключает двухфакторную авторизацию, не говоря о паролях с абсолютно рандомными символами.

Время меняется, в компетентные органы приходят молодые сотрудники со знаниями и пониманием. К примеру, в мае 2017 года был осужден житель Забайкальского края за взлом страницы знакомой, его приговорили к исправительным работам. В 2019 году осудили 21-летнего хакера из Воронежа, взламывающего личные страницы ВКонтакте. Его приговорили к году исправительных работ с удержанием заработной платы в размере 10% ежемесячно в пользу государства.

Таких историй достаточно, но не так много, как хотелось бы. Все-таки раньше все взломы происходили через технику, а сейчас «взламывают» людей, но это совсем другая история.

Ошибки нет. Некорректно описали процесс. Там мужчина валил сервера, а потом собирал данные. Перепислаи в статье этот блок, чтобы всем читателям было понятно. Спасибо!

Используем DDOS атаку как средство устрашения! Зарубежный сервис DDoS!

В данной статье мы поговорим, как на кратковременный срок отключить от работы сайты конкурентов.

Да да! Именно отключить, ведь нам не нужны неприятности с законом, и какие-либо последствия, цель просто «напугать» кроликов и заставить призадуматься.

От сильных ddos атак вас не спасет никто, а вот от мелких школьников с маленькими ботнетами возможно спастись.

Да да! мы сознательно не даем мощный инструмент, чтобы самим потом не быть атакованными, так как защиты от атак такого уровня почти нет

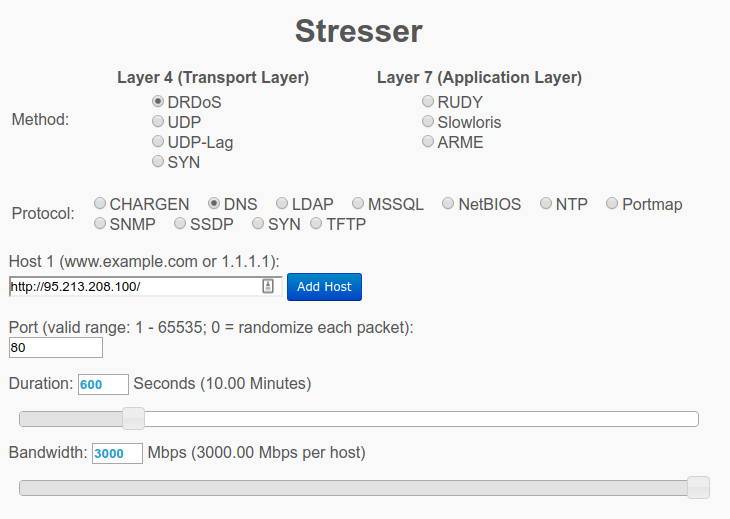

Для атаки нам потребуется сайт https://www.ipstresser.com, для того чтобы пользоваться его функциями, вам нужно будет там зарегистрироваться.

Для начала заходим на главную страницу

Далее заполняем поля примерно так

После этого нажимаем начать атаку (зеленая кнопка), обратите внимание, что сервис бесплатный (можно делать микро-атаки совершенно бесплатно), но для этого вам возможно потребуется заполнять форму несколько раз, т.к. на бесплатные тесты всегда есть очередь.

Данным способом можно положить очень тяжелые сайты (которые и так еле еле работают).

Для крупных сайтов, эти атаки ничего не сделают. При желании за платный доступ, можно увеличить мощность атаки в 10 раз и пользоваться сервисом весь месяц, но придется заплатить.

На примере в скриншоте был указан IP адрес сайта, вам нужно будет написать нужный вам ип адрес сайта или вашего врага.

Для получения IP адреса нужного домена, можно воспользоваться бесплатными сервисами, например http://www.nictools.ru/siteip, просто пишем нужный домен и получаем IP адрес.

У крупных сайтов их может оказаться больше одного.

Но будьте внимательны, ddos атаки являются уголовно-наказуемыми, рекомендуем использовать эти сервисы только для проверки вашего оборудования и устойчивости к ддос атакам.

Мы тестировали популярные хостинги по типу agava.com, beget.ru и другие..все эти сайты ложились наповал мощностями от 10 гигабит, даже наш сайт сразу упадет от такой атаки.

Многие хостинг компании просто отключают своих клиентов от себя, чтобы не связываться с проблемным сайтом.

Посмотрите видео и у вас не останется сомнений

Вам требуются переходы, клики или просто трафик? Регистрируйся в сервисе Go-ip.ru и заказывай трафик прямо сейчас.

В сервисе можно настроить трафик с кликами по рекламе, баннерам, и задать нужные действия для любых целей и задач.

Сервис Go-ip имеет более пятидесяти специальных команд и функций, которые позволяют выполнять различные действия в браузере.

К примеру, можно выполнять регистрации, имитировать ввод текста в поля, шевелить мышкой, отмечать галочки и кликать по любым объектам на сайте.

Ежесуточно в сервисе насчитывается более 50 000 уникальных хостов, которые удовлетворят любую потребность.

Автогол. Как я сделал небольшую DDoS атаку на наш сервер

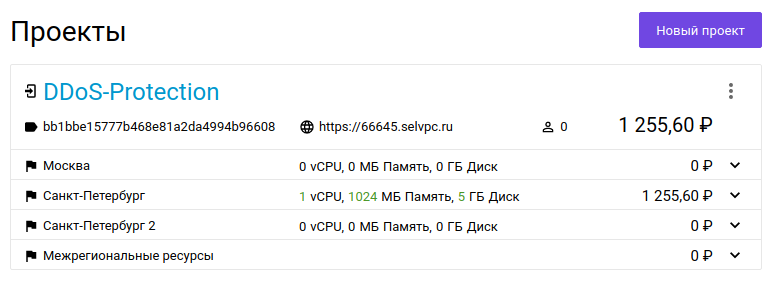

Тема DDoS-атак, их типов и способов защиты уже неоднократно поднималась нашими авторами в прошлом. Мы внимательно следим за пожеланиями наших читателей и поэтому сегодня продемонстрируем услугу по защите от DDoS на живом примере. В этой статье мы разберем подобную задачу: сделаем тестовое веб-приложение, организуем стресс-тест, симулирующий DDoS-атаку, и сравним статистику загрузки сети с защитой и без неё.

О типах DDoS-атак и способах защиты от них мы уже писали в нашем предыдущем материале. Помимо базовых решений по контролю и фильтрации сетевого трафика, Selectel предоставляет услугу по расширенной защите от DDoS-атак. Подобный уровень защиты добавляет в комплекс очистки трафика дополнительную ступень в виде специального прокси-сервера, настроенного под конкретные приложения.

В этой статье мы рассмотрим случай атаки, нацеленной на перегрузку полосы пропускания, а конкретно используем метод DrDOS (Distributed Reflection Denial of Service), использующий технику отражения запросов. Подобный метод интересен тем, что позволяет многократно усиливать объем атаки по сравнению с пропускной способностью зараженной машины, и был выбран нами поскольку наглядно показывает масштаб возможной атаки.

План действий

Демонстрацию услуги по защите от DDoS-атак мы проведем с помощью эксперимента, целью которого будет сравнение работоспособности веб-сервера, находящегося под DDoS-атакой, с подключенной услугой и без неё. Для этого мы организуем два стресс-теста с одинаковыми параметрами атаки на заранее подготовленный веб-сервер в VPC через защищенный и прямой IP-адрес. Степень влияния услуги по защите от DDoS-атак на фильтрацию нежелательного трафика мы оценим с помощью метрик загрузки процессора и сетевого устройства. Кроме того, используем инструмент мониторинга сервисов для определения доступности веб-сервера в разных локациях.

Веб-сервер:

Инструменты мониторинга:

Инструмент для стресс-теста:

В результате проведения испытаний ожидается, что при подключенной услуге по защите от DDoS-атак работоспособность сервиса нарушена не будет. В следующей части мы рассмотрим создание и настройку приложения в VPC и процесс подключения услуги. Затем проведем стресс-тесты и сравним показания метрик.

Настройка приложения и подключение услуги по защите от DDoS

В качестве среды для размещения веб-сервера мы выбрали виртуальное приватное облако за возможность быстрого создания виртуальной машины и подключения публичной подсети:

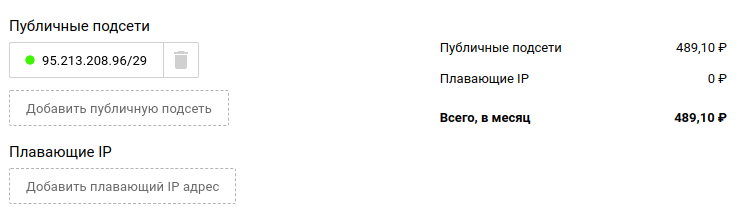

В состав выделенных ресурсов мы также включили публичную подсеть — для работы с услугой по защите от DDoS плавающий IP-адрес не подходит:

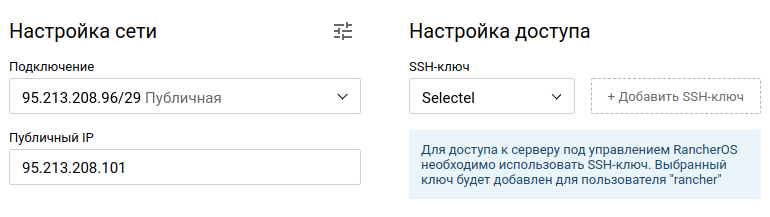

Далее создадим сервер внутри проекта, используя в качестве источника для установки системы готовый образ Ubuntu 16.04. В разделе настройки сети необходимо выбрать подключение через зарезервированную ранее публичную подсеть, а также выбрать и записать публичный IP-адрес: он понадобится нам позже.

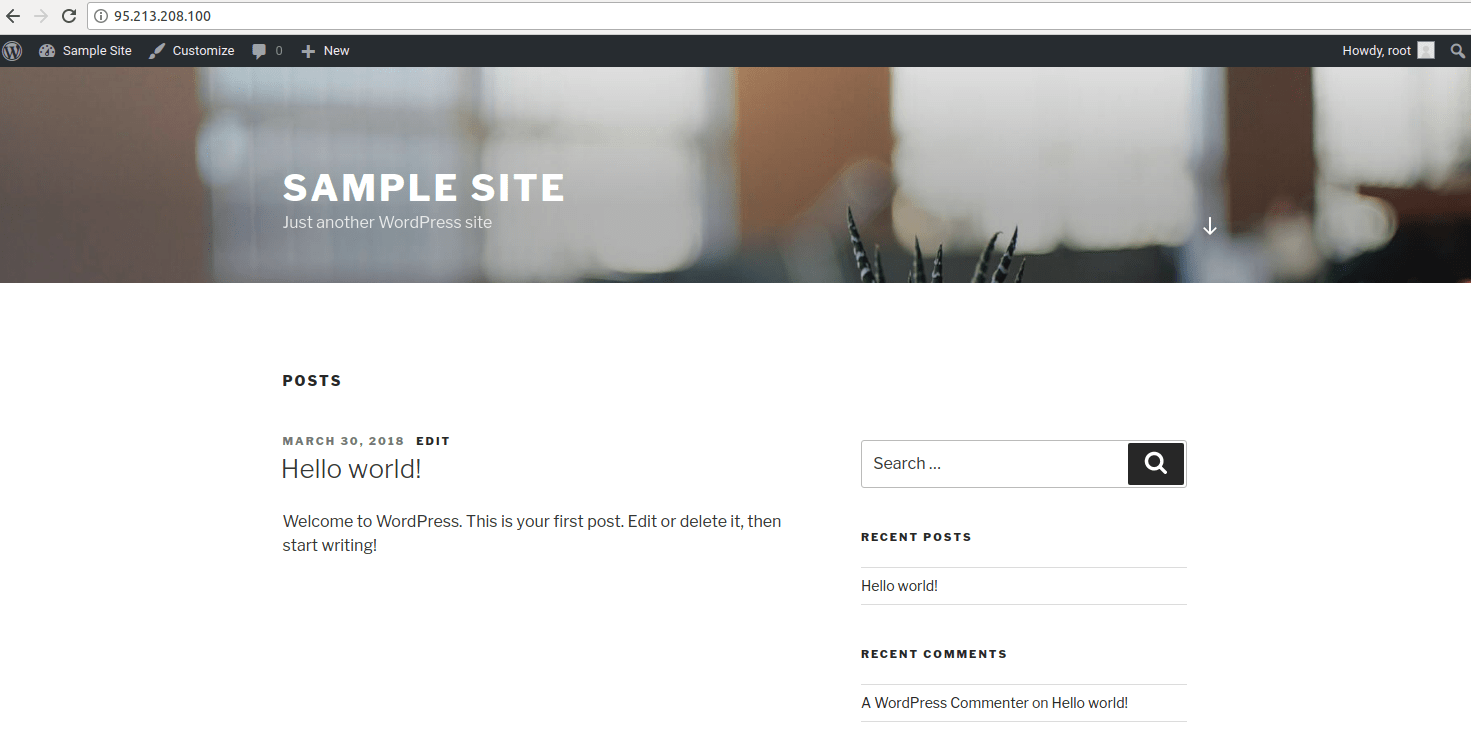

После установки сервера настроим WordPress, используя стандартный LAMP-стек :

Убедившись в работоспособности приложения, перейдем к заказу услуги по защите от DDoS.

Подключение услуги Базовая защита от DDoS

Заказ услуги осуществляется в разделе Сети и услуги в личном кабинете Selectel:

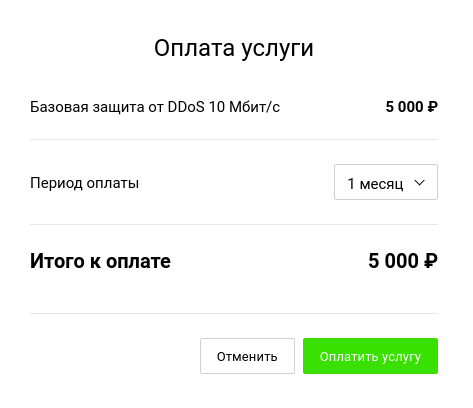

Выберем пункт Базовая защита от DDoS 10 Мбит/с и произведем оплату услуги:

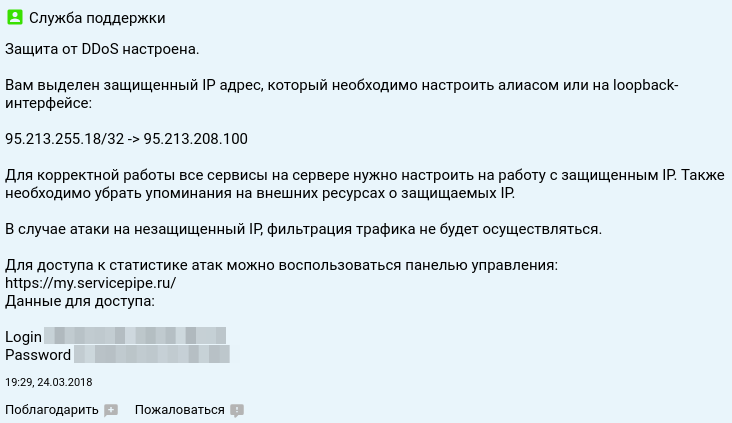

После подключения услуги будет создан тикет в техническую поддержку для настройки защиты под ваше приложение. Сотруднику техподдержки необходимо сообщить IP-адрес и тип приложения. После получения всей необходимой информации будет произведена настройка защиты. Дополнительные сведения о подключенной защите и сервисах будут в ответном сообщении службы поддержки:

Нам был выделен защищенный IP-адрес, который мы настроим далее, а также указаны данные для доступа к сервису статистики атак. Кроме того, как видно из сообщения, необходимо настроить приложение для работы с новым выделенным защищенным IP-адресом, поскольку трафик, поступающий на первоначальный IP-адрес не будет фильтроваться.

Настройка алиасов немного различается в различных системах, в нашем примере мы используем Ubuntu, где это осуществляется следующей командой:

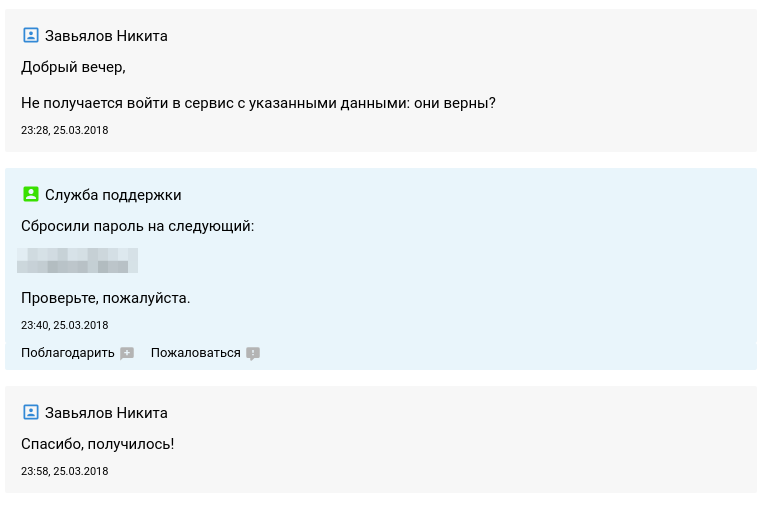

Для многих компаний техподдержка не является главным приоритетом и поэтому время ответа на запросы может стремиться к бесконечности, а качество предлагаемых решений оставляет желать лучшего. Однако, в Selectel круглосуточная поддержка, которая отвечает даже в вечер воскресенья (у автора статьи возникла проблема с доступом к сервису статистики):

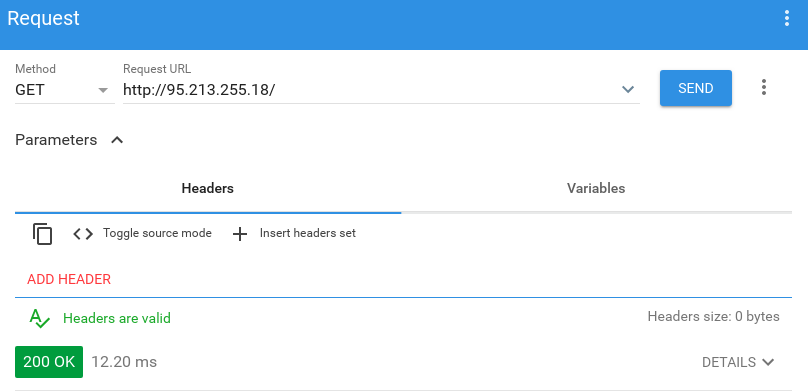

На данном этапе остается протестировать работу и доступность сервиса через защищенный IP-адрес:

Стресс-тест на незащищенный IP-адрес

Перейдем к стресс-тесту системы на незащищенный IP-адрес со следующими настройками атаки:

В качестве целевого хоста указан адрес, который при реальном использовании услуги необходимо будет скрывать — трафик, идущий на него не будет фильтроваться и приведет к отказу работоспособности системы.

Начнём первый стресс-тест:

Видно, что почти мгновенно происходит перегрузка процессора и объем принимаемого трафика стремится к 3Гбит/с:

Теперь оценим доступность и время отклика сервиса в разных географических точках:

Большая часть точек проверок показала недоступность указанного сервиса и большое время отклика, что говорит об успешном проведении стресс-теста и уязвимости текущей конфигурации перед DDoS-атаками транспортного уровня.

Резюмируя полученные результаты, очевидно, что веб-сервер полностью принял на себя весь объем тестовой атаки, а в случае увеличения нагрузки произошел бы отказ работоспособности приложения. Далее мы протестируем доступность веб-сервера с подключенной

Стресс-тест на защищенный IP-адрес

Используя полностью аналогичные параметры для атаки кроме IP-адреса, запустим стресс-тест:

Видно, что регистрируемый объем входящего трафика составляет около 120 Мбит/с, а нагрузка на процессор составляет около 20%:

Теперь перейдем к тестированию доступности и времени отклика веб-сервера через инструмент мониторинга:

Уже сейчас можно сказать, что использование подобной услуги по защите от DDoS-атак обеспечивает определенный уровень безопасности веб-сервера.

Мониторинг атак и статистика

Как только начинается атака на защищенный адрес, служба Servicepipe уведомляет клиента об этом по email:

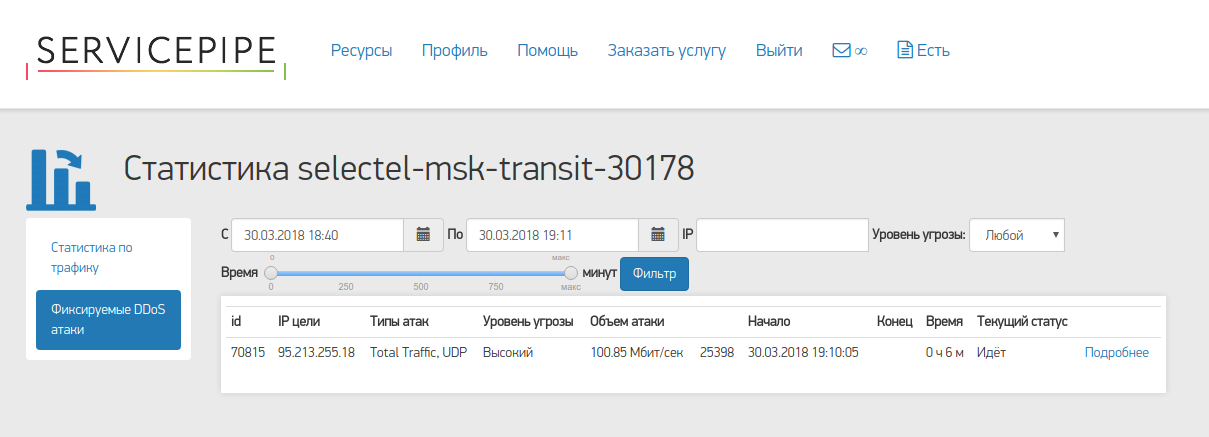

Для просмотра информации об атаках в реальном времени доступен веб-интерфейс:

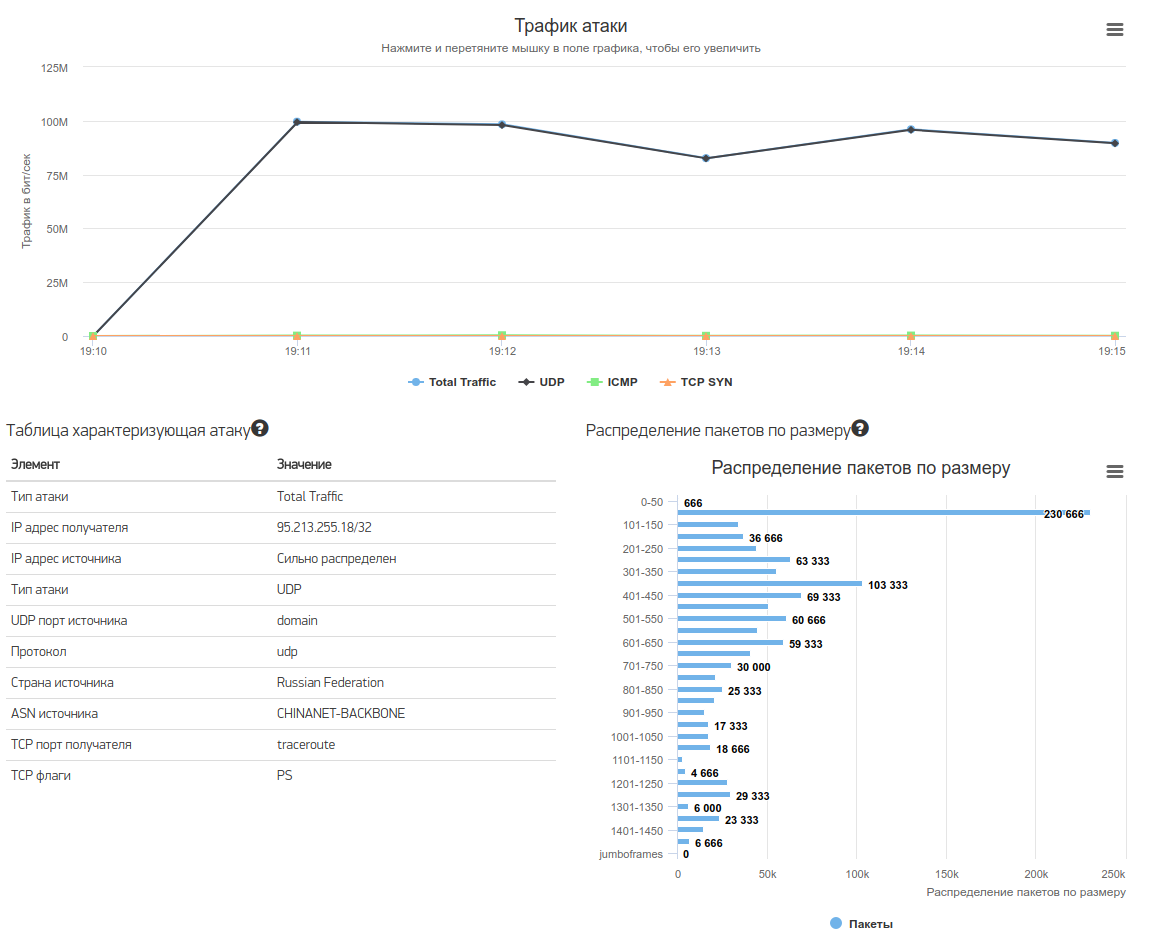

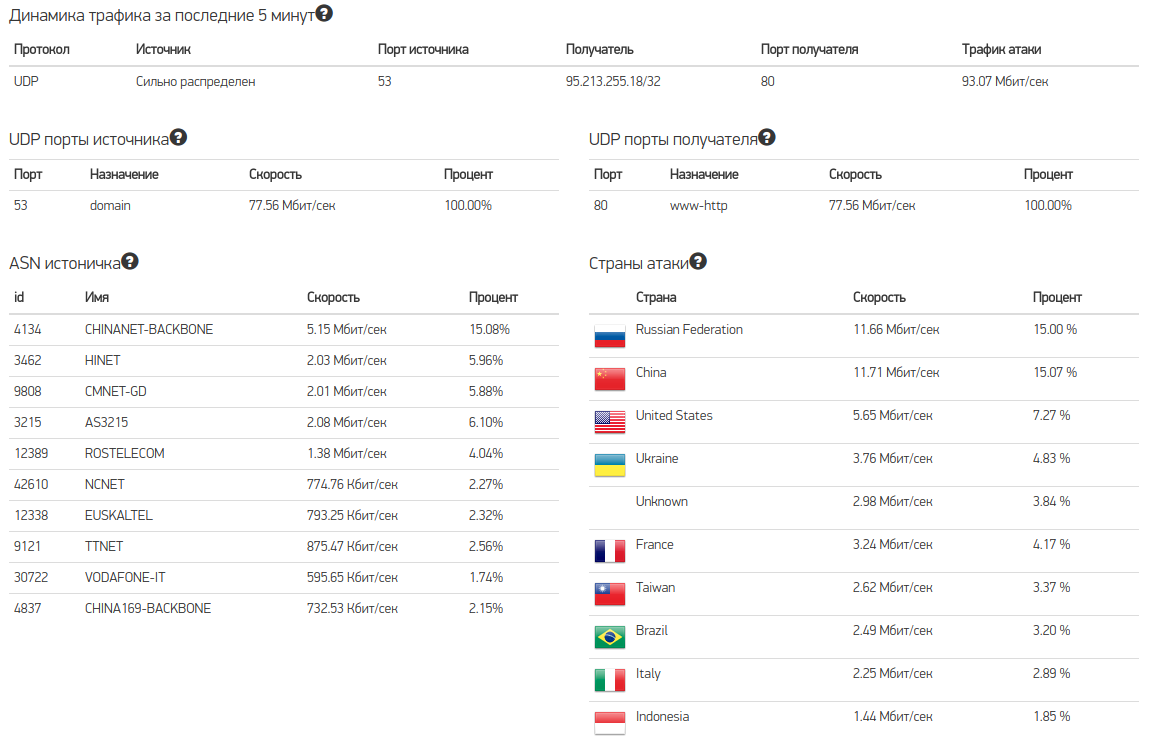

В нем содержится более подробная информация о поступающем трафике:

А также можно увидеть источники трафика по странам:

Вывод

Проведенный опыт показал сохранение работоспособности веб-сервера под тестовой DDoS-атакой при подключенной услуге по защите от DDoS. Кроме того, использование сервиса Servicepipe позволяет отслеживать в реальном времени поступающие DDoS-атак без дополнительных настроек рабочих систем и оперативно реагировать на них.

В пространство дальнейших исследований можно включить создание более сложных стресс-тестов и использование не только базовой защиты, но и расширенной с более совершенными инструментами фильтрации трафика.

Ознакомиться с типами защит и успешным опытом наших клиентов можно на странице услуги.

Как сделать ддос-атаку на сайт через LOIC

admin

Администратор

Буквально пару дней назад Ваш любимый блог подвергся стремительной DDOS атаке, которую провели неизвестные злоумышленники.

Из-за их преступных действий доступ к ресурсу был закрыт.

Благодаря одному из читателей, который заблаговременно обнаружил сбой в работе системы, удалось вовремя принять контр оперативные меры по отражению DDOS атаки.

Теперь, когда страсти немного утихли, давайте разберёмся, что такое DDOS атака.

Что такое DDOS атака.

Говоря простым языком Дос атака – это создание таких условий, при которых Провайдер отказывает в обслуживании клиента из-за больших нагрузок на сервер в момент обращения к сайту.

То есть, умные дядьки с помощью специального программного обеспечения и прямых рук, посылают на Ваш сервер тысячи ложных запросов атакуемого сайта. В связи с большим количеством одновременных обращений к Вашему ресурсу, система не выдерживает и вырубает его.

Если быть более точным, то Ваш сайт выключает не сервер, а служба поддержки, которая таким образом разгружает свою машину.

Печально, правда? Им бы Вас защищать, а они просто отрубают больную руку и ждут, когда рана затянется.

Ну, ничего, мы и сами не лыком шиты.

Думаю, что у Вас уже назрел вопрос — «Как сделать DDOS атаку?».

Хорошо, я дам немного ознакомительной информации, но учтите, это уголовно наказуемо. С меня, как с Автора прошу снять все обвинения в случае противоправных действий читателей.

Как сделать DDOS атаку.

В своё время, всё теми же умными дядьками была создана лазерная пушка под кодовым названием – «LOIC». С помощью этой программы для DDOS атак, разработчики проверяли на устойчивость серверное оборудование, подвергая его различным нагрузкам имитируя дос атаки.

Попав в злые и расчётливые руки, луч света стал мечом Архангела, который подключает легион своих последователей, посылает миллионы ложных запросов и вырубает сайты конкурентов.

Эта программа не засекречена и находится в общем доступе сети Интернет. Её скачать можно тут.

В двух верхних строчках вписываете URL или IP адрес жертвы и нажимаете Lock on:

Это всё, дос атака началась. Остановить процесс можно нажав туже кнопку.

Конечно, одной пукалкой Вы не сможете завалить серьёзный ресурс, но подключив одновременно несколько таких пушек на большом количестве компьютеров, можно таких дел натворить.

Но повторюсь, это неправомерные действия и при сговоре с группой лиц, вызов DDOS атаки уголовно наказуем. Данный материал, только для ознакомительных целей.

Запуск лазерной пушки LOIC:

DDoS в обход Куратора: простые действия для спокойной жизни

Недавно в Москве прошла вторая конференция по эксплуатации и администрированию информационных систем Uptime.commuinty, на которой мы тоже поделились своим опытом. У нас, как обычно, о наболевшем — про DDoS.

DDoS-атаки на Хабр начались лет десять назад и до сих пор представляют для нас неприятную проблему. Сначала были робкие попытки чуть-чуть подзалить, а сейчас для нас обычный DDoS — это порядка 30 Гбит/с. Это и не удивительно, потому что сейчас у каждой бабушки в Москве есть 50Мб. Всё по классике: одна старушка — 50, 10 старушек — 500…

Речь пойдёт не о каких-либо ноу-хау и особых джедайских техниках. Всё просто и достаточно прозаично и больше похоже на комплекс банальных гигиенических процедур. Большинству «бывалых» администраторов всё нижесказанное и так известно, но обобщить и повторить ещё раз не лишне. До многих решений мы доходили самостоятельно на основе своего опыта, так что если получится кому-то сэкономить немного времени — это уже удача. Вы всё ещё не делаете бэкапы? Тогда мы идём к вам!

Немного про нашу архитектуру

На основной площадке железо у нас всё свое, стойка своя, все сервера у нас достаточно мощные, берем по максимуму. Все затянуто в серую сеть, потому что мы стараемся не иметь собственных IP-шников. В стойку подведено три оператора связи, у которых мы арендуем небольшие блоки IP-адресов. Мы думали взять AS c Provider independent адресами, но в таком случае нам пришлось бы покупать оборудование, которое стоит как крыло от «Боинга», и оплачивать каналы, которые стоят как второе крыло. И в итоге для защиты мы выбрали Qrator.

Мы знакомы с коллегами еще с тех пор, когда они только начали работать на технической площадке МГУ под брендом HLL, с тех пор наши отношения в некоторых сферах давно переросли корпоративные. Они были одними из первых в России, кто занимался защитой от DDoS, и до сих пор остаются одними из самых адекватных. Инсайдерской информацией, конечно, делиться я не буду, скажу так: они — одни из лучших на этом рынке.

Главная проблема

Мы прекрасно представляем, как работает Qrator, и претензий к работе у нас нет. Речь не о них, а в принципе о таком типе защиты от DDoS. У любой защиты есть архитектурные ограничения, и, соответственно, способы этими ограничениями воспользоваться злоумышленнику.

Какая бы не была защита хорошей, она — всего лишь первый рубеж и помогает только от атаки в лоб. Это помогает от хакеров-пионеров, но если сайт «заказали», то просто долбёжкой по домену злоумышленники ограничиваться не будут, обязательно запарятся поиском более уязвимых реальных адресов ресурсов, и бить будут именно туда.

Откуда злоумышленник может узнать настоящие сетевые адреса?

Публичный whois и другие базы типа Ripe DB

Первое — это базы данных, например RIPE, где указано много публичной информации. Там нет прямого аналога «Privacy WHOIS», как в доменах. Там все данные указаны прямым текстом: админские контакты, название компании и иные технические данные. Очень полезная информация для злоумышленников. Допустим, мы называемся «Habrahabr». Он может поискать там слово «Habr» или что-то похожее, и может найти нас. Сейчас это не так просто, как раньше. Но есть такой вариант.

Нужно помнить, что кроме RIPE DB есть еще некоторые хостеры (типа «Hetzner»), которые всегда требуют заполнять специальный формуляр для RIPE, даже если арендуешь у них один сервер. Они также где-то могут пометить арендованные адреса в whois, например хостер все равно может указать название организации в ремарках к адресу. И всё это тоже будет видно при обычном парсинге базы. Чуть более толковый злоумышленник может отсортировать по nic-handle персоны-администратора или по майнтэйнеру.

Потенциальная защита: надо максимально обезличить свои блоки IP-адресов.

Обратный resolve

Потенциальная защита: использовать обезличенные PTR, в обратной зоне оператора.

Подбор адресов, сканирование портов и служб

Потенциальная защита: методов защиты от таких исследований много, и лучше всего вообще ограничить входящие соединения на уровне firewall: на все, что приходит не с доверенных сетей и не с сетей точек фильтрации трафика — просто не отвечать. Если используется центр очистки данных, то нужно взять список его адресов и добавить их в white-листы и полностью закрыть вход для всех остальных. Например, Куратор недавно ввёл автоматическое тестирование доступности защищаемых хостов не с адресов точек очистки трафика, за что ему спасибо.

Следует помнить, что если вы думаете, что если вы указали в А-записи для сайта адрес центра очистки данных, то ваш nginx его не отдаст — вы ошибаетесь. Конечно отдаст. Ещё раз: проще всего просто все сокровенное скрывать фаерволом.

Почтовики

Первое — почтовый сервер может в helo отдать технические домены, которые могут быть впоследствии использованы для сканирования.

Второе, на что мы, подозреваю, однажды сами попались — заголовки Received : в заголовках может быть указан каждый hop, где прошло письмо. И там может быть указано, что сервер с таким-то IP получил от сервера с таким-то IP письмо, по конкретному протоколу, в конкретное время, с конкретным ID письма. Просто посмотрев исходник письма можно увидеть ваши IP-шники.

Потенциальная защита: почту лучше выводить через пограничный почтовик, который находится в изолированном от основной инфраструктуры сетевом пространстве, к примеру на арендованном сервере или виртуалке. Надо контролировать заголовки писем и маскировать/удалять компрометирующие заголовки received в автоматическом режиме. Или пользоваться внешним ресурсом, типа Mailgun, там такой проблемы нет (но есть другие).

Целая куча возможностей для атаки, все и не перечислишь. Ключевой узел — primary NS, которой является источником всех обновлений для всех secondary. Если primary положат, то при этом заблокируют еще и возможность сменить обычную А-запись. И ничего ведь не сделать, потому что сначала нужно будет переделегировать домен на другие NS сервера. В общем — куча проблем, с которыми мы тоже сталкивались, года 3 назад. В итоге primary мы просто скрываем. То есть мы их нигде не анонсируем. Они у нас есть, но они далеко. Он не один, и их IP-адреса и доменные имена вообще нигде не указывается. В записи SOA, где мы по идее должны указать primary, мы указываем адрес одного из secondary. Все очевидно. И мы не обновляем DNS с помощью axfr. Так как DNS был придуман достаточно давно, эта технология не очень подходящая для нашей схемы. Мы используем PowerDNS с MySQL бекендом, где мы храним все базы. Все наши secondary — это MySQL слейвы с PowerDNS. И даже если какой-то из наших DNS будут ддосить — у нас их все равно очень много. В том числе DNS, которые прикрыты защитой от DDoS-атак от Куратора. Мы купили кучу виртуалок, их действительно много.

Потенциальная защита: как и в случае с почтовиками, не держать DNS в одной инфраструктуре с основной инженеркой. Master вообще лучше спрятать подальше и никак не анонсировать. Делегировать домены лучше на secondary, в том числе и в SOA-записи.

Про AS

Мы думали, гадали, брать ли нам свою AS. Нам даже предлагали сделать практически на халяву со статусом LIR, но, во-первых, нам не нужно столько адресов (/23 — 512 штук). Во-вторых, это лишняя ответственность, потому что нужно общаться с RIPE, а общаться с ними надо уметь. В-третьих, нужно платить RIPE деньги за IP-шники (формально нет). И, самое главное: все данные, все IP-шники будут доступны для всех. Соответственно, нужно ставить дорогостоящие железки, нужно иметь очень хорошие каналы, иметь кучу аплинков, повысить контроль над сетью. Это совсем не для нас, но нормальная схема для кого-то покрупнее.

Спалили, льют 30 гигов в канал. Что сделать для минимизации потерь?

Независимые каналы

Иметь несколько независимых каналов независимых операторов, с независимыми роутерами. По два-три небольших блока из разных частей блоков адресов оператора. Это позволит оперативно и безопасно «слить» атакованный блок в nullroute.

Даже имея центр очистки данных, мы ему в апстримах указываем адреса нескольких наших внешних провайдеров, чтобы в случае, если у нас возникнет проблема с одним из провайдеров, например потеря сети или DDoS-атака, чтобы Куратор мог перенести всю нагрузку на другой. Это похоже на upstream от nginx, который умеет выкидывать нерабочие апстримы.

Вменяемые операторы

Очень важно работать только с нормальными операторами с оперативной службой поддержки. Есть хорошие операторы: как правило, это не очень большие компании, но прочно обосновавшиеся на рынке. У них все круто, можно позвонить, понять, что именно происходит и как решается проблема. Всегда можно нормально дозвониться до человека, который принимает решения. По нашему опыту крупные операторы — зло. Если вы не гигантская корпорация, то они не будут с вами нормально работать. Неповоротливая бюрократия, в любом случае, мешает быстро принимать решения, дозвониться элементарно до техподдержки — уже большая проблема.

Иметь на стыке с оператором BGP, даже в случае отсутствия нормальной AS и блока адресов. BGP для многих — это три страшные буквы, которыми называется особенно темный лес с особым крепким сортом темной магии. На самом деле, ничего страшного здесь нет. Даже если у вас нет никакой AS, BGP — это хорошо. Потому что нормальные операторы могут позволить свой же маленький блок адресов анонсировать себе же с роутеров клиента под «серой» AS. Если вдруг заливают какой-то определенный префикс, то вы снимаете его у себя с анонса на пограничных роутерах, и атака затыкается на стороне оператора, и автоматом не доходит до маршрутизатора. Даже если льется какой-нибудь UDP, который тяжело контролировать, то оно уже терминируется на уровне оператора. У него хорошие каналы, и он это выдерживает. А наши роутеры, хотя и нормальные, но не лютый энтерпрайз, конечно же и 30 гигабит они не выдержат. Так что советую разобраться с сетью: как она работает, как работает маршрутизация, в том числе — в глобальной сети; что такое BGP, хотя бы основное. Без насмешек, хороший учебник по сети — Cisco CCNA, там даже расскажут про семейку Флинстоун.

Be calm

В случае атаки делать всё медленно и вдумчиво. Самое главное правило, правильно вообще его сделать первым. Если вдруг что-то случилось, нельзя терять голову. Особенно, когда начальство бесится от того, что что-то не работает, ни в коем случае не делать резких движений, потому что можно случайно потерять вообще все. К примеру, банально не в тот access-list прописать какой-нибудь не тот IP-шник, и можно потерять всю сетку целиком. Либо, когда лежит сервак, умерла база данных, нужно сначала понять, что именно умерло, прежде чем чинить, потому что можно сделать только хуже, и заодно сломать бэкап. Не зря есть пословица: «семь раз отмерь, один отрежь». Нужно все делать вдумчиво.

Заказать pentest или воспользоваться WAF

Никогда не зазорно дать контролируемо поломать защиту периметра. Скорее всего pentest будет недешёвым удовольствием для «человека с улицы», но всегда «возможны варианты». Что касается WAF — штука хорошая, но только в комплексе. Многие из присутствующих на рынке поставщиков WAF выглядят странными шарлатанами.

IDDQD mode

Если у компании действительно много денег. Всю AS целиком можно анонсировать по BGP в центр очистки данных. Это достаточно дорого, потому что необходимо здраво просчитать утилизацию каналов, так как тарификация ведётся за полосу трафика. Если кто-то начнет через эти IP-шники что-то лить не то, то налить он может на очень много денег. Дополнительно — это добавляет геморроя, так как придётся уже основательно разбираться в сетевых технологиях и уметь их готовить. Скорее всего это будет отличным вариантом для средней компании с развитой инфраструктурой и сформированным отделом эксплуатации.

Как и во всех важных делах, в случае с защитой периметра сети полагаться на авось не очень хорошо. Также верно утверждение про «волшебные пилюли» — их не существует. ДДоС — неприятная штука, но необязательно фатальная. Соблюдайте правила безопасности, не подставляйтесь, все что надо прятать — прячьте.

Всем хорошим ребятам мы желаем успешно отбивать все атаки, злоумышленникам желаем всяческих неудач. И да пребудет с вами сила!

Источники информации:

- http://ru.webtech360.com/detail/%D0%BA%D0%B0%D0%BA-%D0%B2%D1%8B%D0%BF%D0%BE%D0%BB%D0%BD%D0%B8%D1%82%D1%8C-ddos-%D0%B0%D1%82%D0%B0%D0%BA%D1%83-%D0%BD%D0%B0-%D0%B2%D0%B5%D0%B1-%D1%81%D0%B0%D0%B8%D1%82-%D1%81-%D0%BF%D0%BE%D0%BC%D0%BE%D1%89%D1%8C%D1%8E-cmd-77742020.html

- http://kurets.ru/information-security/235-ddos-ataka-na-ip-botnet-ufonet

- http://serveradmin.ru/ddos-ataka-na-sajt-zashhita-ot-ddos/

- http://habr.com/ru/company/ntc-vulkan/blog/481756/

- http://digitalsharks.ru/blog/kak-sdelat-ddos-ata-i-sest-na-sem-let/

- http://go-ip.ru/materials/ispolzuem-ddos-ataku-kak-sredstvo-ustrasheniya-zarubezhnyy-servis-ddos

- http://selectel.ru/blog/testing-ddos-protection-at-selectel/

- http://ddosforum.com/threads/581/

- http://habr.com/ru/company/itsumma/blog/343328/